一、概要

在工作当中,当程序部署了之后就算打了日志遇到极个别的特殊异常没有在程序日志中体现出来或者没有详细的报错原因会让开发者非常头疼,不得不盲猜bug到底出在哪里。这里分享一下工作上经常会用到的工具,这款工具可以反编译并运行调试已经部署好的引用程序,不管是.net framework还是.net core的都可以进行操作同时也能看到IL指令集。

- 开源地址:https://github.com/dnSpy/dnSpy

- 下载可执行工具地址: https://github.com/dnSpy/dnSpy/releases

二、详细内容

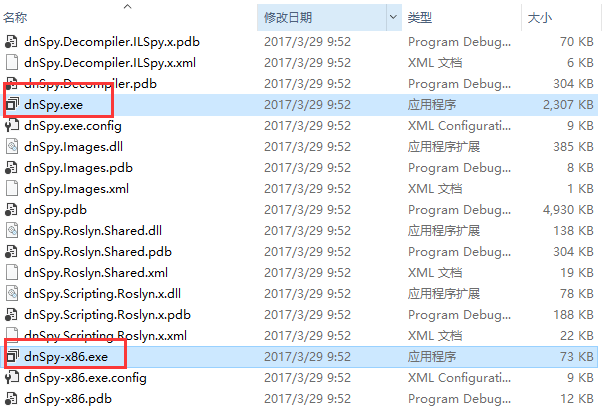

在git上下载好程序之后

解压之后能看到dnSpy.exe和dnSpy-x86.exe,分别用来解析x64和x86的应用程序。这时候根据自己编译的版本来选择即可。

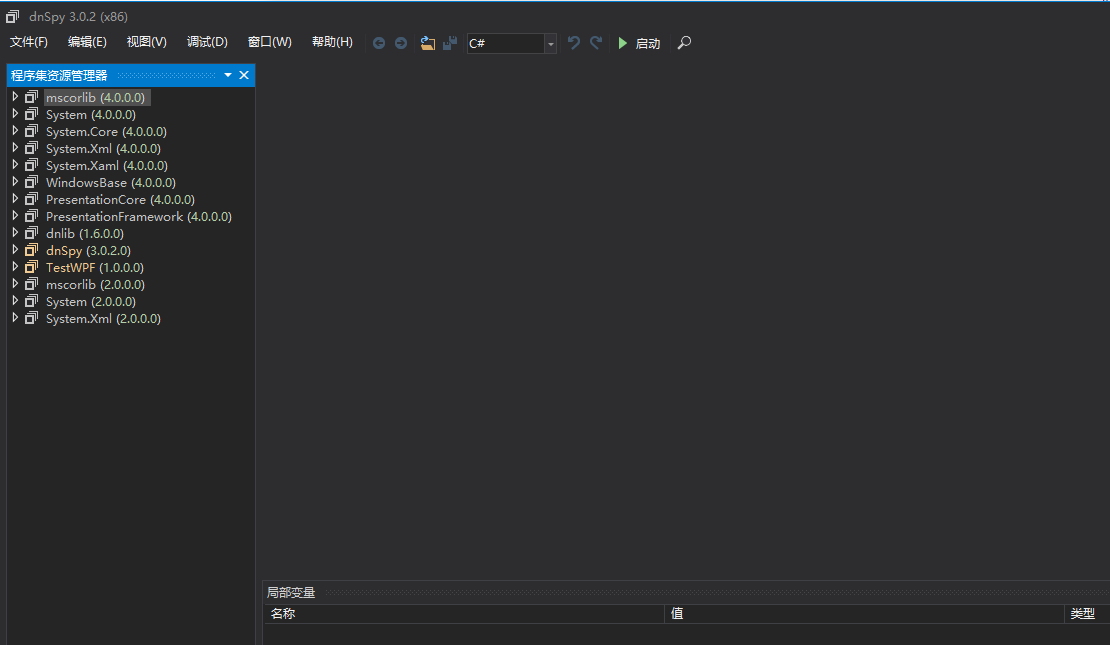

打开之后的界面,这时候直接点击“启动”或者直接F5。

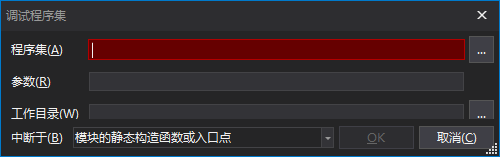

选择你想调试的程序集。

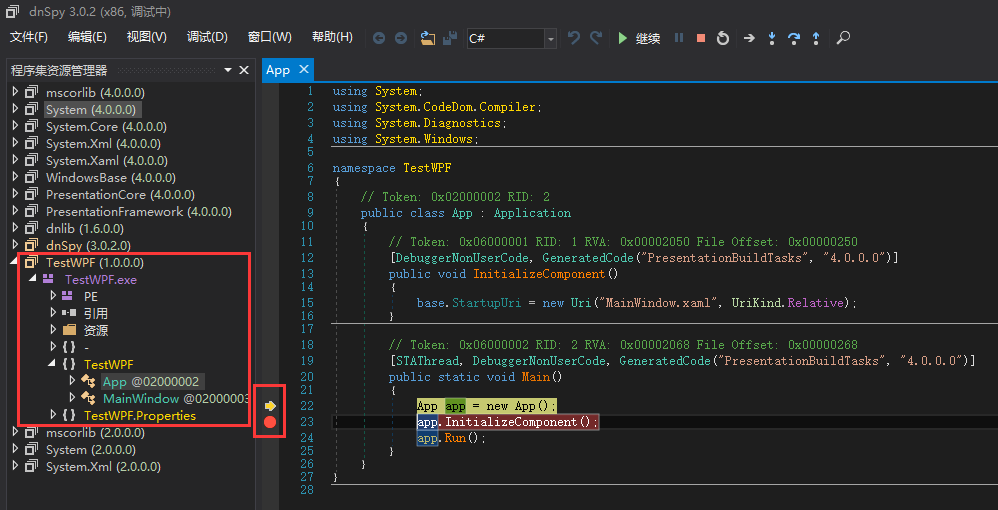

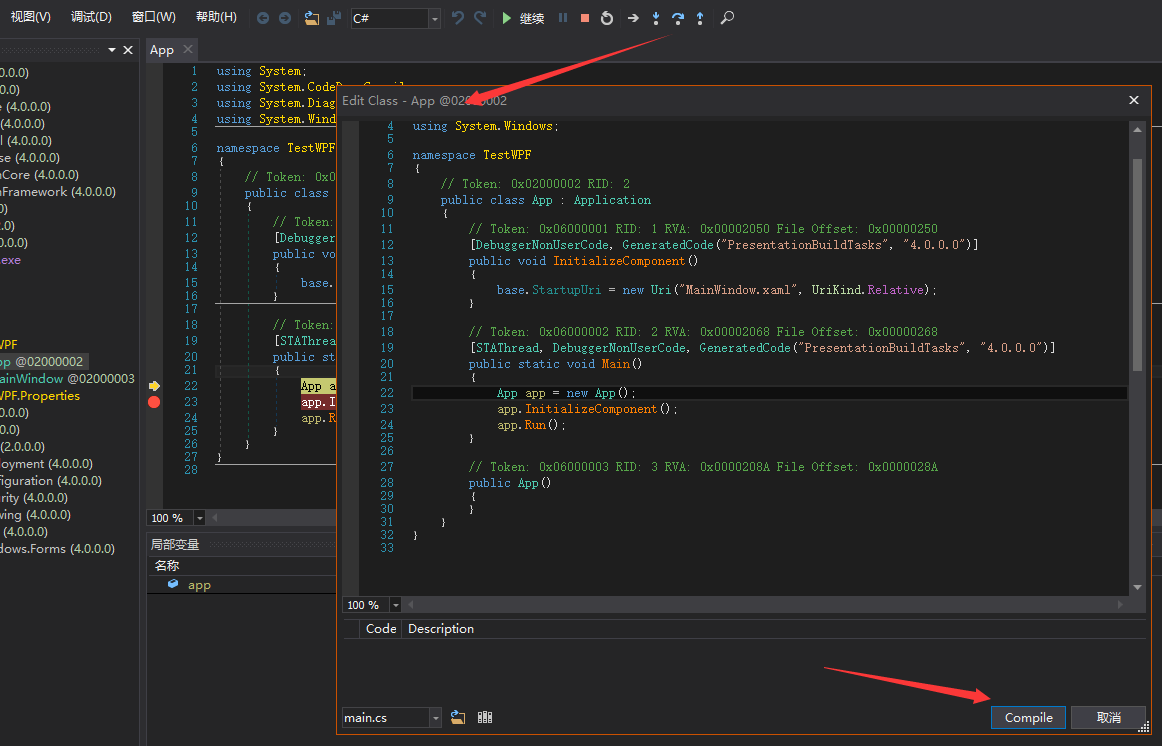

这里就像使用IDE一样,可以设置断点可以修改代码、查看程序集的引用等等操作。

在文本区域点右键可以看到Edit class点击之后弹出框内可以直接修改编辑已部署好的代码。

dnSpy是一款功能非常强大基于.net程序的反编译调试工具,能熟练掌握它能给工作和学习带来非常的大的便利。如果访问github慢的小伙伴可以加下文章末尾的群。群里会不定时共享学习资源和技术讨论。

希望大家多多支持。不胜感激。

- E-Mail:zhuzhen723723@outlook.com

- QQ: 580749909(个人群)

- Blog: https://www.cnblogs.com/justzhuzhu/

- Git: https://github.com/JusterZhu

- 微信公众号