一、前言

本文旨在相互交流学习,建议渗透测试前得到用户许可,再进行。笔者不承担任务法律责任。

二、背景说明

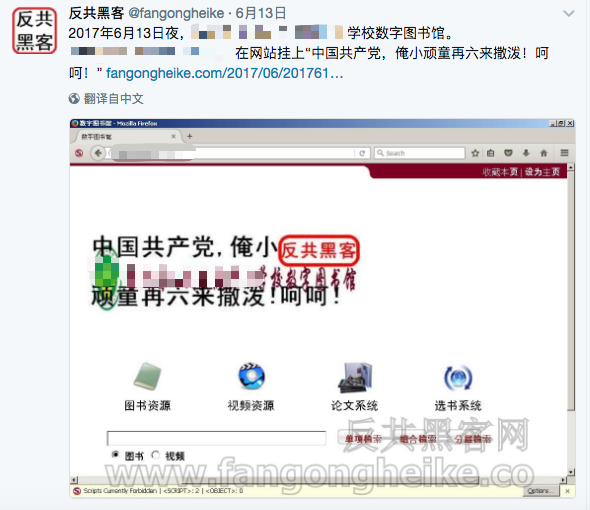

Twitter上反gong黑客每三天一次发布一条攻陷内地某某单位的门户网站,或者内部应用系统的推文,加上6月1日我国开始施行《网络安全法》,其中第二十一条明确规定:

国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行下列安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改:

(一)制定内部安全管理制度和操作规程,确定网络安全负责人,落实网络安全保护责任;

(二)采取防范计算机病毒和网络攻击、网络侵入等危害网络安全行为的技术措施;

(三)采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关的网络日志不少于六个月;

(四)采取数据分类、重要数据备份和加密等措施;

(五)法律、行政法规规定的其他义务。

这使得越来越多的单位开始重视放在互联网上的应用系统安全。

采购传统WAF来解决是一种有效的办法,但是随着硬件设备的添加,或增加单位日常运维成本,或改变单位内部的网络结构,耗时耗力不少,费用也挺高。

不少厂家为解决上述痛点,开始采用SaaS(Sofeware as a Service)模式的云防护的办法,0部署,0维护,毕竟云计算也是当下的一个热点(大云物移嘛)。

三、云防护的原理

市面上提供云防护产品的厂家很多,安恒的玄武盾(硬广告还是要植入一波)、知道创宇、上海云盾,BAT中当属阿里最早开始投入阿里云盾(为了这个云盾品牌的所有权,中间好像也有一个插曲,这里不做展开了),百度好像也是最近几年刚开始推百度云。

简单说下云防护的工作原理:厂家基本都是将用户的域名解析指向到自己的云防护节点上,或者干脆直接采用厂家的DNS解析服务,通过自己的高防云服务器来为用户提供安全防护。云防护节点则部署在各地CDN节点上。

四、绕过CDN节点,查看域名真实IP

那么重点来了,如何绕过CDN节点,来查看域名真实IP呢?

网上方法很多,freebuf上也有比较多的文章(比如 http://www.freebuf.com/articles/web/41533.html 实例绕过),笔者这边推荐一些在线检测的办法

说在前面的话:在线工具也是通过后台服务器去爬取域名的历史信息,因而网站一上线就采用云防护,或者网站比较早,当时没有抓取到信息,那么这些工具也就无能为力了。

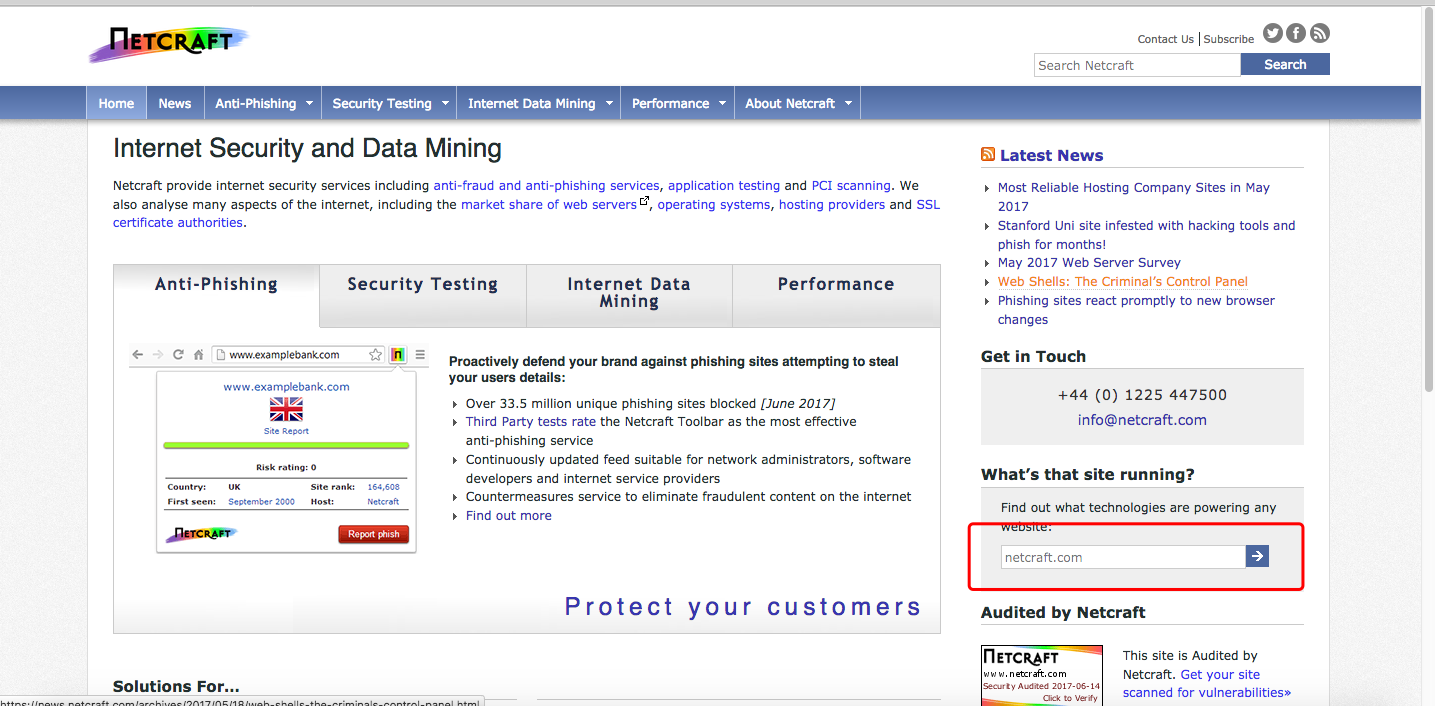

1、www.netcraft.com

这个老外的网站,在截图所示位置只需要输入你需要查找的域名,就可以列出域名的背景信息,whois信息、历史服务器IP信息,域名采用什么前端语言编写等等信息。

当然这个网站的作用可远远不止于此,笔者也一直在学习CEH的课程(进度略慢),里面也提及了这个工具来做一些信息收集的任务。

2、https://www.t00ls.net/domain.html

国内笔者找到的在线工具是tools的域名信息查询功能。它不仅可以帮你查出主域名的一些相关信息,也可以查询出子域名的信息,毕竟用户单位不一定会将所有的子域名进行防护,同时也能查询出采用了哪家的云防护产品等信息。

3、另外再转发一些方法:

验证是否存在CDN最简单的办法 通过在线的多地ping,通过每个地区ping的结果得到IP。 看这些IP是否一致,如果都是一样的,极大可能不存在cdn,但不绝对。 如果这些IP大多数都不太一样或者规律性很强,可以尝试查询这些IP的归属地,判断是否存在CDN。 验证IP和域名是否真实对应最简单的办法 修改本地hosts文件,强行将域名与IP解析对应。 然后访问域名查看页面是否变化。 ping 假设如下存在cdn ----> ping www.sysorem.xyz 可以尝试ping sysorem.xyz,很多厂商可能让www使用cdn,空域名不是有cdn缓存。 所以直接ping sysorem.xyz可能就能得到真实IP。 分站域名 很多网站主站的访问量会比较大,所以往往主站都挂着cdn的。 但是分站就不一定了,毕竟cdn要钱,而且也不便宜。 所以可能一些分站就没有挂着cdn,所以有时候可以尝试通过查看分站IP。 可能是同个IP或者同个站都是没准的。 国外访问 国内的CDN往往只会针对国内用户访问加速。 所以国外就不一定了。因此通过国外代理访问就能查看真实IP了。 或者通过国外的DNS解析,可能就能得到真实的IP。 MX及邮件 mx记录查询,一般会是C段。 一些网提供注册服务,可能会验证邮件,还有RSS订阅邮件,忘记密码等 可能服务器本身自带sendmail可以直接发送邮件,当然使用第三方的除外(如网易,腾讯等) 当然这个IP也要验证是否为主站的 web版的邮件管理,可以通过常看网页源代码看到IP

五、绕过节点进行安全渗透测试

在得知域名的真实IP之后,我们就可以在hosts文件中绑定域名、IP信息,就可以绕过云防护节点直接访问源了,接下来就是常规模式了。

PS:第四章第三节,笔者转发网上其他作者,如侵犯到你著作权,请联系我删除。