burp应用程序下的intruder模块:

1、repeater模块一次只发送一条数据,intruder可以连续发送很多次。

2、target(目标)顾名思义为你所攻击的目标对象。

3、positions(攻击点):

§参数§ 即攻击点。被§ §包围的参数在攻击的过程中被替换。

attack type(攻击类型):

·sniper(狙击):即只有一个攻击点,一个一个替换。

·battering ram(攻城槌):不只一个攻击点,每次攻击用同一个payload替换所有参数(即攻击点)

·pitch fork(叉子):一次攻击所有参数均被制定的payload顺序替换。即第一个参数被其第· 九个payload替换时,第二个参数也被其第九个payload替换。

·cluster bomb(子母弹):相当于无序组合。

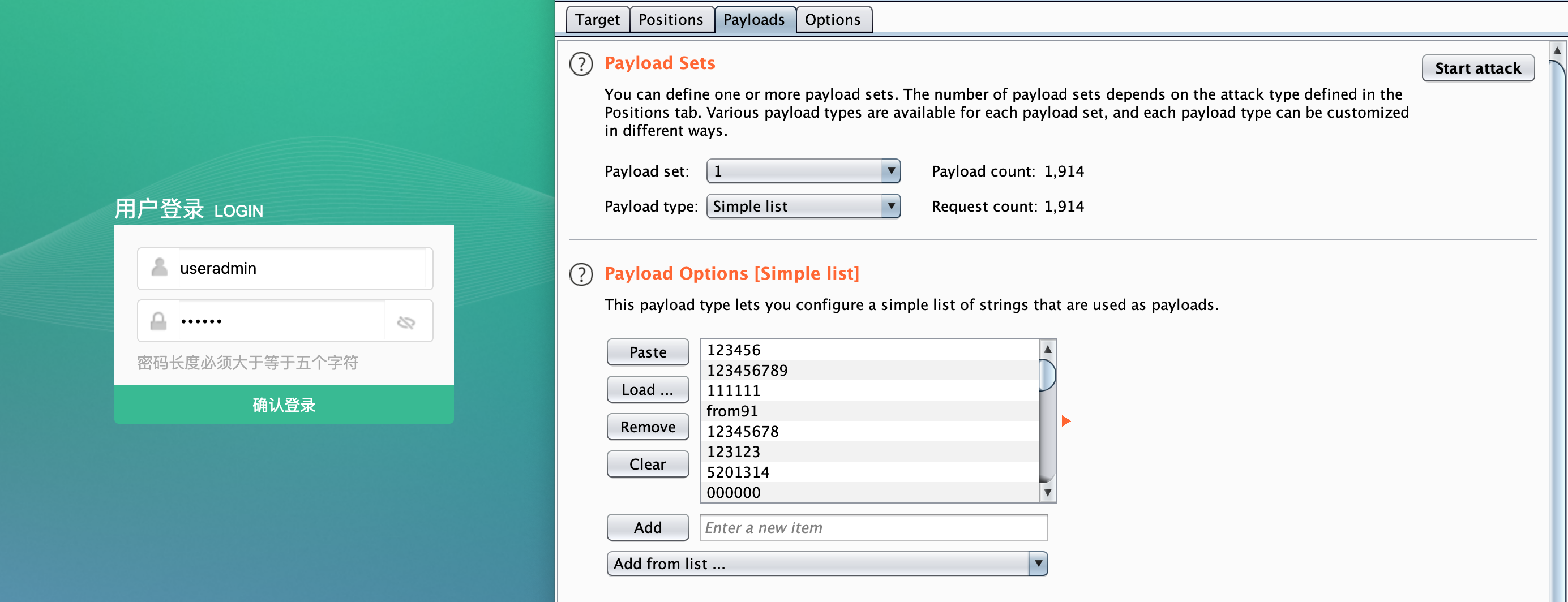

4、payloads(载荷):即参数内容。

注意:当使用numbers的payloads时,比如爆破验证码,从0000开始爆破,只需在Number format功能处设置Min integer digits和Max integer digits为你所需要的数字长度,若验证码为4位,则设置为4就行。

5、options(选项):可以选择多线程同时爆破,但一般最多同时50线程。

开始爆破后的页面中的options中的grep-extract 可以设置提取出每个结果页面是否包含某个数或某个名字之类。

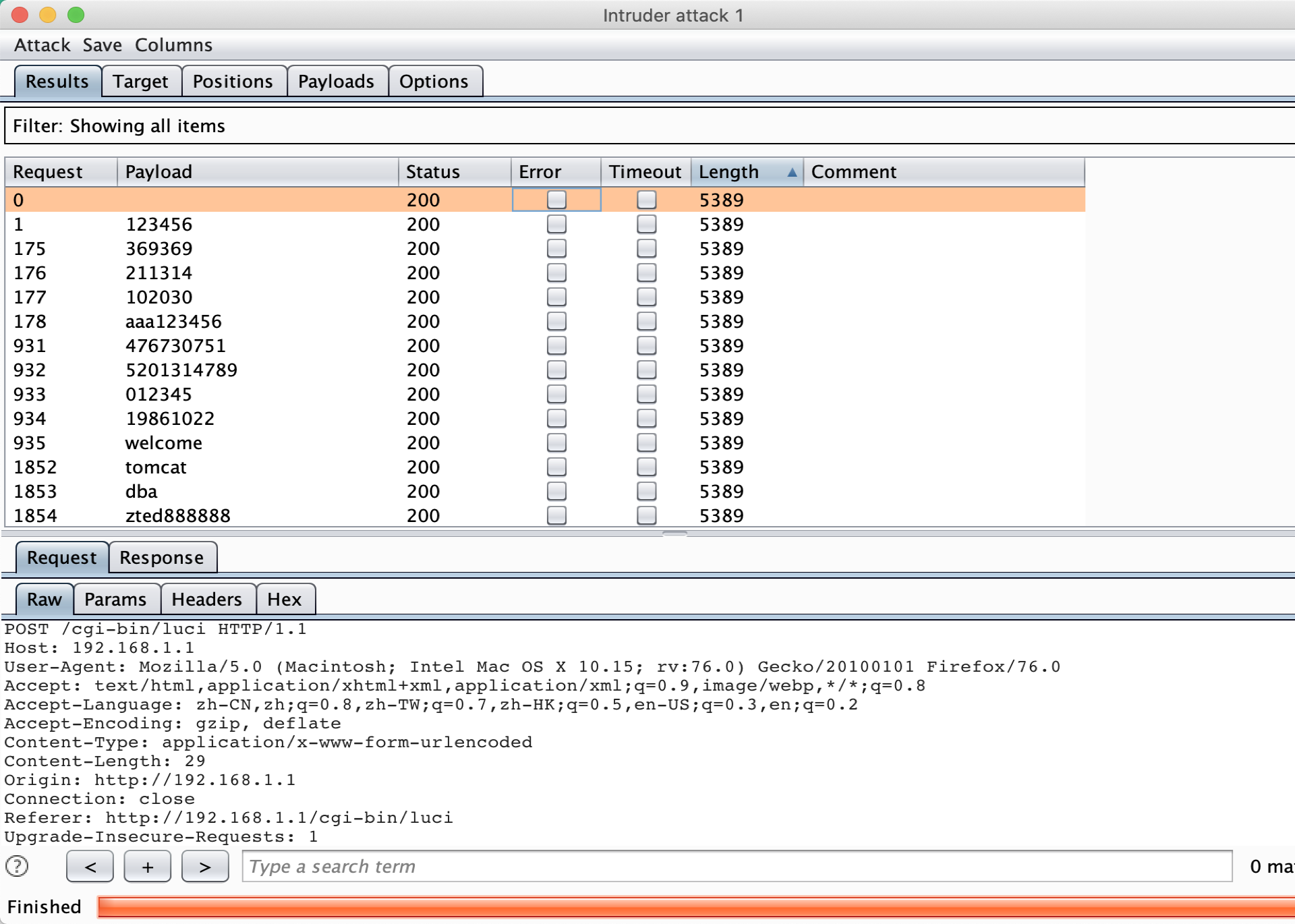

如何判断是否爆破成功:1、看状态值,

2、看length的大小

3、看返回包

实际操作:

以自家路由器为例:

一、用burp抓取登陆界面的数据包,讲该数据包右击,发送至intruder。然后选择攻击类型,load密码池进去。

二、点击开始爆破

然后看其状态码,或length的长度,找出不同与其他的数据,然后看起里面的的账号密码,就是你所要找的正确的账号密码。