给出字典排列、详情:

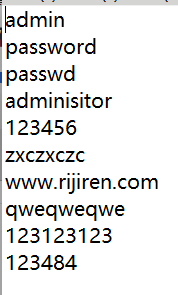

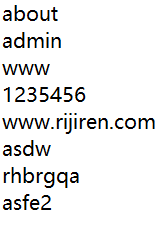

1、

2、

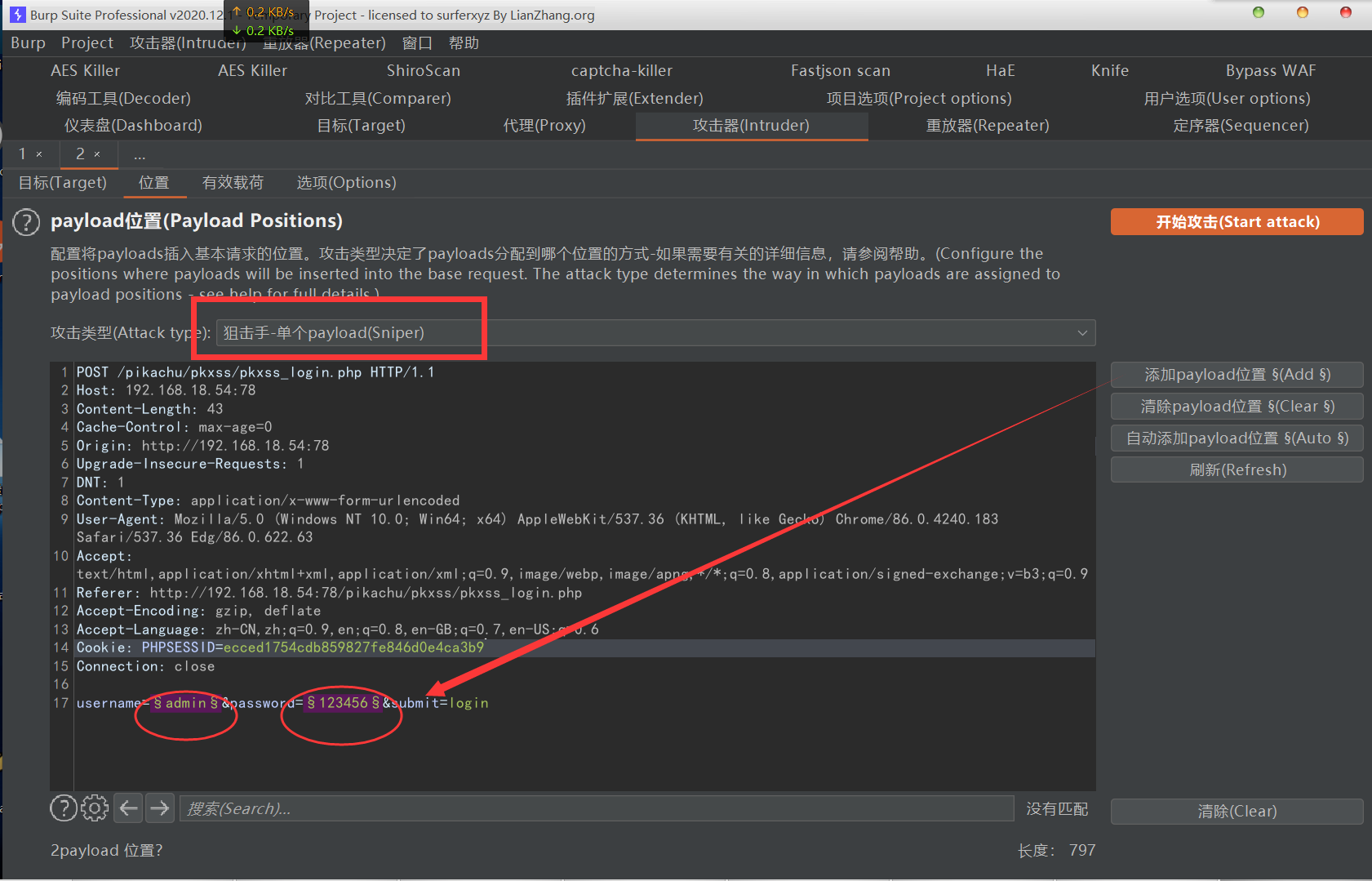

第一项:snipper(中译:狙击手)

1、为两个参数添加payload并且选中snipper,同时指定一个字典。

2、开始attack,并且给出响应结果。

可见有两处的响应与其他不同,如:状态码、长度。

- 总结:

- 对数据参数,无论添加多少个payload,其snipper的作用就限于第一个参数变量值遍历字典时,第二个参数或其他参数都处于原参数的变量值,直到第一个参数变量值遍历完字典后才会依次往下进行,同时已经遍历完字典的参数变量值维持原状不再改变,最终以这样的方式完成所有参数变量值的改变,达到暴力破解的目的。

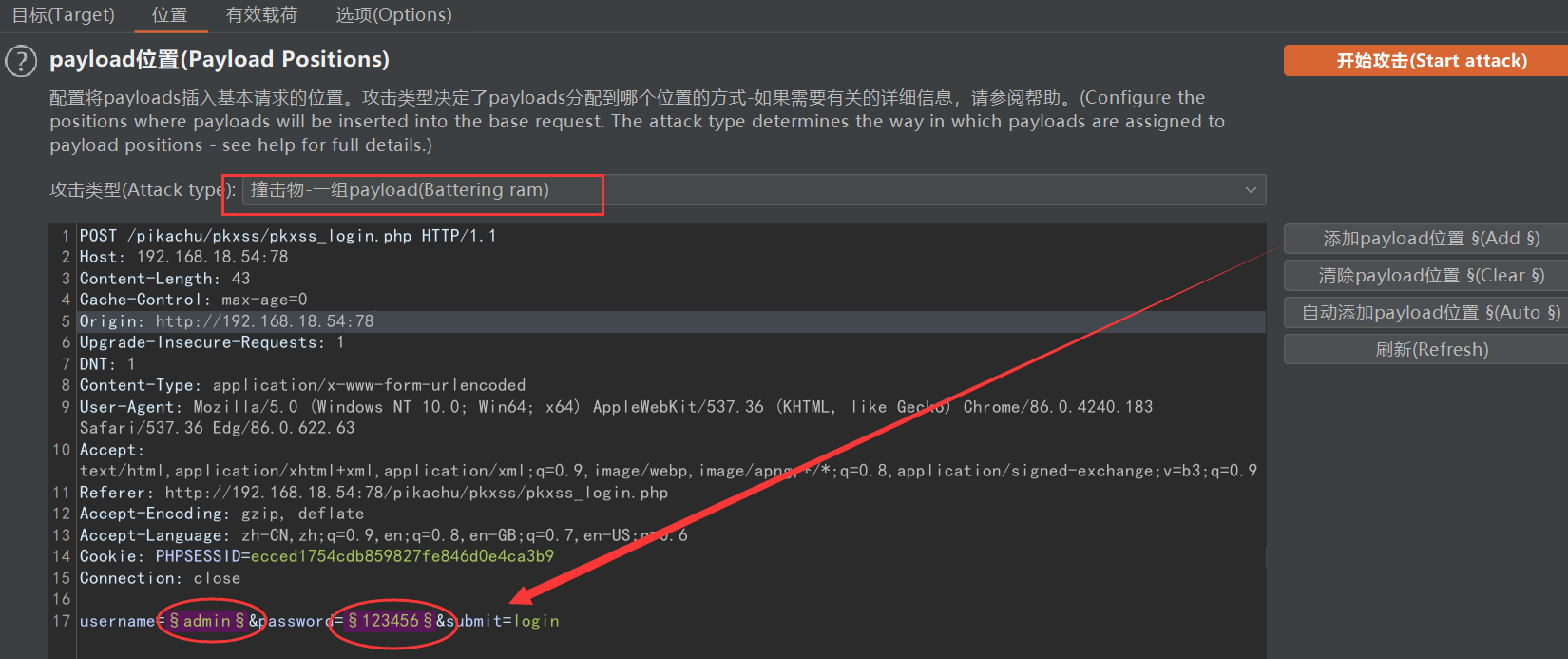

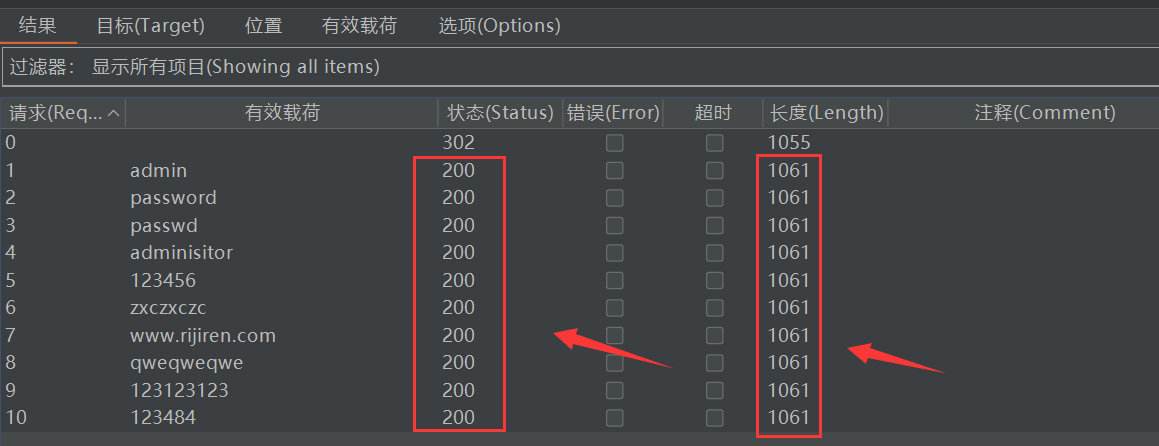

第二项:Battering ram(中译:撞击物)

1、为两个参数添加payload并且选中Battering ram,同时指定一个字典。

2、开始attack,并且给出响应结果。

可见实际的效果中只有遍历的指定字典的个数

- 总结:

- 在Battering ram模式下,无论添加多少个payload,在遍历字典的时候,其最终的效果就是每个参数变量值都相同,即第一次尝试时所有payload参数变量值都取字典中的第一个,第二次尝试都取字典的第二个,依次遍历完整个字典。

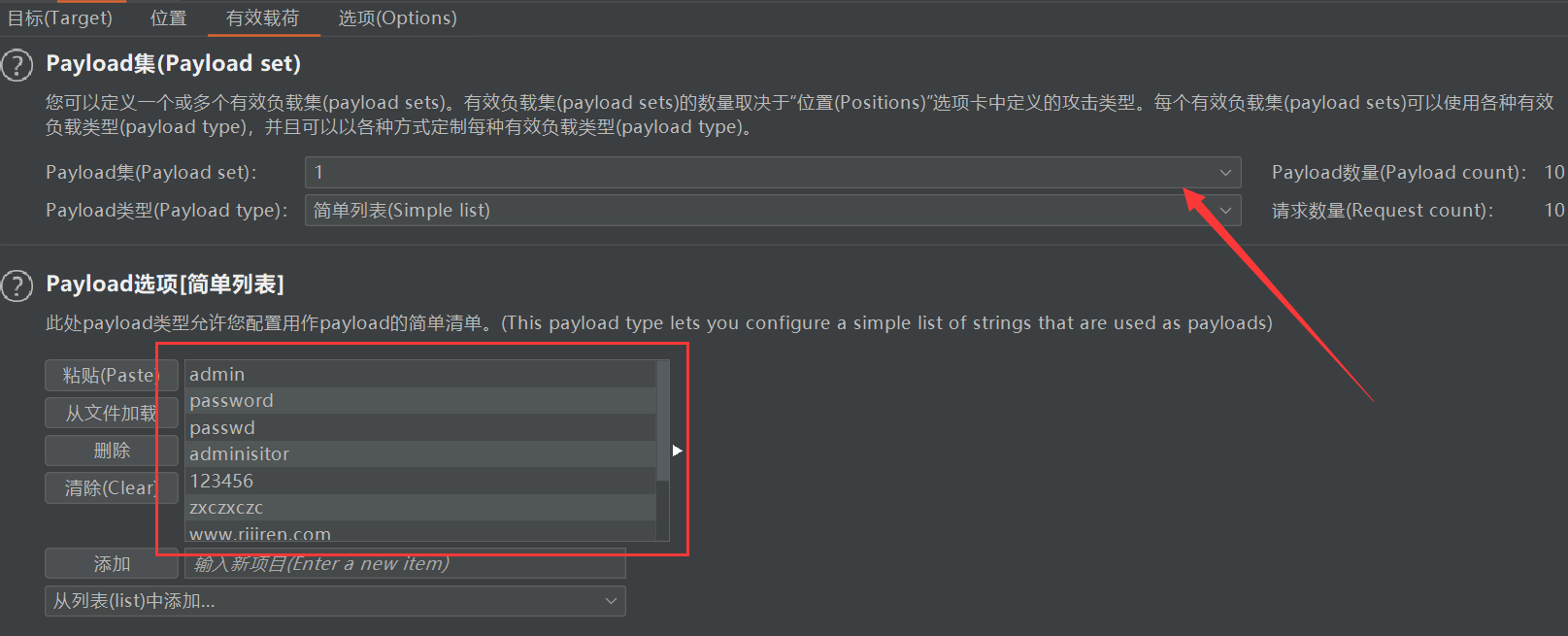

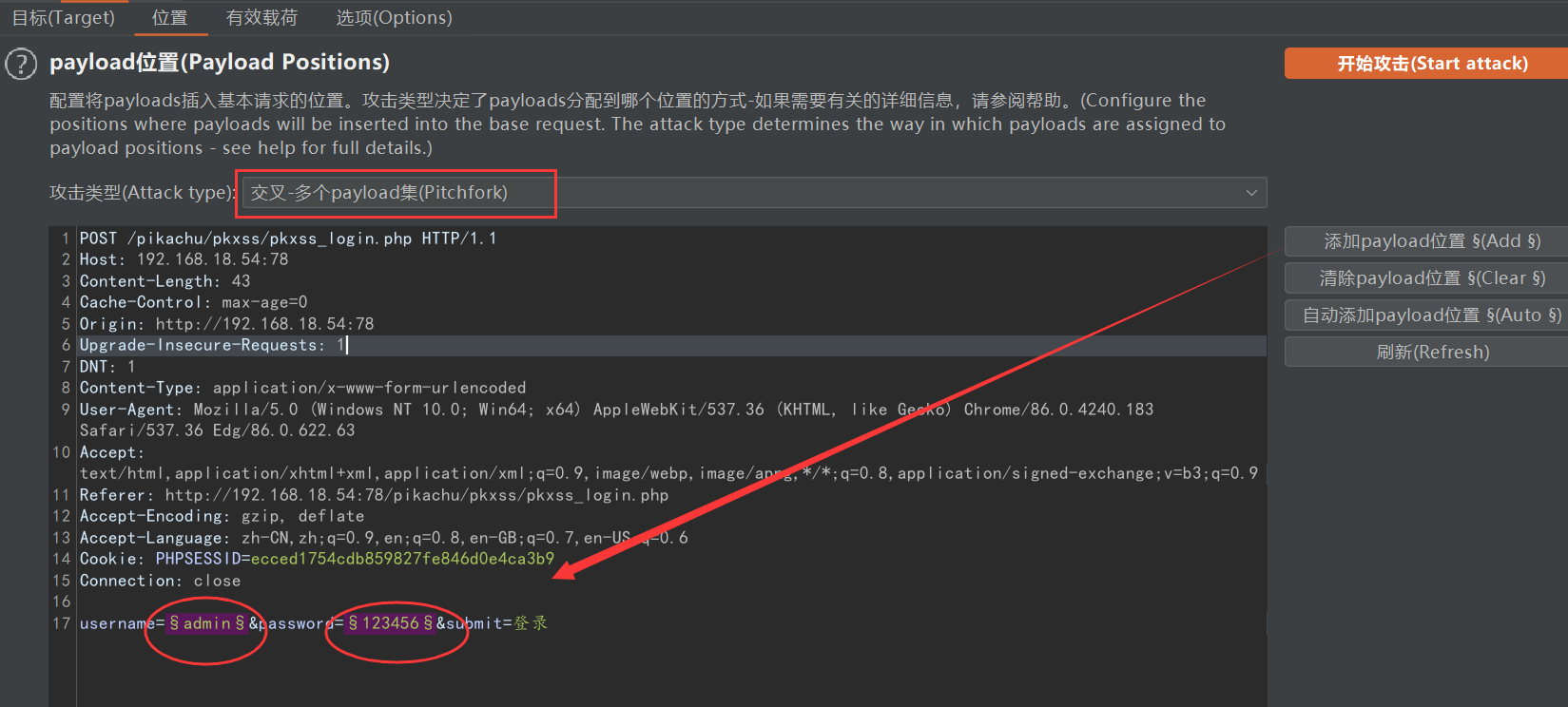

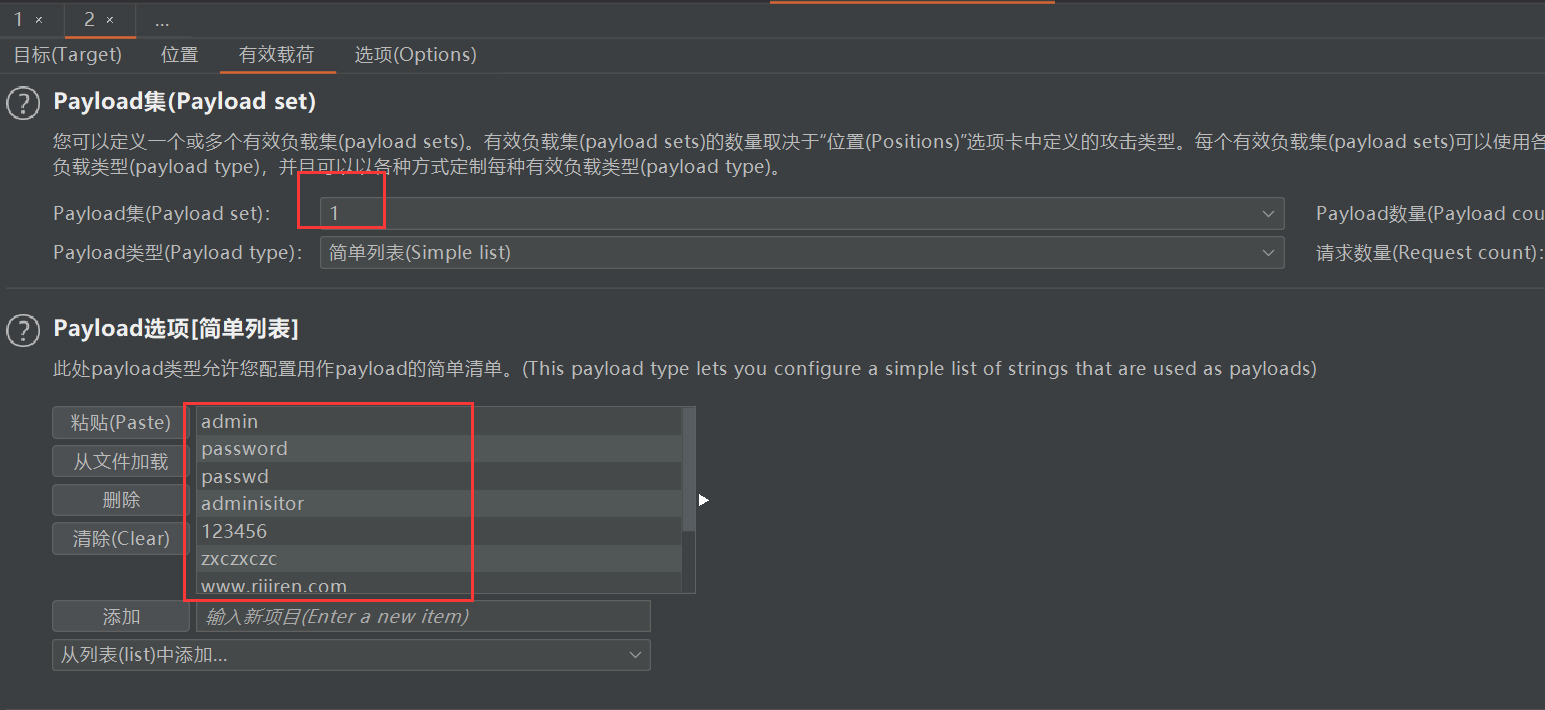

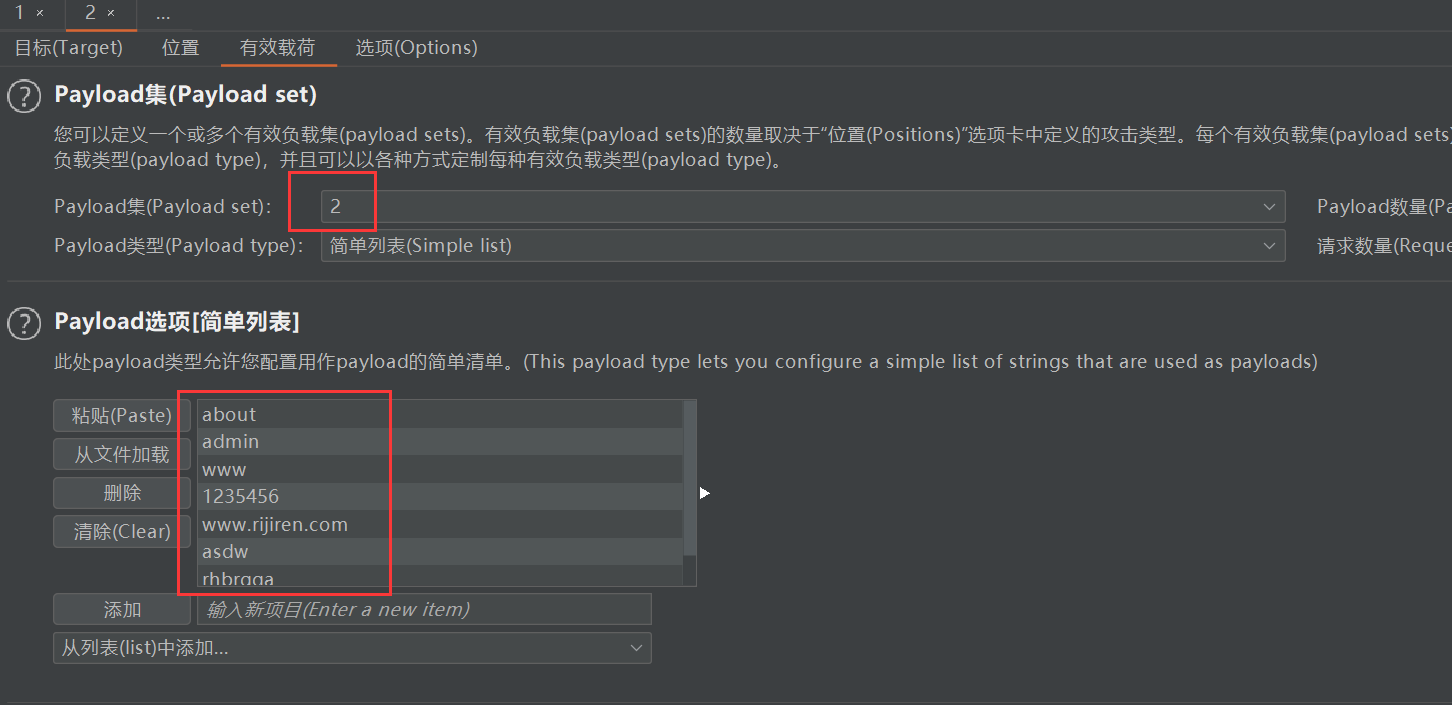

第三项:Pitchfork(中译:交叉棒)

1、为两个参数添加payload并且选中Battering ram,同时选定两个payload集,指定两个字典(payload集需要与payload数相对应)。

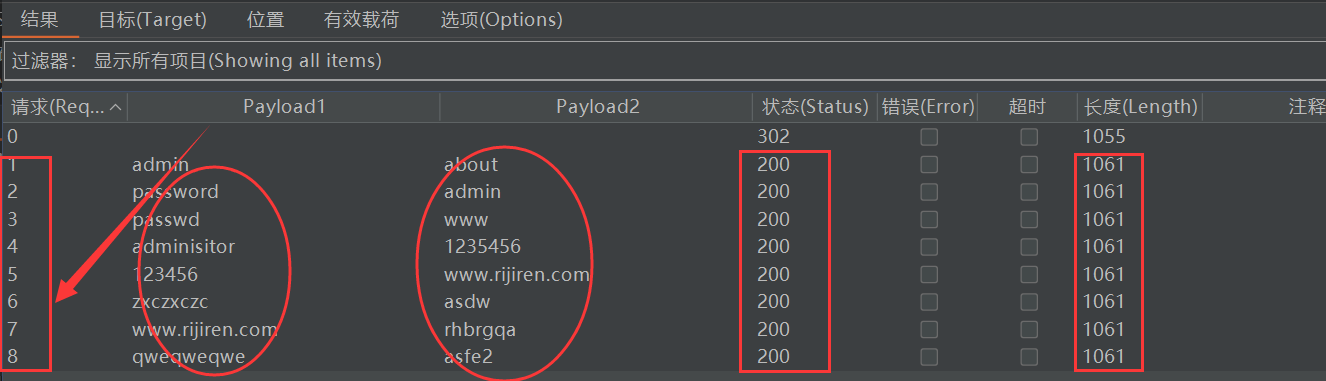

2、开始attack,并且给出响应结果。

请注意圈出来的部分:这部分里面的数值是对应字典的序列来进行的,同时注意方框中的部分,只有8个。

- 总结:

- 在Pitchfork中进行的暴力破解,最终效果就是各个payload都需要加载payload集,同时暴力破解的过程即每个payload的变量参数值遍历各自的字典进行匹配,而且都从第一个开始,也就是说这个过程中username和password的匹配与加载字典的排列是一致的,最后,结束的规则是按照哪个字典最少就到它为止,即按最少的截止。

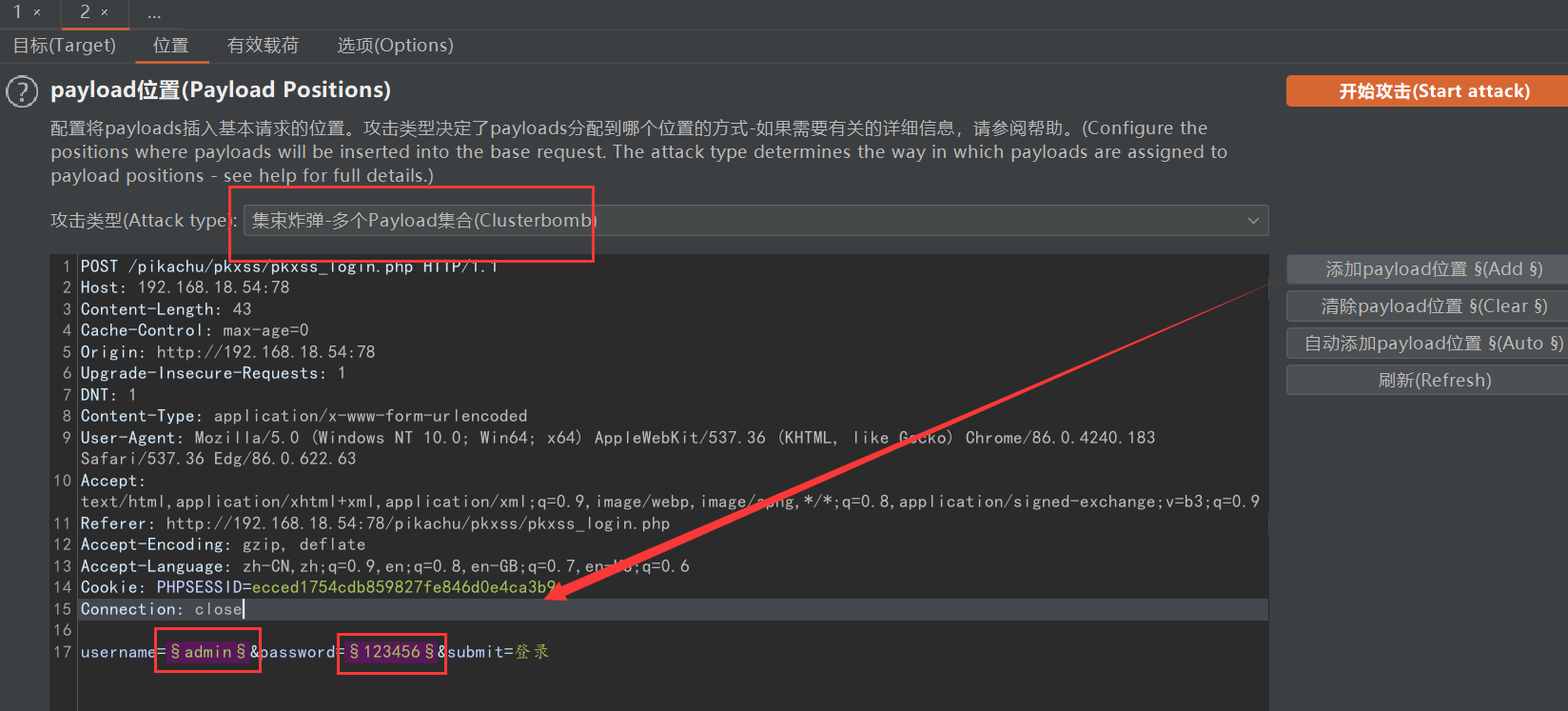

第四项:Clusterbomb(中译:集束炸弹)

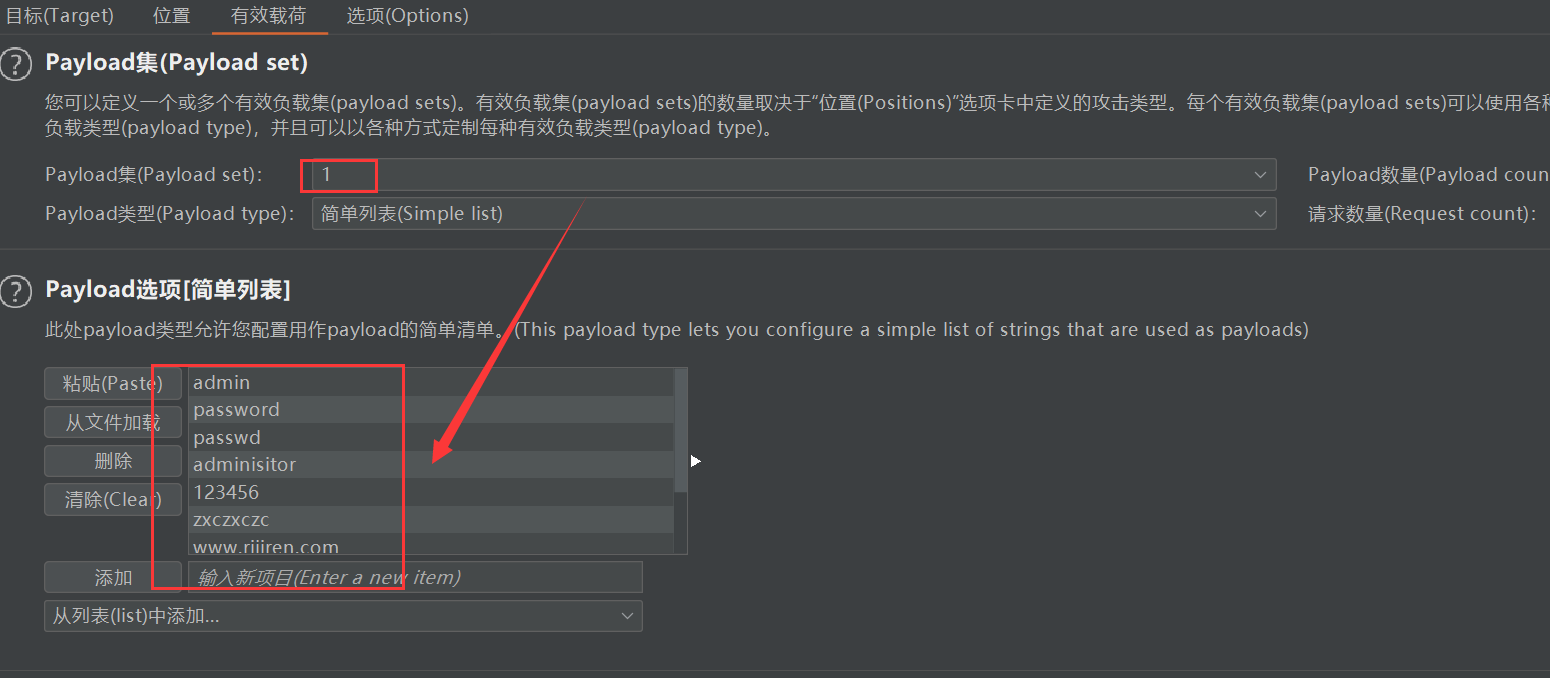

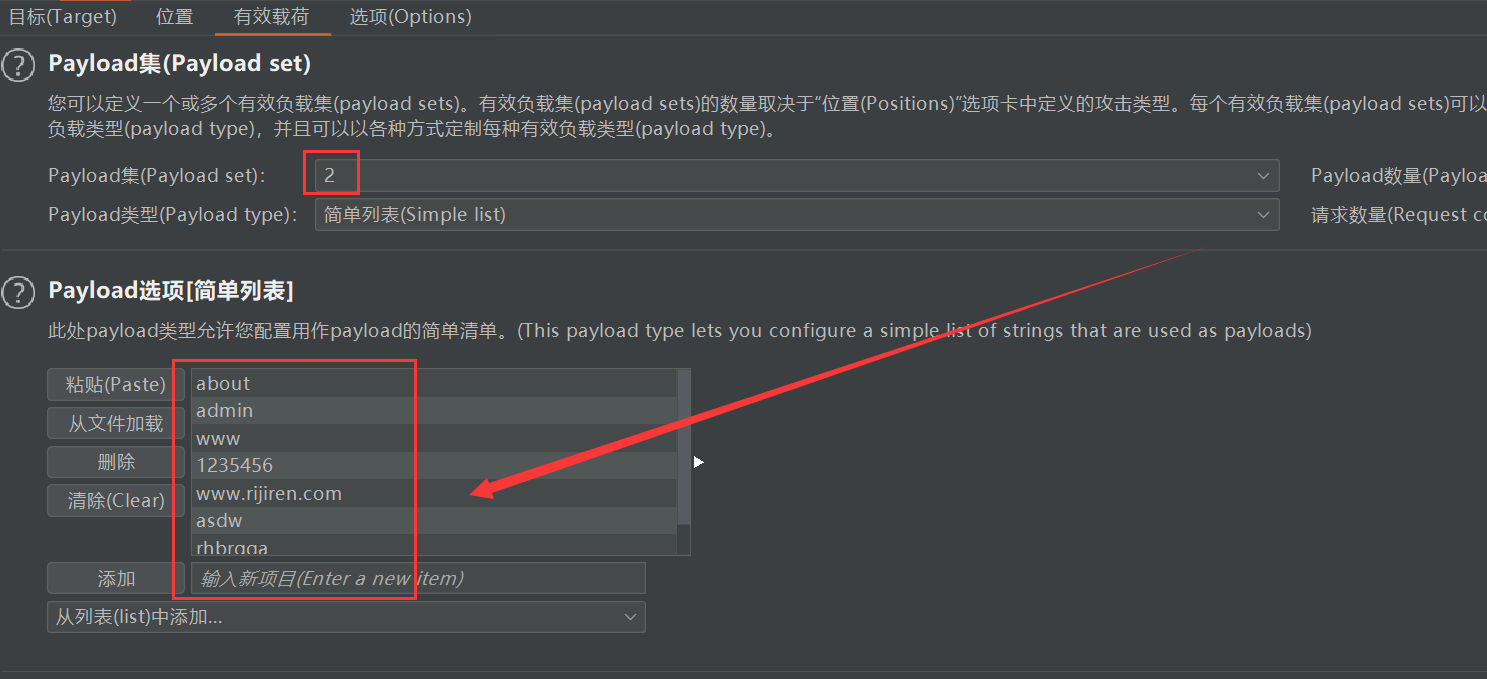

1、为两个参数添加payload并且选中Clusterbomb,同时选定两个payload集,指定两个字典(payload集需要与payload数相对应)。

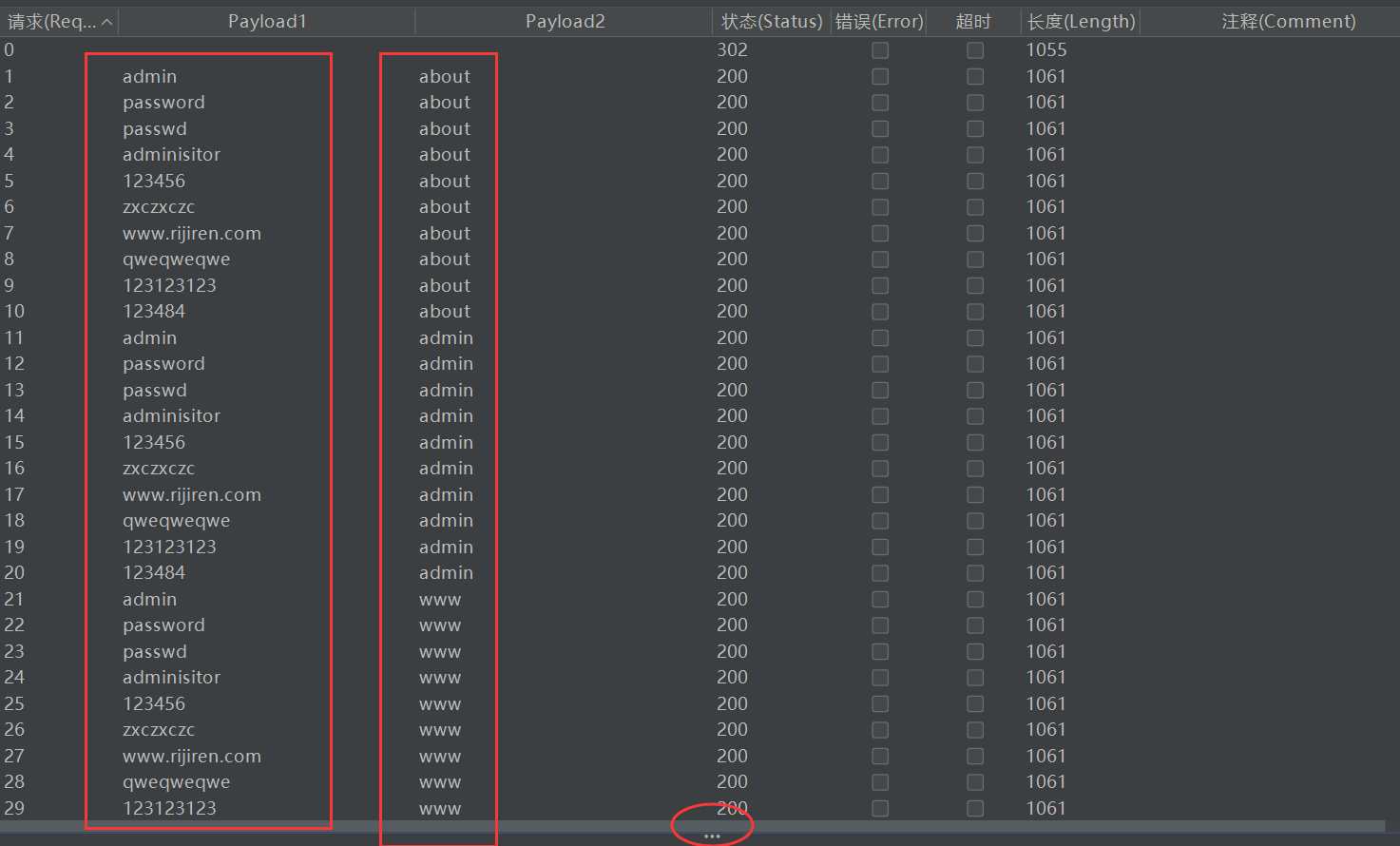

2、开始attack,并且给出响应结果。

注意观察框起来的和圈起来的部分

- 总结:

- 在Clusterbomb中,最终的结果就是双方遍历整个字典,第一个字典第一个参数值循环完第二个字典所有参数值,直到全部完成,然后第一个字典第二个参数值循环完第二个字典所有参数值,直到全部完成。最终第一个字典的参数值全部完成对第二个字典的遍历,那么就结束了。