很多时候,总有些奇怪的需求,这时候是发挥我们的聪明才智的时候!!

有客户的需求是:

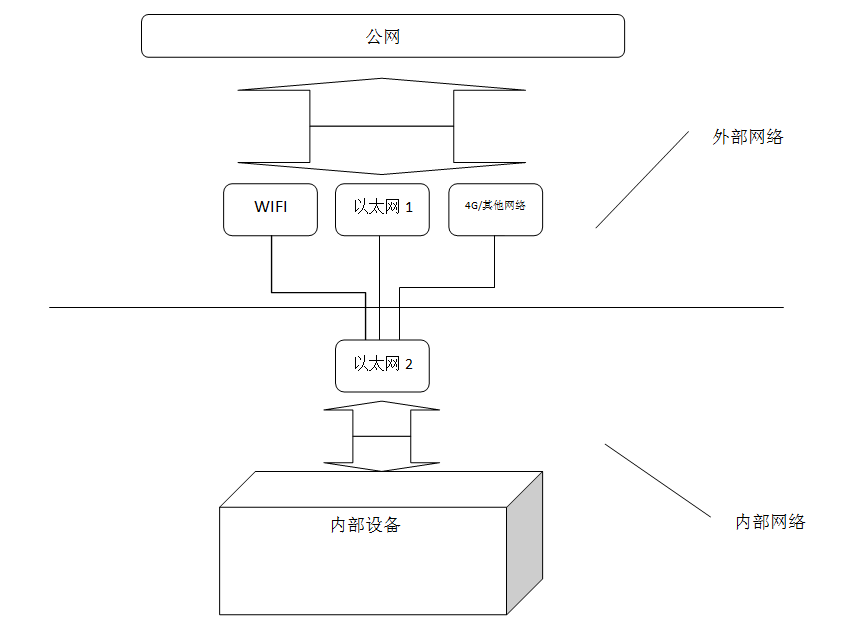

描述下需求:现今有一个控制设备,里面有WIFI,物联网络,以太网2个,其中有一个以太网2是链接内部设备,而其余几个均可连接公网。要求是使得内部设备也能正常的访问公网。

这种需要的确有点让人摸不着头脑,其实这就是一种路由的问题,在这里以太网2与其他网络设备是在同一个设备中(linux,android,Ubuntu等),也就是说他们内部是有联系的。

那其实就是需要将以太网2的网络请求定向至其他能够连接公网的设备接口上。

解决:

在linux和android设备上都有一些关于网络的命令:iptable,ip rule,dhcp等。

这里的话我们得熟悉dhcpsd(dhcp服务端)与dhcpcd(dhcp客户端),这里是这样的,我们的ip是被自动分配的,而分配IP的自然是dhcpsd我们的服务端,我们家里用的路由器就是dhcpsd,而我们手机上则会运行dhcpcd来获取ip。这里的话,我们需要使用一个dhcpsd,来为以太网卡2下的设备分配IP地址。

添加路由规则,这里我也使用过ip rule去添加,但是效果不太好,也有可能是我学艺不精。这里使用的是iptable去完成的一个转发规则。

首先,我们呢,使用iptable来实验一下,如何试验,试验工具呢?

试验工具:PC,android手机一台,Wireshark(抓包工具),Packet Sender(发包工具)

试验目的:在PC端向连接同一网段WIFI的手机的5060端口发送数据包,然后手机通过路由表直接转发给PC机的5060端口,使得PC监听5060端口好像能收到自己从另个端口发来数据。

1.首先得使用Wireshark设备过滤项。

2.然后使用Packet Sender组织数据准备发到手机phone ip:5060。

3.编写脚本:

iptables -t nat -A PREROUTING -d 192.168.0.194 -p tcp --dport 5060 -j DNAT --to-destination 192.168.0.121:5060 iptables -t nat -A POSTROUTING -s 192.168.0.121/24 -j SNAT --to 192.168.0.194

4.执行脚本,并执行发送命令,这样通过抓包工具就能收到PC未知端口发向PC5060的数据。

我们来分析下脚本:

iptables :四张表+五条链+规则组成 表: 1.nat 地址转发规则 2.mangle 访问控制,规则匹配 3.raw 数据博状态跟踪与分析 4.filter 修改数据包,改变包头中的内容 链: 1.INPUT 到达本机内部的报文的位置 2.OUTPUT 由本机内部发出的报文的位置 路由本机要发给目标的IP 3.FORWARD 由本机转发的报文的位置 4.PREROUTING 报文进入本机的路由前的位置 5.POSTROUTING 报文路由后流出本机的位置 规则自己添加 iptables [-t 表名] <-A|-I|-D|-R> 链名 [规则编号] [-i|-o 网卡名称] [-p 协议类型] [-s 源IP地址|源子网] [-sport 源端口号] [-d 目标IP地址|目标子网] [-dport 目标端口号] [-m 模式 [模式选项]] -j 动作 [动作选项]

这里192.168.0.121为PC机,192.168.0.194为路由机(手机)。

那么第一条命令这样解析:iptable -t(表) 在nat表中改报文进入本机的路由前的位置 目标为192.168.0.194,协议为tcp,且端口为5060的数据包 -j(动作)DNAT(目标地址)替换为192.168.0.121:5060。这样就发回去了!

但是这样抓到的包是PC发到PC,我们想把来源信息也修改下,所以就有了第二句:

nat 表,报文路由后流出本机的位置 -s来源为192.168.0.121/24 的源地址替换为192.168.0.194。

好的,想必我们已经大致熟悉了iptable的使用方法,当然如果还有不了解什么源地址,目标地址的,请搜索关键词:网络基础,报文,路由。这些基础知识是必需的,先把这些基础了解的才能更好地学习强大的iptable命令。

我们再尝试写一些小的试验:

#将所有发送给192.168.0.121的数据包丢弃。

iptables -A OUTPUT -d 192.168.0.121 -j DROP

#拒绝所有来自192.168.0.0网段的数据

iptables -A INPUT -s 192.168.0.0/24 -j REJECT

iptables -t raw -A PREROUTING -d 192.168.0.0 -j REJECT

上面已经做了拒绝网关的处理,那我们是不是无法上网了?对的网关的数据都会被拒绝或丢弃,那可咋办?

别急,既然可以添加表,当然也可以删除表,使用:

iptables -t raw -F 或者 iptables -F #清除所有规则

接下来就是我们的重头戏了!!!

怎么使用WIFI,4G分享网络给我们的以太网口?我记着在我上学那会儿,学校断网,大家为了打LOL都是开动了脑筋,使用数据流量,怎么分享呢,大都数使用的是WIFI热点分享出自己的数据流量,但是这样的信号会差很多,延迟高一些,有些机智的朋友使用USB来共享(现在android基本都有),使用USB作为一个虚拟的网卡,数据流量走向USB口。我想其中的原理大概是一样的吧。

我们这里直接附上代码:

wlan_0=$(ifconfig -a wlan0|grep "inet addr");

#echo $wlan_0;

wlan_0=${wlan_0:20:13};

#echo $wlan_0;

echo 1 > /proc/sys/net/ipv4/ip_forward; #启用IP转发 ifconfig eth1 192.168.100.1 netmask 255.255.255.0; ip route add 192.168.100.0/24 dev eth1 table local_network proto static scope link; #这句不明白什么意思,知道是网友可以留言告诉我 ifconfig eth1:1 192.168.100.4 netmask 255.255.255.0 up; #给eth1绑定第二个网卡 iptables -t nat -A POSTROUTING -o wlan0 -s 192.168.100.0/24 -j MASQUERADE #地址伪装,将wifi的ip替换为源ip地址 iptables -t nat -A PREROUTING -i eth1 -d 192.168.100.4 -j DNAT --to $wlan_0 #从eth1,IP为192.168.100.4流入的数据包做DNAT转换转发到内部wlan_0上 iptables -t nat -A POSTROUTING -o eth1 -s $wlan_0 -j SNAT --to 192.168.100.4 #从eth_1流出,源地址为wlan_0的数据做SNAT转换到外部192.168.100.4 busybox udhcpd -fS /system/data/eth1_udhcpd.conf& #启动dhcpd服务端为底下的设备自动分配IP地址 这样,就能使用WIFI的网络分享给我们下面的以太网口了,其余的网络如法炮制。

eth1_udhcpd.conf文件如下:

start 192.168.100.2

end 192.168.100.200

interface eth0

opt dns 192.168.100.1

option subnet 255.255.255.0

opt router 192.168.100.1

max_leases 234

option domain local

option lease 120

这里再附上一些值得学习的链接:

https://blog.csdn.net/yujing2013/article/details/53482751 四网卡和一个网桥

https://blog.csdn.net/u012758088/article/details/76255543

https://blog.csdn.net/renwotao2009/article/details/51225359?utm_source=blogxgwz1

https://blog.csdn.net/sxy2475/article/details/78295447

https://blog.csdn.net/renwotao2009/article/details/51225359/

https://blog.csdn.net/kwame211/article/details/78800940 bctrl用法

https://www.ibm.com/support/knowledgecenter/zh/ssw_aix_72/com.ibm.aix.cmds2/dhcpcd.htm

https://www.ibm.com/support/knowledgecenter/zh/ssw_aix_72/com.ibm.aix.cmds2/dhcpsd.htm

https://www.isc.org/downloads/ dhcp源码

https://www.cnblogs.com/ssooking/p/7890192.html iptables语法1

https://blog.csdn.net/sxy2475/article/details/78295447 iptables语法2

https://blog.csdn.net/luotong86/article/details/38688119 udhcpd配置文件英文说明

http://blog.51cto.com/moonsilver/215123 udhcpd配置中文说明

https://blog.csdn.net/chengxuyuanyonghu/article/details/64441374