论文笔记 On the Feasibility of Real-Time Cyber Attack Attribution on the Internet

本文提出了一种在双向网络攻击(攻击者到目标之间存在双向流量)下的一种网络归因方法,即如何确定攻击者的来源,地点,入网口,攻击过程中的受感染节点等。

网络归因的主要挑战

1.网络攻击检测的可靠性

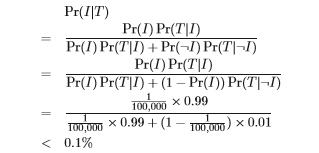

根据本文所提出的公式,I代表网络攻击或入侵,T代表IDS的检测。 假设网络攻击的基本速率Pr(I) = 1100 , 000,我们有一个非常准确的IDS,其入侵检测率(Pr(T|I) 为99%,检测误报率(Pr(T|¬I))仅为1%。 在这种情况下,当IDS发出警报时,该警报确实报告真正的攻击的概率为

所以,即使是一个非常有效的IDS,当他发生警报时,其警报与实际攻击相对应的机会实际上小于0.1%。如果要达到较高的对应,对IDS的可靠性要求很高。

2.互联网归因的挑战

假设现在能够可靠的检测网络攻击,但攻击者可以采用各种方式来掩盖真实身份,如:

- 攻击流量通过多个中间节点

- 使用Tor网络

- 对数据包拆分组合

- 将攻击流量与其他不相关的流量混合,或将攻击流分成多个子流并合并

本文提出的方法

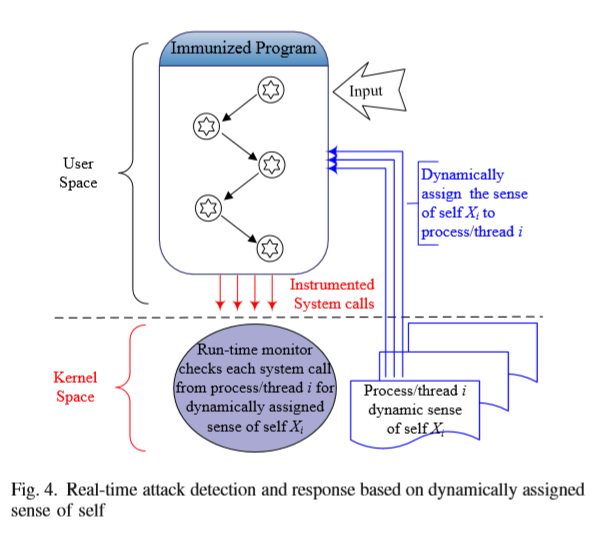

为了实时的检测攻击,本文提出标记系统中的所有合法动作,为了进行网络追踪,本文提出用某种透明的方式标记攻击返回流量,这样就可以找出所有中间节点。

fig.4为这种动态标记方法示意图。由于攻击者不知道动态分配的秘密标签,因此任何恶意软件或攻击调用的系统调用都不会拥有正确的秘密标签。

而归因的主要思想是在数据包中插入水印,假设该水印足够强壮且隐蔽,在互联网范围内防止足够多的传感器,当带有水印的数据包通过时,就像中央控制站报告。所以传感器越多越好。