常见注入手法第四讲,SetWindowsHookEx全局钩子注入.以及注入QQ32位实战.

PS:上面是操作.最后是原理

一丶需要了解的API

使用全局钩子注入.我们需要了解几个WindowsAPI. 不需要太多.

1. 设置钩子API

HHOOK WINAPI SetWindowsHookEx( _In_ int idHook, 设置钩子的类型.意思就是我要设置的钩子是什么钩子. 可以是监视窗口过程.可以是监视消息队列. _In_ HOOKPROC lpfn, 根据钩子类型.设置不同的回调函数. _In_ HINSTANCE hMod, 钩子设置的Dll实例句柄,就是DLL的句柄 _In_ DWORD dwThreadId 设置钩子的线程ID. 如果为0 则设置为全局钩子. );

HHOOK 返回值. 是一个钩子过程句柄.

2.获取模块句柄API

HMODULE WINAPI GetModuleHandle(

_In_opt_ LPCTSTR lpModuleName 获取的实例句柄的文件名.可以是Dll可以使exe 如果为NULL 这是当前dll/exe的实例句柄

); 返回值 返回实例句柄.

3.取消设置钩子API

BOOL WINAPI UnhookWindowsHookEx(

_In_ HHOOK hhk 参数一是 SetWindowHookEx的返回值.也就是钩子过程句柄.

); 返回值: 返回值是BOOL类型.表示设置是否成功或者失败.

4.继续调用钩子链中的钩子过程.

LRESULT WINAPI CallNextHookEx( _In_opt_ HHOOK hhk, 保存的钩子过程,也就是SetWindowsHookEx返回值. _In_ int nCode, 根据SetWindowsHookEx设置的钩子回调而产生的不同的nCode代码. 什么意思? 意思就是如果设置的钩子类型是鼠标消息.那么那个nCode就是鼠标消息.如果是键盘这是键盘 _In_ WPARAM wParam, 同2参数一样.附加参数. 根据钩子回调类型.附加参数有不同的意义.比如如果是鼠标.那么这个有可能代表的就是鼠标的x位置.键盘就可能是键代码 _In_ LPARAM lParam 同3参数一样.附加参数. );

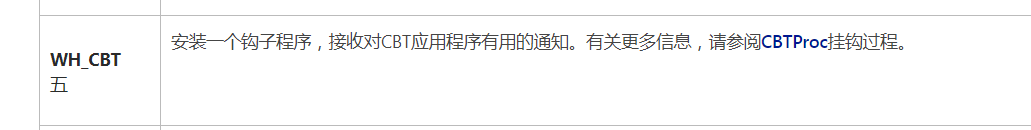

5.钩子回调

钩子回调根据SetWindowsHookEx参数1来设定的.比如如果我们设置WH_CBT 那么我们设置的回调函数就是CBT回调. 具体查询MSDN

LRESULT CALLBACK CBTProc( 这个回调函数里面写我们的代码就可以了. _In_ int nCode, _In_ WPARAM wParam, _In_ LPARAM lParam );

二丶全局钩子注入步骤.

其实看上面几个API其实注入就不难了.

那么鉴于学习.说一下注入的步骤.

1.调用SetWindowsHookEx设置钩子.

2.在设置过程中.需要一个回调.所以我们填入一个回调.

3.回调函数中调用CallNextHookEx函数. 如果不调用.那么相当于我们设置了不反悔.程序可能出现问题.当然是按需返回.

4.取消HOOK设置.

步骤就四步.那么我们开始.

1.建立DLL工程. 建立DLL工程可以使用VC++6.0 也可以使用VS系列都可以.这里就不在累赘. 建立DLL工程很简单.如果不会网络百度.

2.工程中添加一个HOOK.h的头文件.以及一个HOOK.cpp的实现文件.

3.编写代码.

HOOK.h中的代码.

#pragma once #define MYWINDAPIEXPORT __declspec(dllexport) HHOOK g_HookProc; //定义为全局HOOK 返回的钩子过程 void MYWINDAPIEXPORT SetHook();//设置HOOK钩子. //我们的启动函数.导出函数.外部设置HOOK void MYWINDAPIEXPORT UnHook(); //取消设置HOOK LRESULT CALLBACK MyProc(int nCode, WPARAM wParam, LPARAM lParam); //设置HOOK过程中需要的回调函数

HOOK.cpp的代码.

#include <Windows.h> #include "HOOK.H" void MYWINDAPIEXPORT SetHook() { g_HookProc = ::SetWindowsHookEx(WH_CBT, MyProc,GetModuleHandle(TEXT("Win32Project1.dll")),0); //参数1.HOOK的类型. Hook的回调地址 模块句柄. 线程ID,为0代表是全局钩子 } void MYWINDAPIEXPORT UnHook() //取消设置HOOK { if (NULL != g_HookProc) ::UnhookWindowsHookEx(g_HookProc); } LRESULT CALLBACK MyProc(int nCode, WPARAM wParam, LPARAM lParam) //我们自己的程序处理 { /* 执行我们的程序 */ ::MessageBox(NULL, NULL, NULL, NULL); return CallNextHookEx(g_HookProc, nCode, wParam, lParam); //继续调用钩子过程 }

上面的.h + cpp就是我们的的代码的.那么我们还需要一个外部程序来调用我们的导出函数 SetHOOK() 以及 UnHOOK.

因为SetHook 和 UnHOOK导出函数是在dll中使用的.所以我们想要使用 这两个函数有两种方法.

1.静态调用: 再生成DLL的时候会生成对应的lib. 我们需要在我们的程序中 添加 .h头文件. 使用宏指令包含.lib文件.

2.动态调用. 动态调用涉及到两个API. 一个是Loadlibaray() GetProcAddress() 第一个是获取dll的实例句柄. 第二个是根据实例句柄以及函数名来获取函数的地址. 也称为函数指针.

这里采用第一种方法.如果采用第二种方法.也可以.但是我们的代码需要加上 extends "C" 来导出.不然就名称粉碎了.那么使用GetProcAddress填写函数名就获取不到函数指针了.

新建MFC工程.

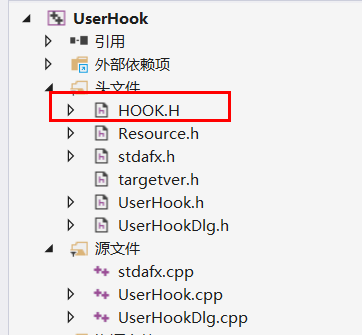

1.添加HOOK.h头文件.

2.使用宏命令包含我们的dll的lib #pragam comment(lib,"xxxx.lib")

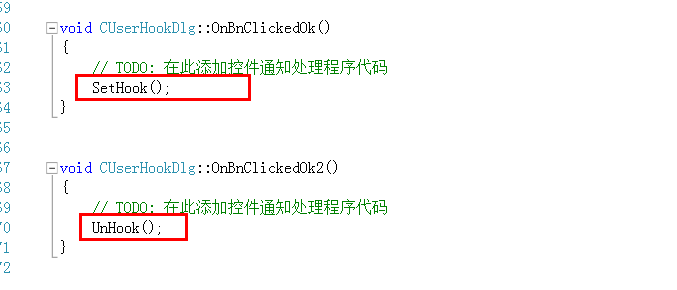

3.在Hook按钮点击位置调用导出函数SetHOOK.

4.在UnHOOK按钮点位置.调用导出函数UnHOOK.

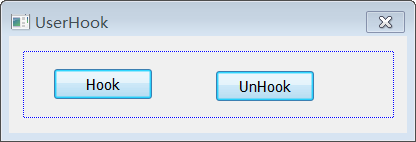

1.界面:

2.我们原有的HOOK.H文件.

3.静态使用的lib库.

4.按钮点击里面的函数调用.

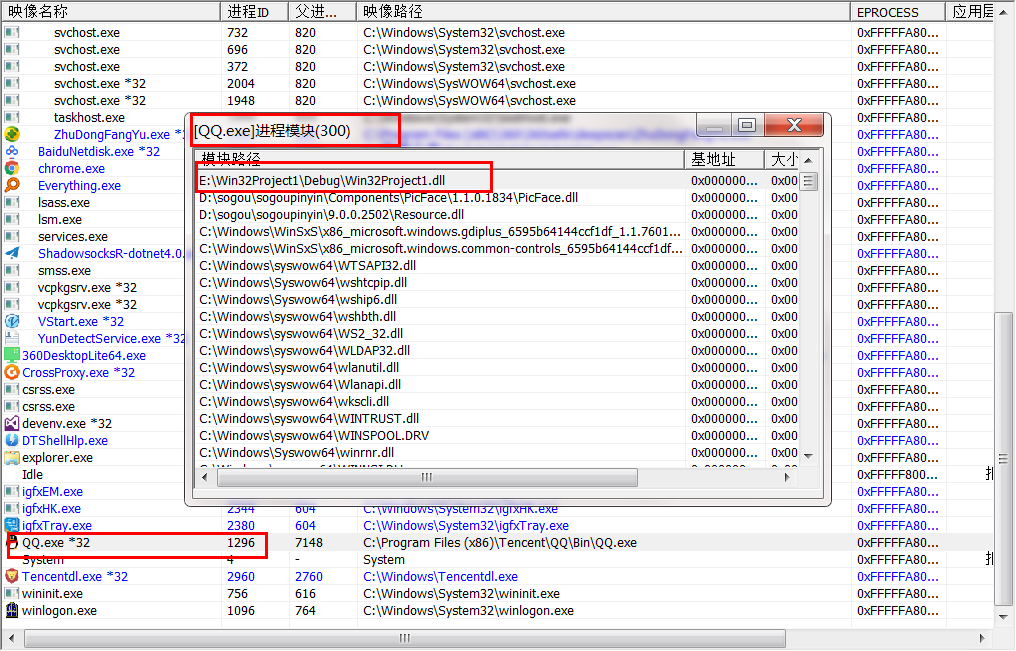

5.使用工具查看是否注入了DLL 推荐是Pchunter工具.

可以看到已经注入了.

PS: 因为我们写的是32位DLL所以注入的程序都是32位的.如果是64位DLL那么注入到程序应该为64.详情请查询MSDN SetWindosHookEx.

三丶原理讲解

上面讲了这么多操作.原理应该不是太懂.

其实SetWindowsHookEx就是在应用程序执行过程中.替我们加了一层. 而我们提供回调地址那么当操作来了就会通知我们回调.这个时候我们回调函数就可以做我们的事情了.

比如:

A函数 -> B函数 -> C函数. 正常执行流程是 A函数调用B B调用C.

而我们添加了一层.

A - 我们 (利用CallNextHookEx决定是否调用下一个过程) 是 - >B ->C

A ->我们(不是的情况下) 不调用B.

DLL怎么注入的疑问?

上图我们写的这么多.并没有针对QQ或者其他32位程序注入DLL. 为什么会注入了DLL.

原理:

原理就是我们的窗口程序. 直接使用DLL里面的SetWindowsHookEx设置了一个回调. 而这个API是给全局所有应用程序都设置了这个回调.那么如果有32位程序会触发回调.那么我们的DLL就会注入到里面去了.