目的是RSA和ACS集成,ACS作为RADIUS服务器提供二次验证服务.

①配置RSA SecurID Token Servers

按照如下网址配置:

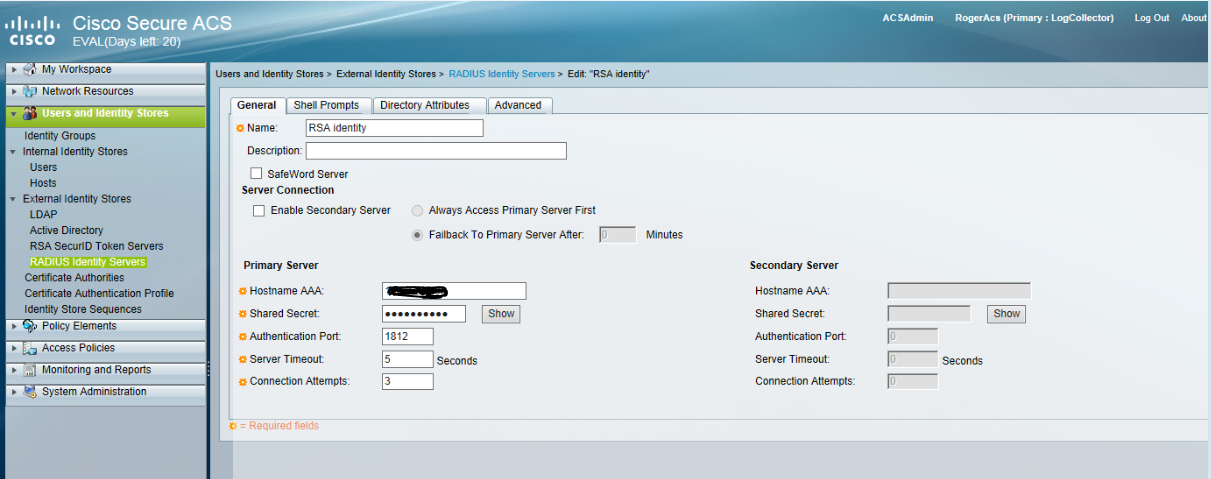

② 配置RADIUS Identity Servers

Users and Identity Stores > External Identity Stores > RADIUS Identity Servers

(关于 Identify Store

Internal User:这个就是一个ACS自带的用户数据库, 可以配置成用自己密码验证,也可以通过third party验证密码

External Identify Server: 就是第三方验证服务器,可以配置RSA, Radius, AD….)

③ 配置 Identity Store Sequence (这一步可以不需要)

配置Sequence的目的是为了验证的时候有多种方式,没有需求的话可以不配置.

把 internet user 和 RSA identity store 移到右边框 ,再点submit

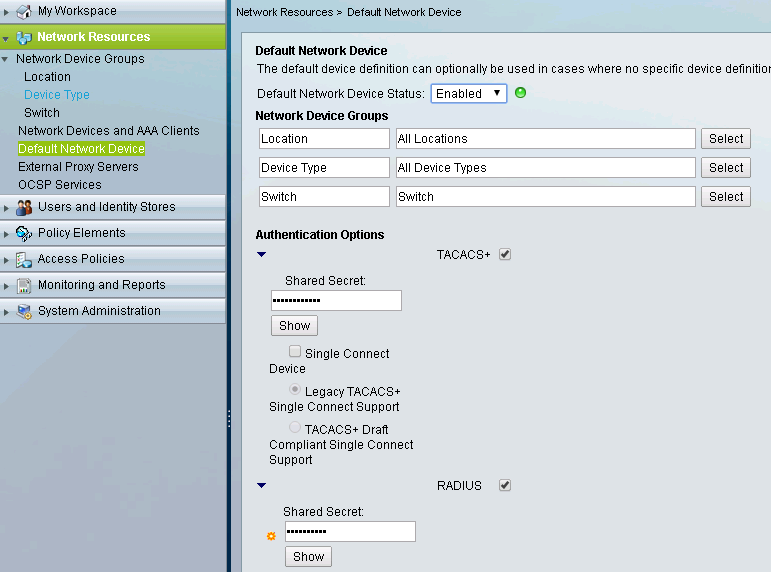

④配置Default Network Device(这一步还可以通过配置Network Devices and AAA Client在Network Resources >Network Devices and AAA Client 或者 自己新建一个services在Access Policies > Access Services)

这一步的目的是Cisco ACS可以做为Radius server.

配置Default Network Device如下图:

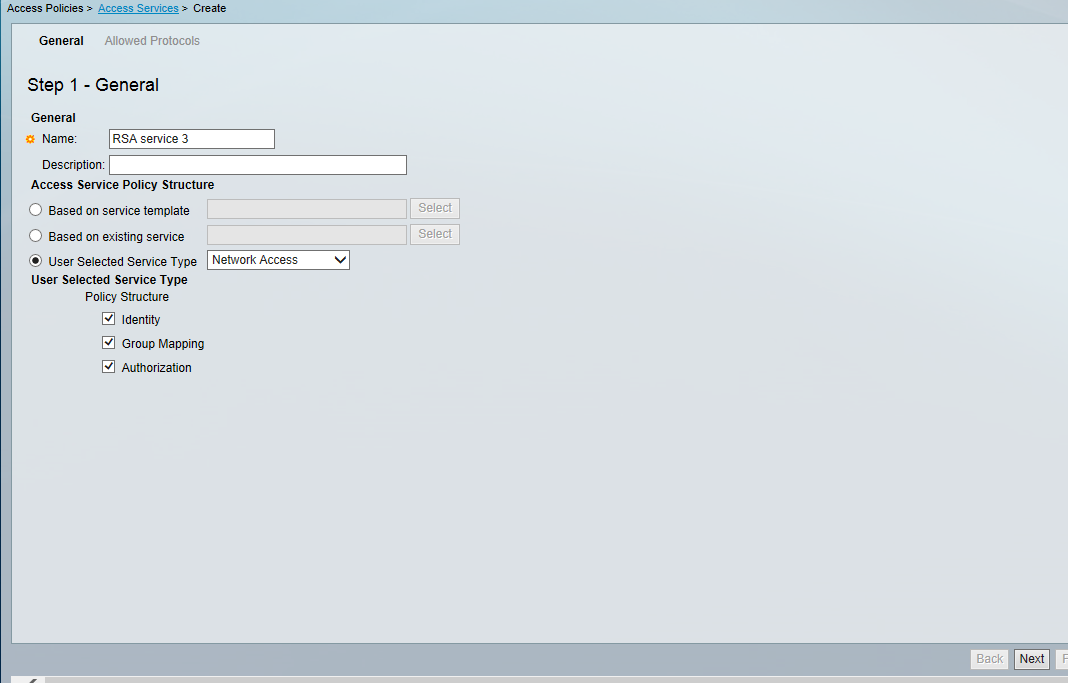

配置AAA client的方法没有试过,下面是自己新建一个services的方法:

点击Access Policies -> Access Services,点击Create,输入Service名称,然后选择User Selected Service Type(Network Access),Policy Structure 选择 Identity,Group Mapping和Authorization. 点击下一步.

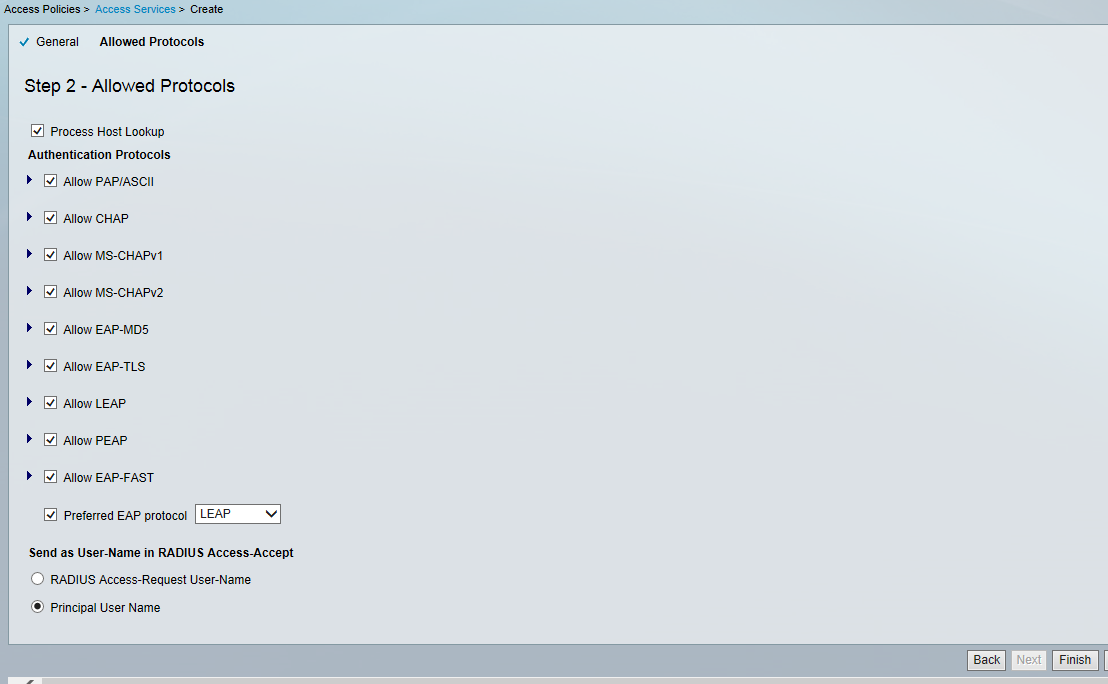

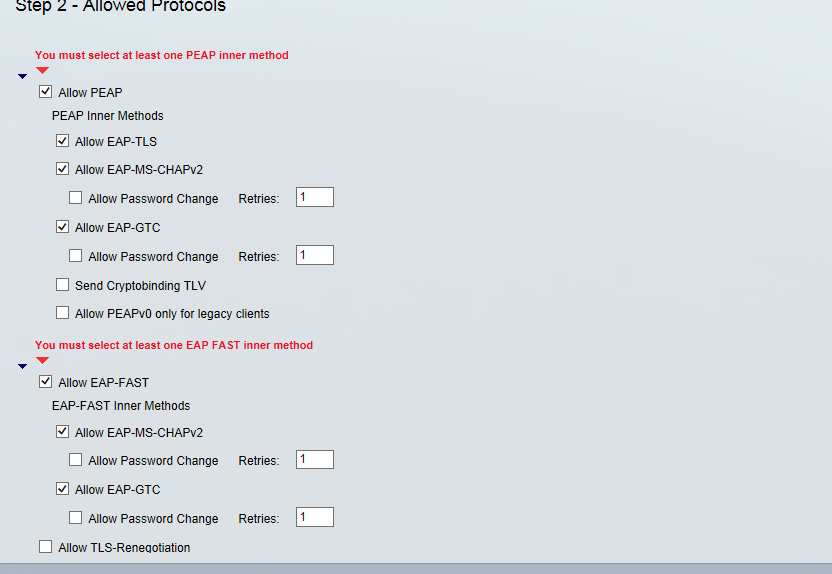

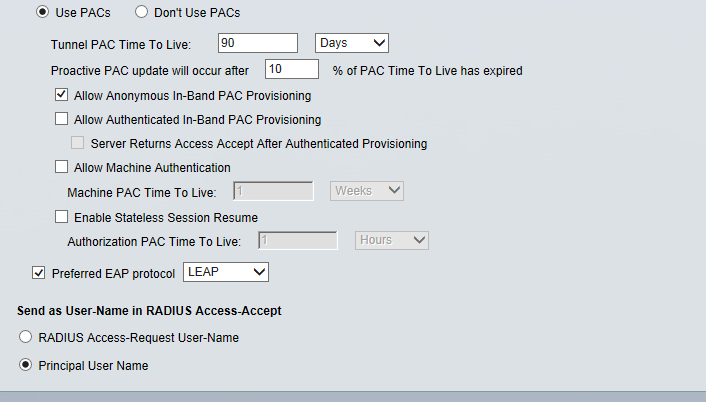

配置Radius需要支持的协议,点击Finish

如果相关的EAP需要额外配置,系统会提示,例如下图PEAP的配置

配置完后,再点击 finish,系统图示Access Service创建成功,是否激活,选择yes.

⑤ 配置Access Policies -> Service Selection Rules

点击Access Policies -> Service Selection Rules,选择Rule based result selection

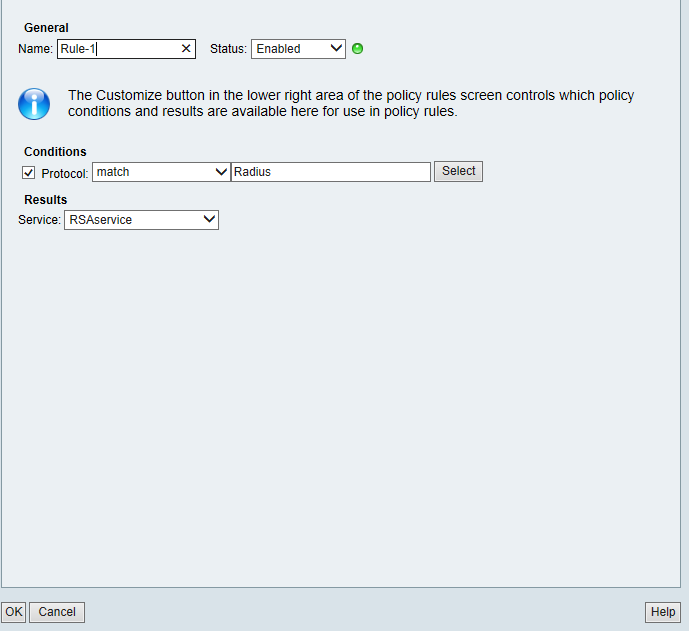

点击creat,输入name, conditions 项使之 match RADIUS,

Service 选择刚才创建的service或者默认的service, 点击ok 完成。这里以自己创建的service为例,如下图:

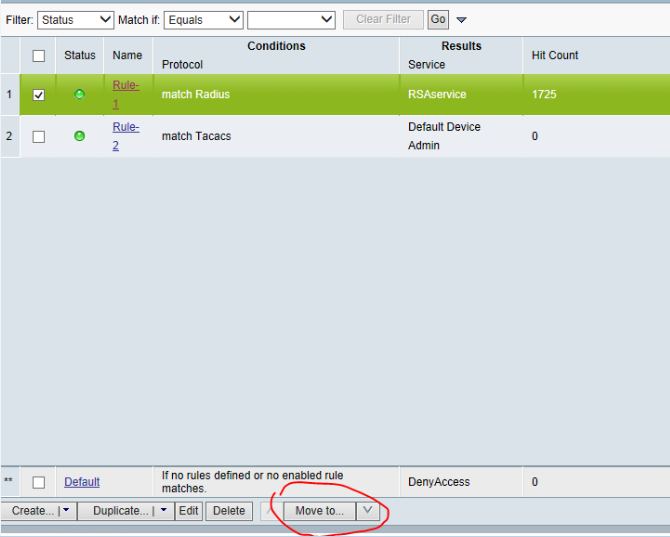

创建完后通过下面的 move to 移到第一个位置:

⑥配置Access Policies 的 identity

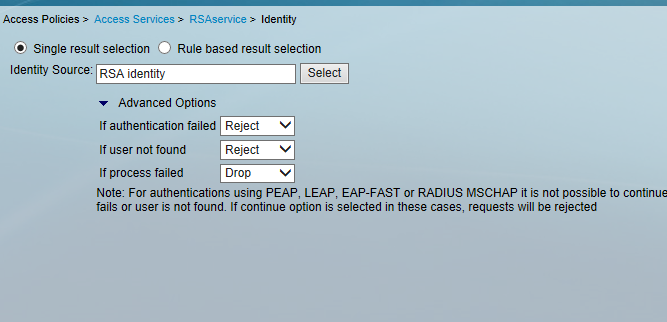

Access Policies > Access Services > RSAservice > Identity 选择 Single result selection .

Identity Source 选择 RSA identity. 配置完后 save change.

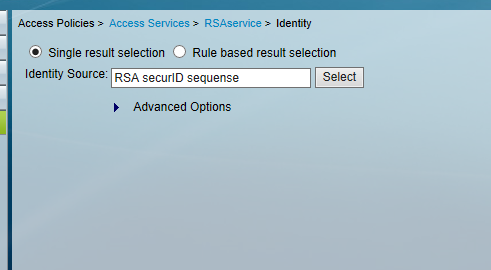

在这里,也可以选择 RSA identity sequence

注意:如果我配置的identify server 是 Radius 或者 RSA 或任何第三方

那ACS是不会查internal user的,他直接把信息发给Radius 或者 RSA 或者 其他

就是说,就算用户没在internal user里面, 也可以验证通过。

如果配置的identify 是 internal user,那用户必须在里面,但会根据这个用户的密码设置,ACS去找对应的Auth Server 去验证。

⑦ 创建用户(配置的Access Policies > Access Services > RSAservice > Identity 是 internal user才会用到)

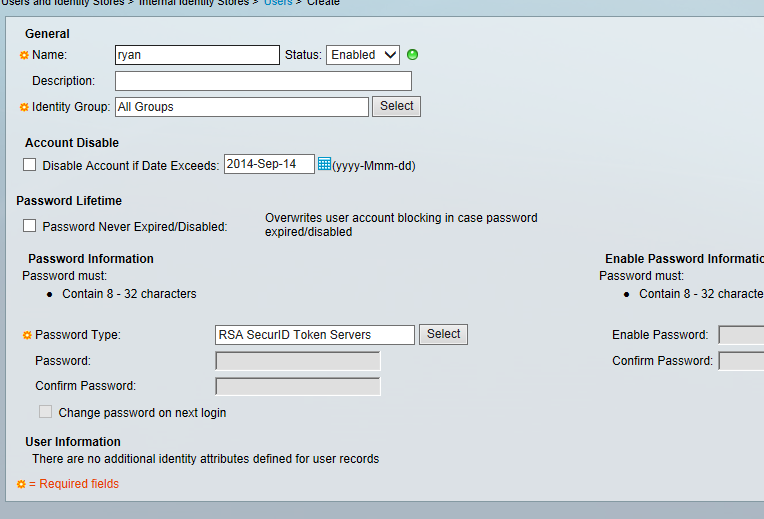

Users and Identity Stores > Internal Identity Stores > Users点击 create ,输入用户名,这里用户名需要和RSA上需要二次验证的用户名一样,达到绑定效果。

Password Type 选择 步骤① 配置好的 RSA SecurID Token Servers。 创建完毕,点击submit。

如图创建了一个ryan用户,并为他设定了RSA SecurID Token Servers作为验证方式.

如上,配置已完成,用户就可以通过相关的验证工具进行验证了.