前面我们已经打开了靶机,这就不用在打开了,直接开始吧。

存储型的xss漏洞。

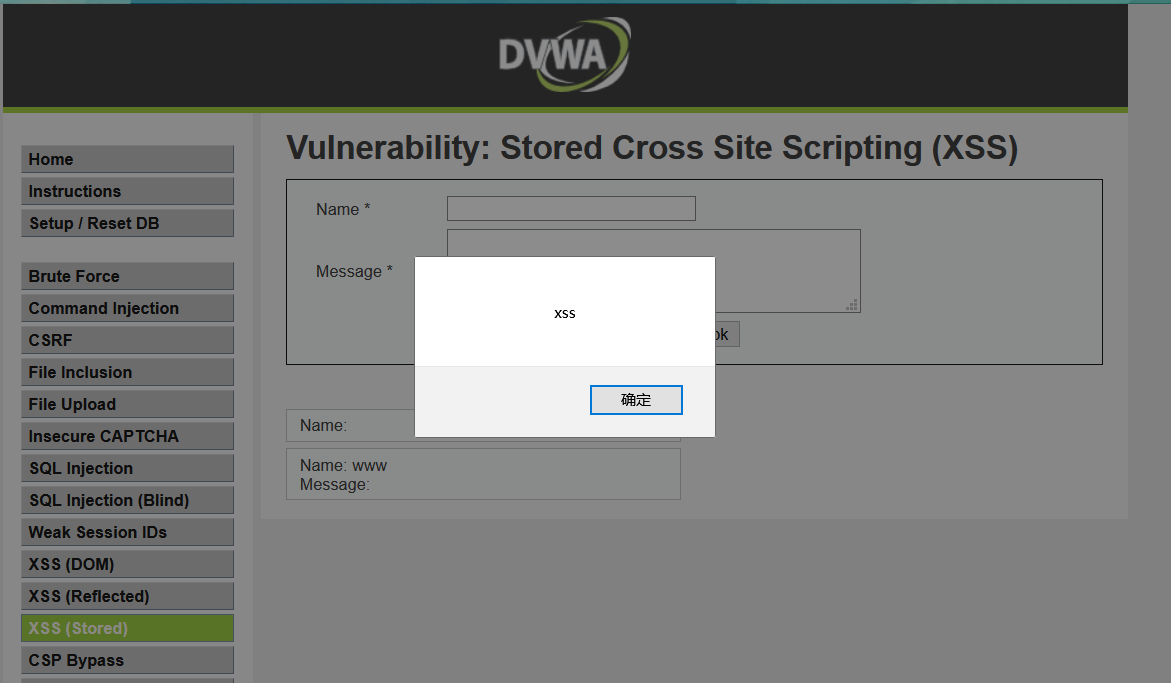

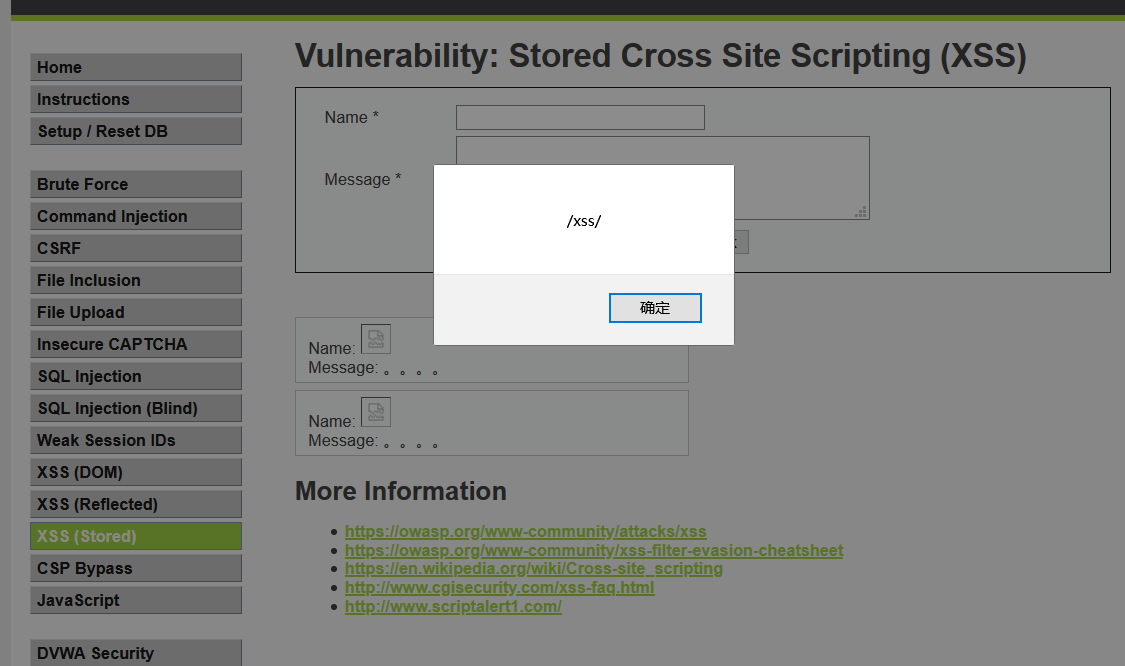

1.low

当我想在name处输入测试代码的时候,却被限制了输入长度,姑在name字段处是无法进行测试了的,就只能在message处进行操作了。

输入最基本的代码, 就会出现xss这个弹窗,可以猜到并没有做任何的过滤。

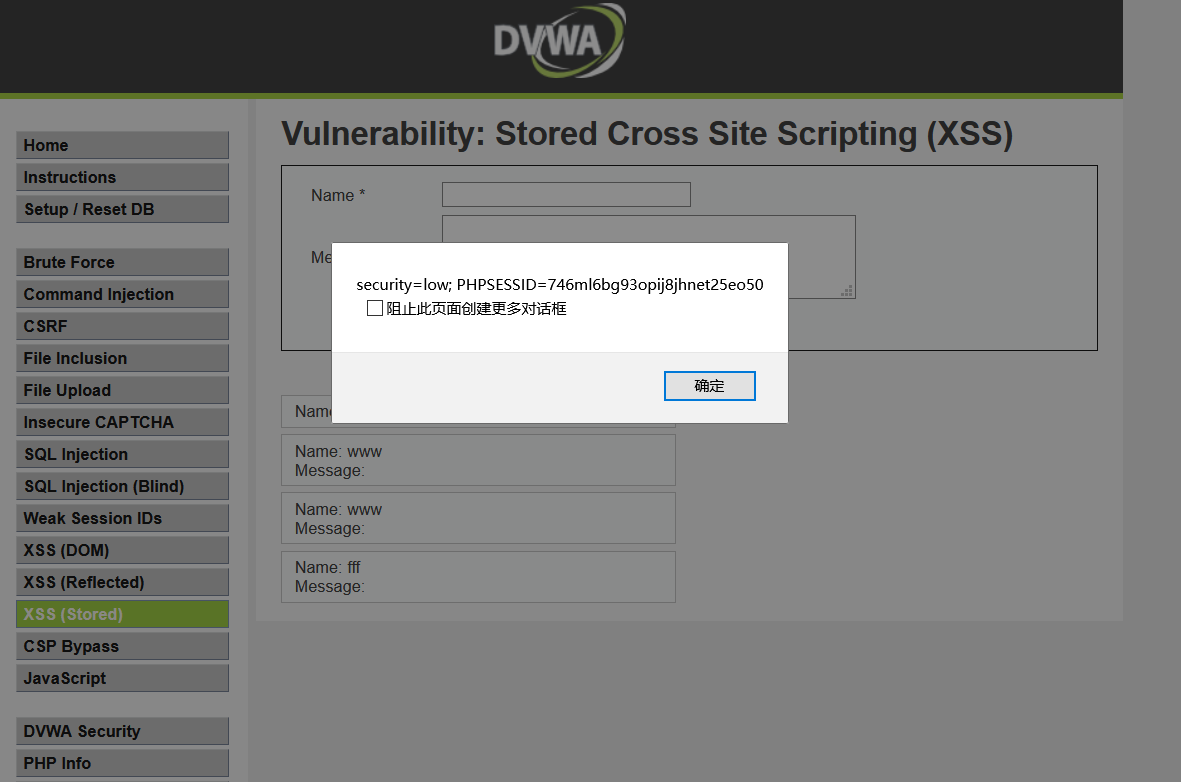

再次使用 这个语句也出现了相应的cookie,和反射型的xss一样,就不过多尝试了。

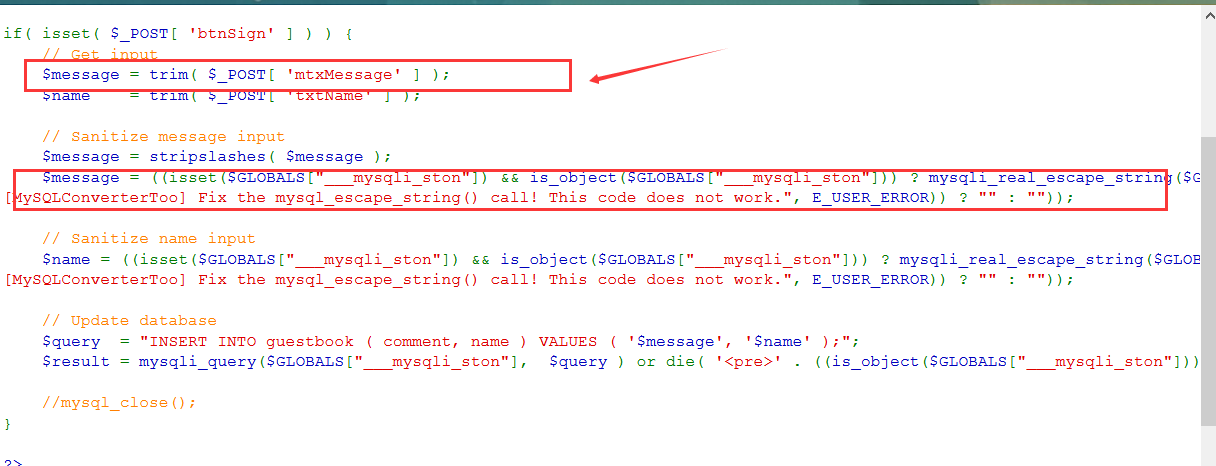

查源代码;

我们可以看到message并有做什么过滤,只是对sql注入有一定的作用。

2.Midum

还是以最初的那个代码进行了一次测试,已经不行了,已经把

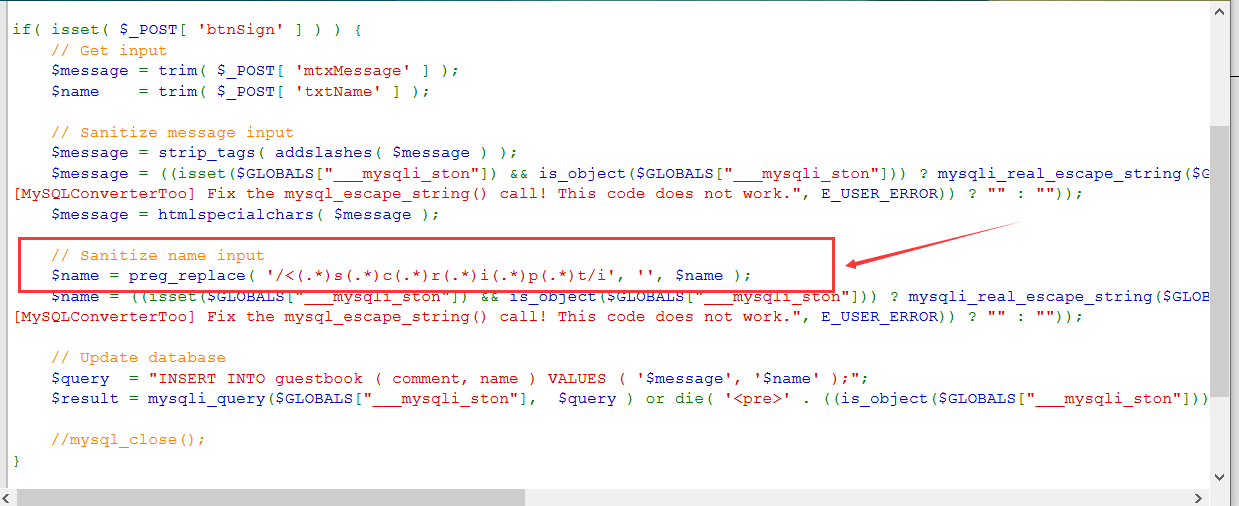

3.High

从源码中我们可以看到,只是用了一个正则表达式而已,依然可以进行绕过。

使用:<img src = 1 onerror = alert(/xss/)> 和<svg onload=alert(/xss/)>

通过做了反射型和存储型,可以知道dvwa依旧做的还是那么老套。