本周学习内容:

1.学习web安全深度剖析;

2.学习安全视频;

3.学习乌云漏洞;

4.总结Web应用安全权威指南;

实验内容:

进行DVWA弱会话ID实验

实验步骤:

Low

1.打开DVWA,进入DVWA Security模块将 Level修改为Low,点击Submit提交;

2.进入命令注入Weak Session ID模块

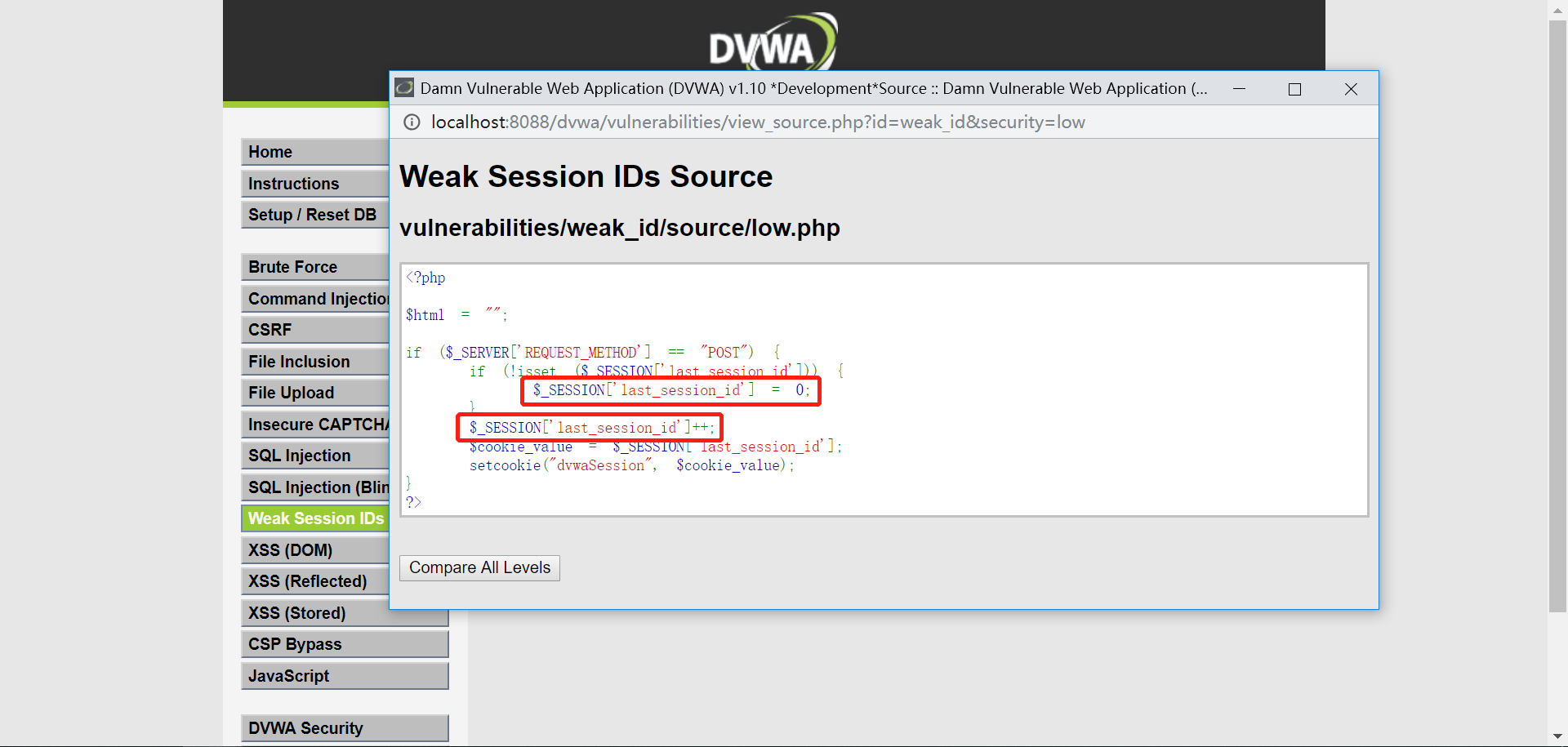

3.查看页面源代码,发现代码中给cookie赋值为“0”,生成的规则是自增一次

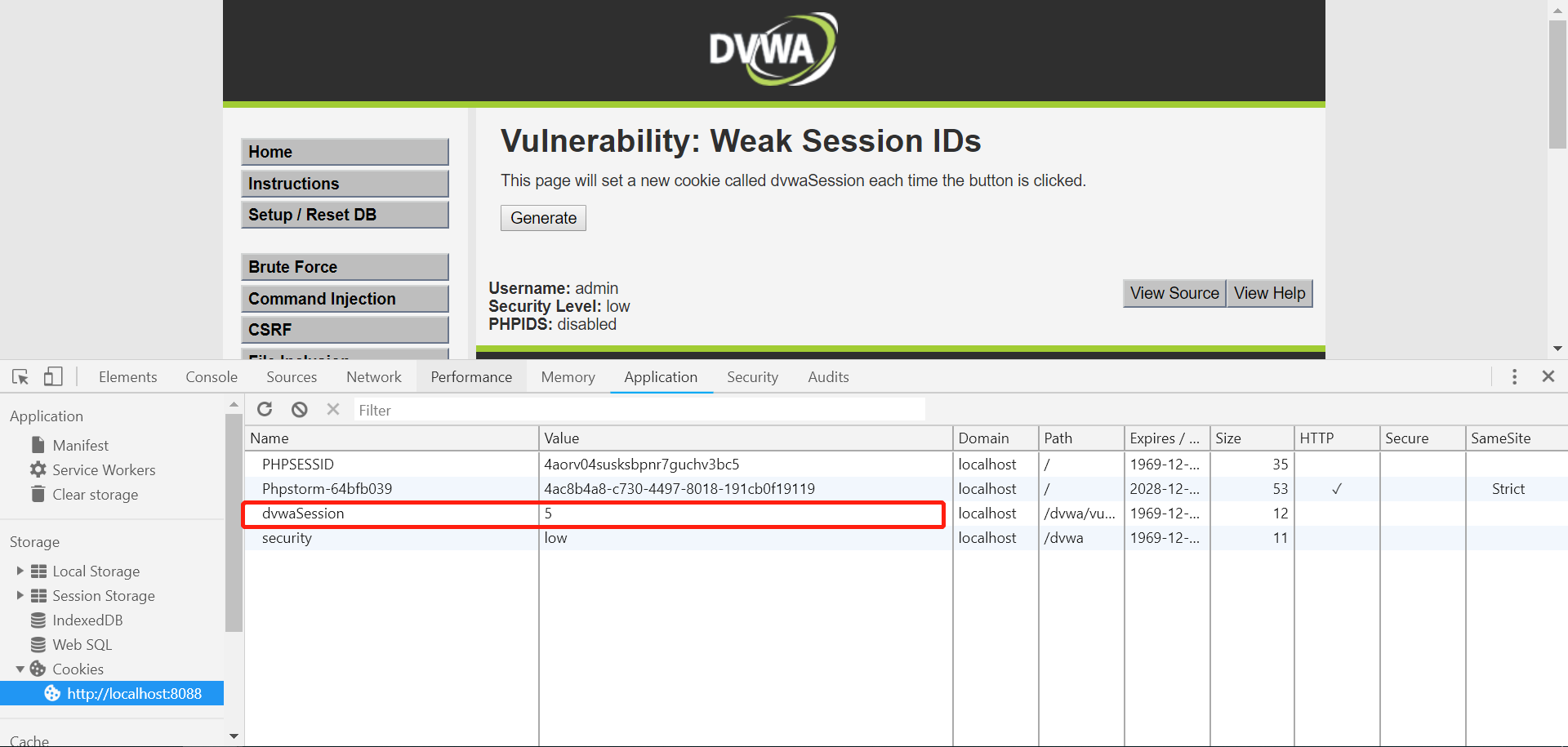

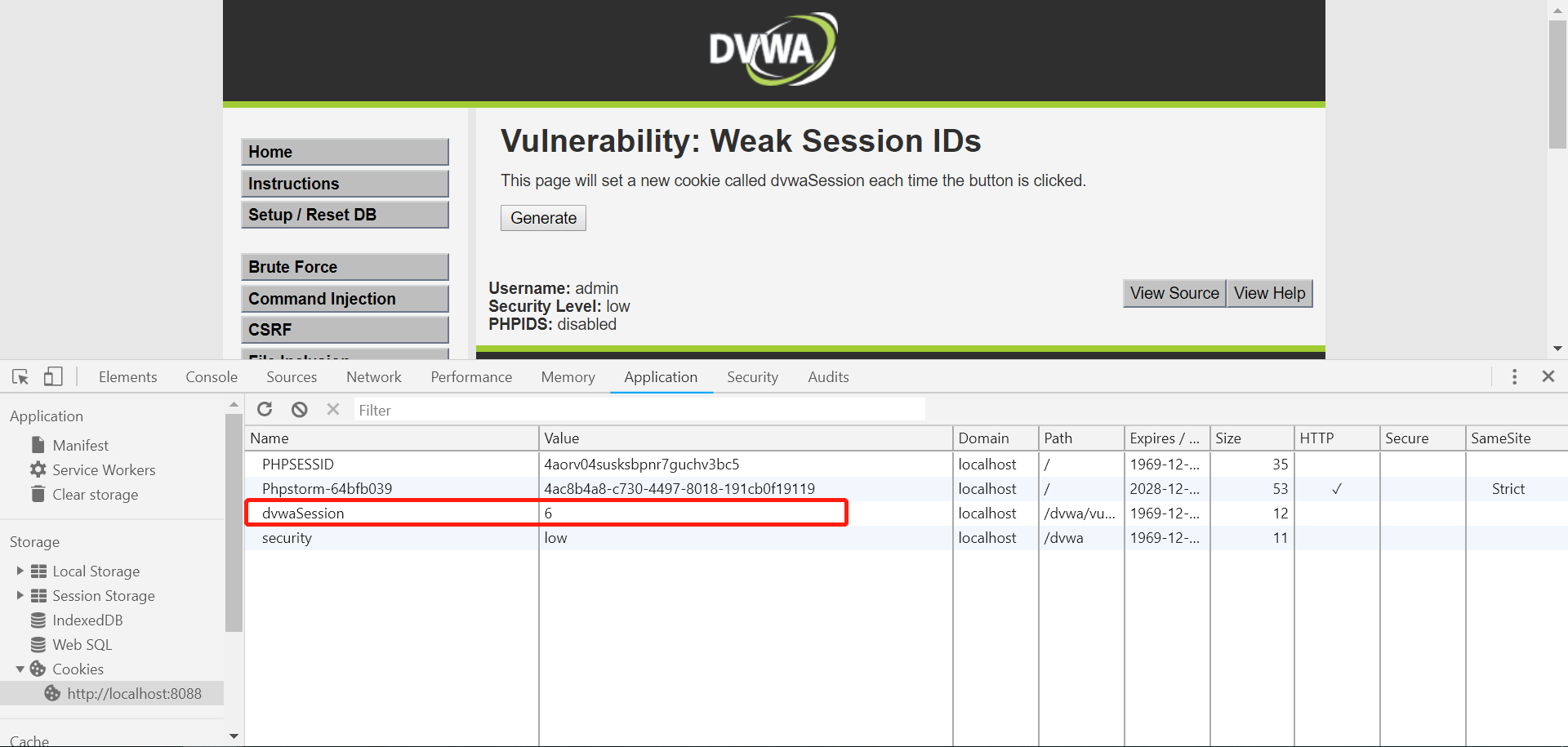

4.点击页面Generate按钮生成session,然后按F12查看session信息

5.发现果然是每次点击比上一次增加1

6.这样设置的session太简单了,而且也不是唯一的,非常容易被人伪造

Medium

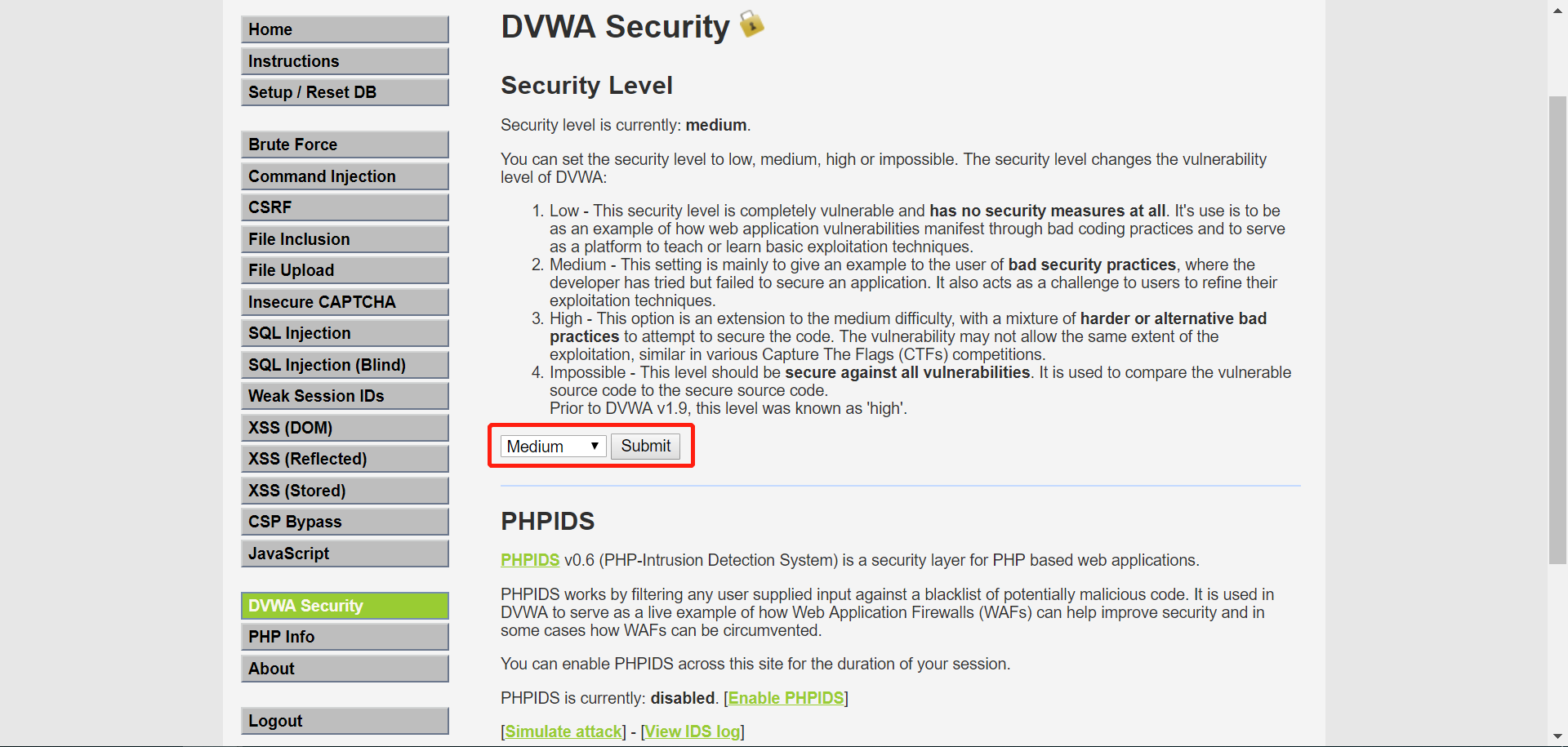

1.进入DVWA Security模块将 Level修改为Medium,点击Submit提交;

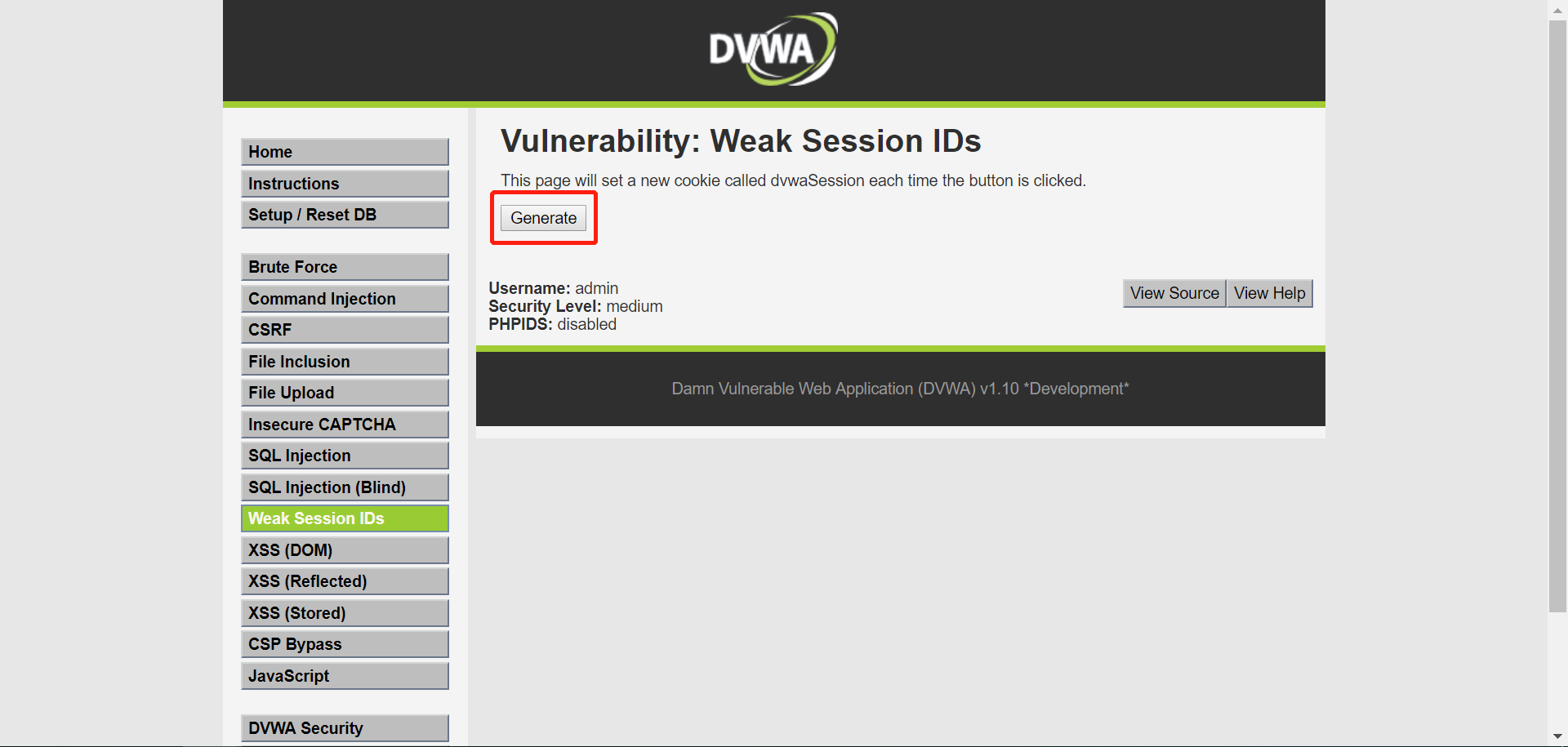

2.查看中级代码

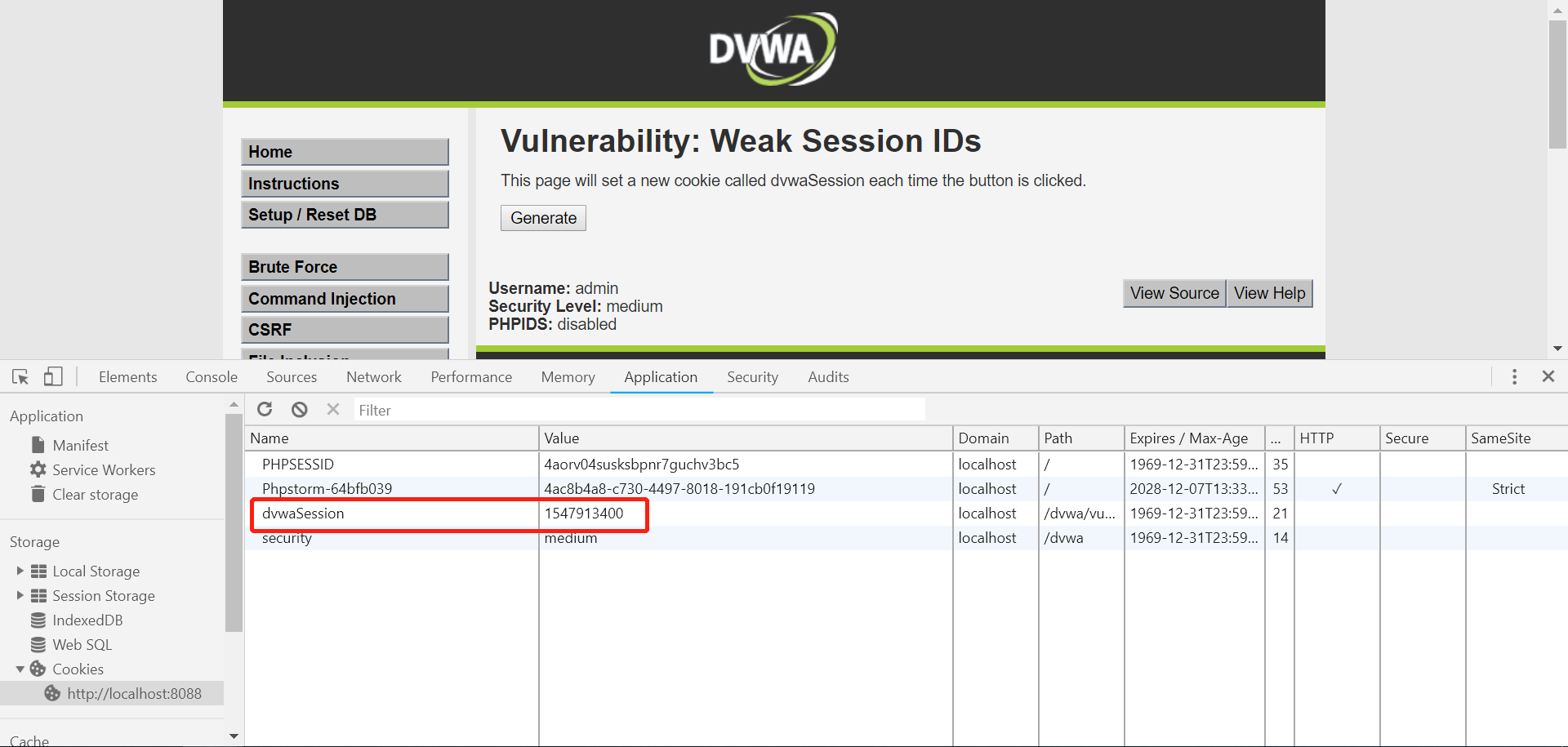

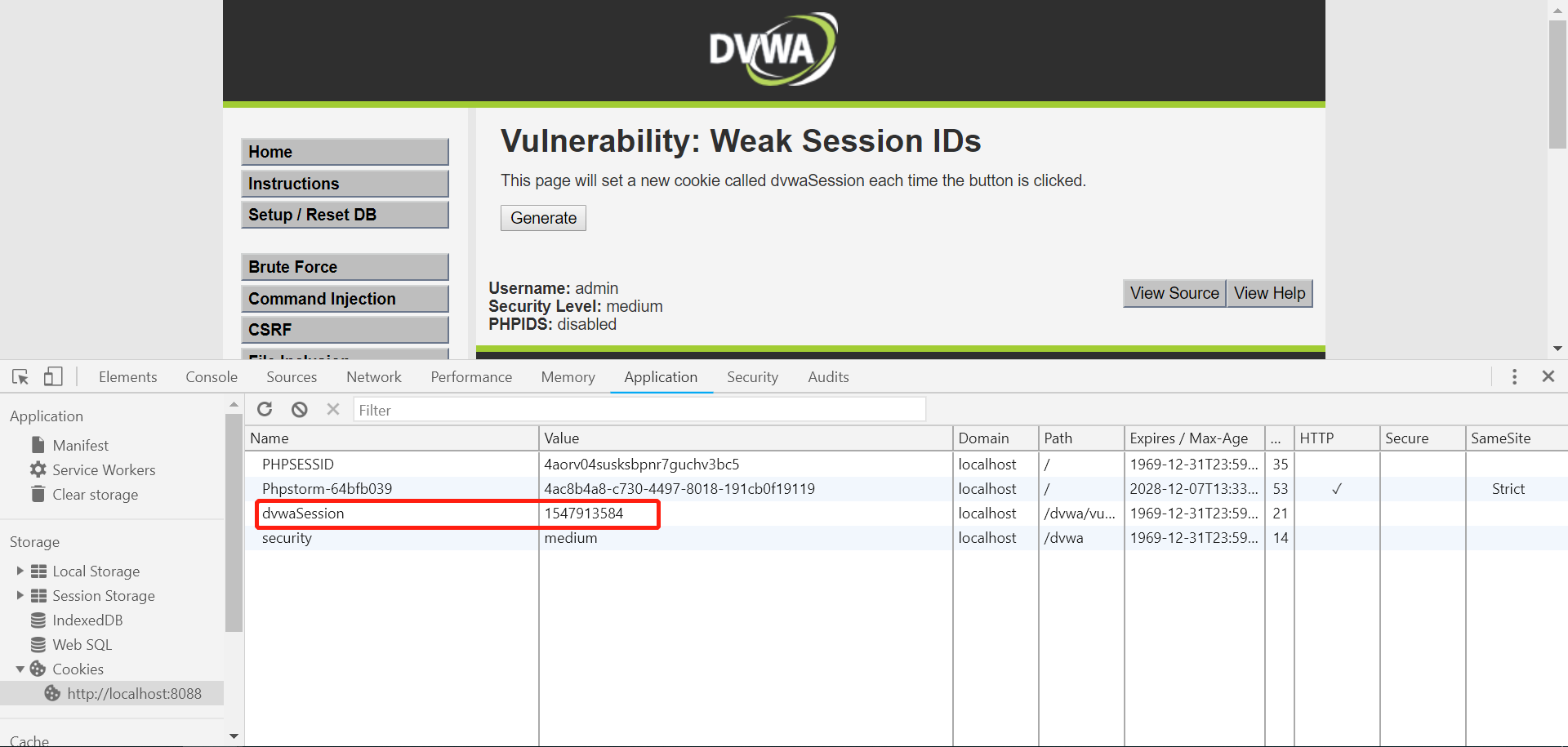

3.发现居然是用时间来为session赋值,接下来再点击Generate生成session

4.按F12查看cookie值,确实是每一秒增长1,所以时间也是非常容易被利用的

High

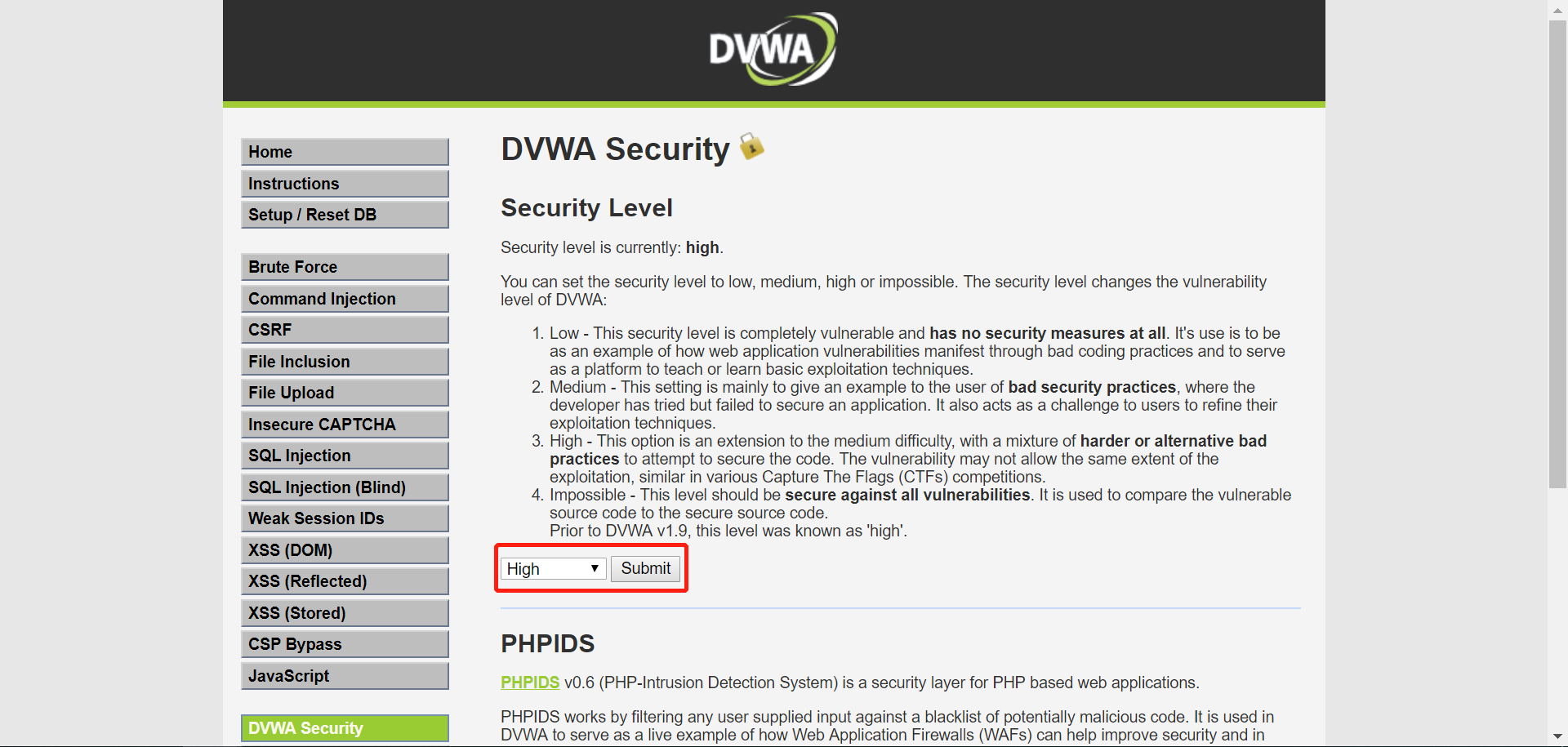

1.进入DVWA Security模块将 Level修改为High,点击Submit提交;

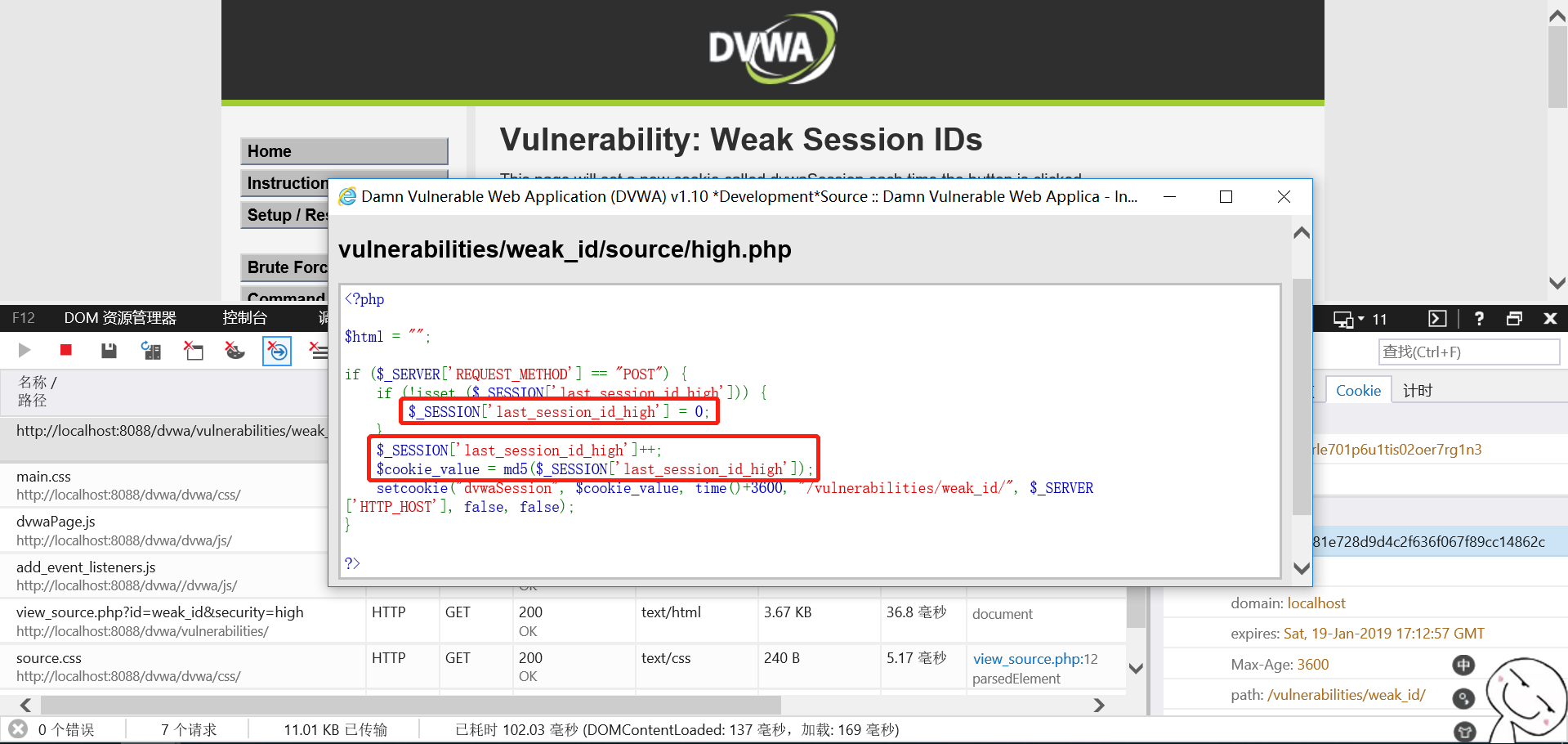

2.进入命令注入Weak Session ID模块,查看页面代码发现High和Low区别不大,原理还是低级的原理,只不过将增加过的数值进行了md5编码

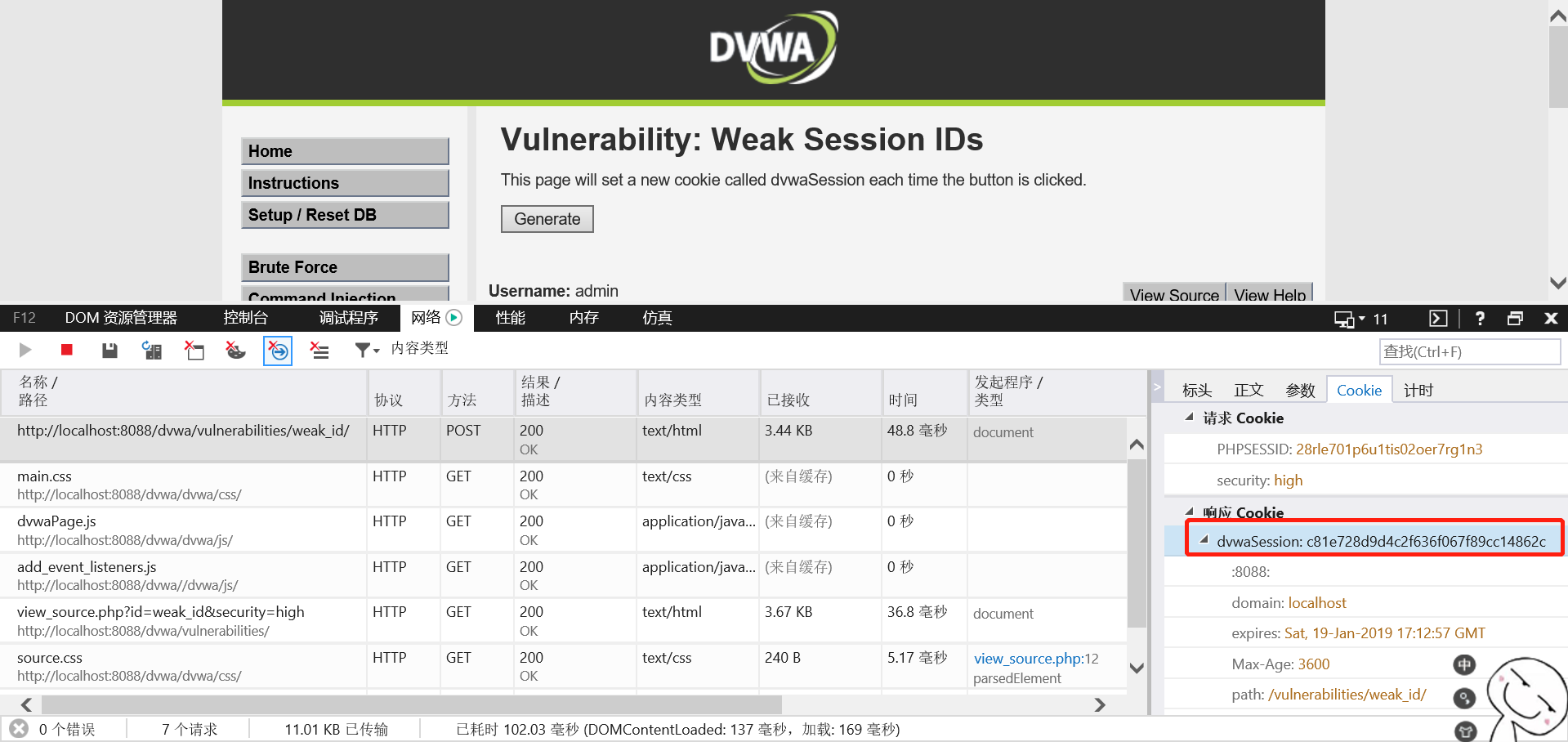

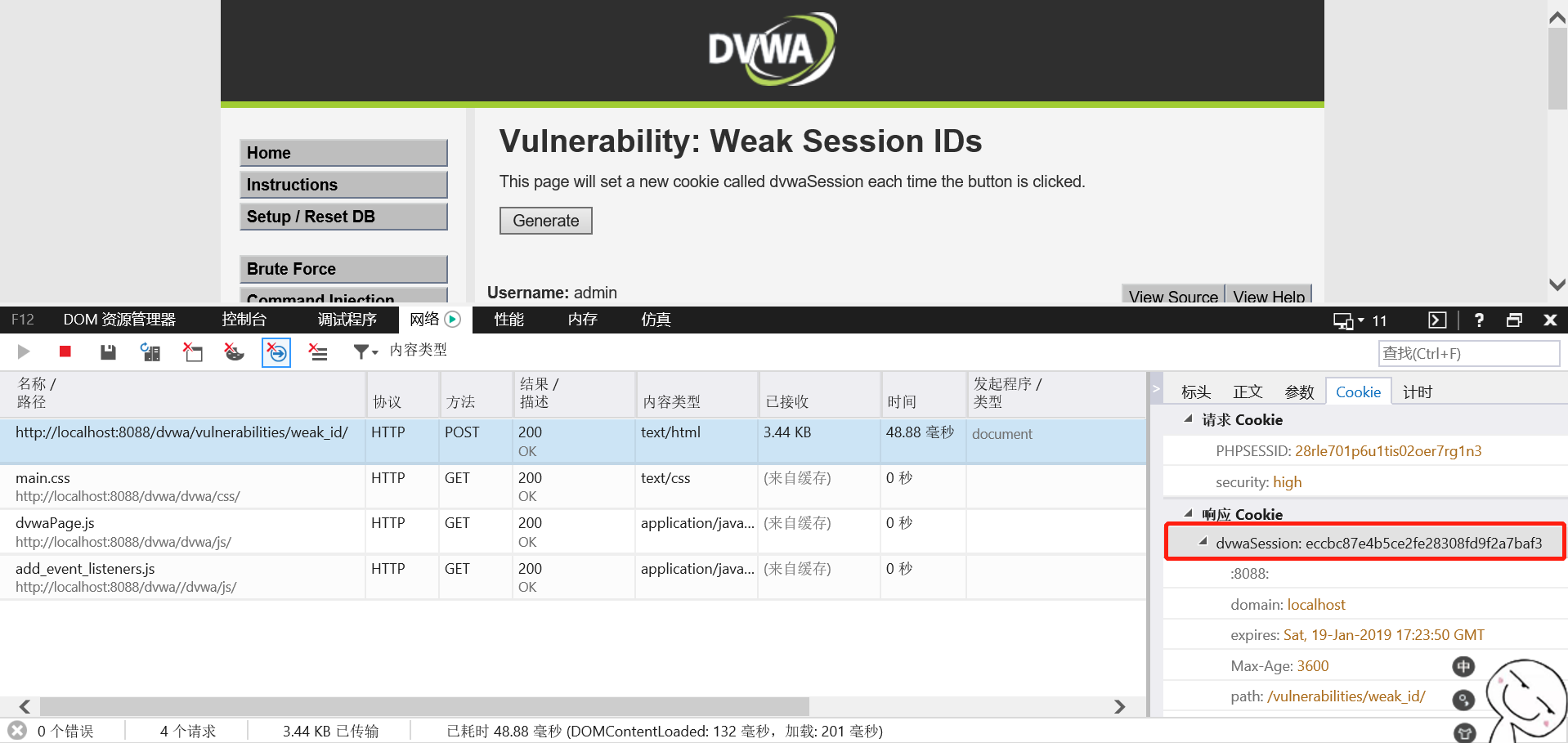

3.点击generate生成session,按F12查看信息(谷歌浏览器数据出现问题了,显示的一直是impossible的信息所以换成了IE浏览器)

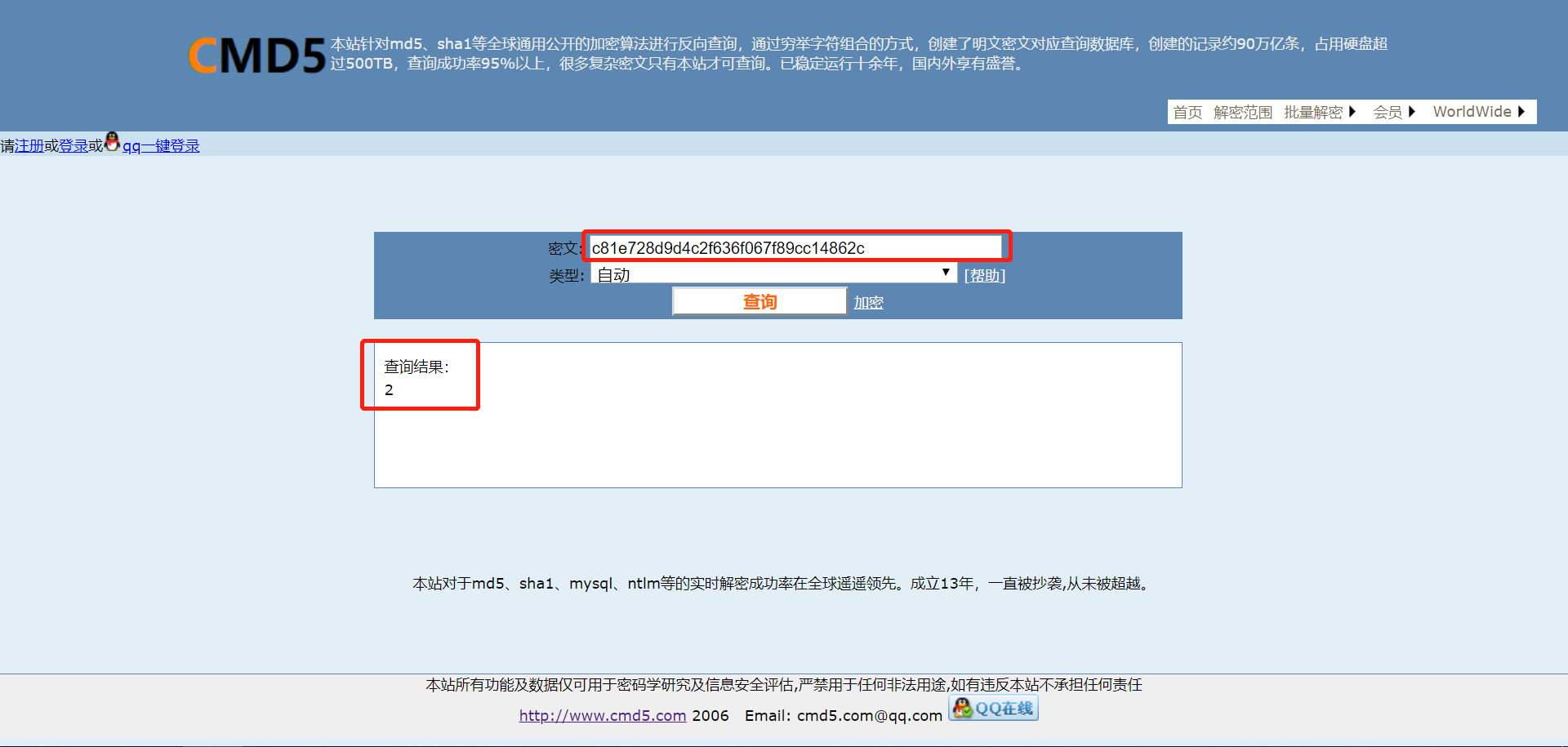

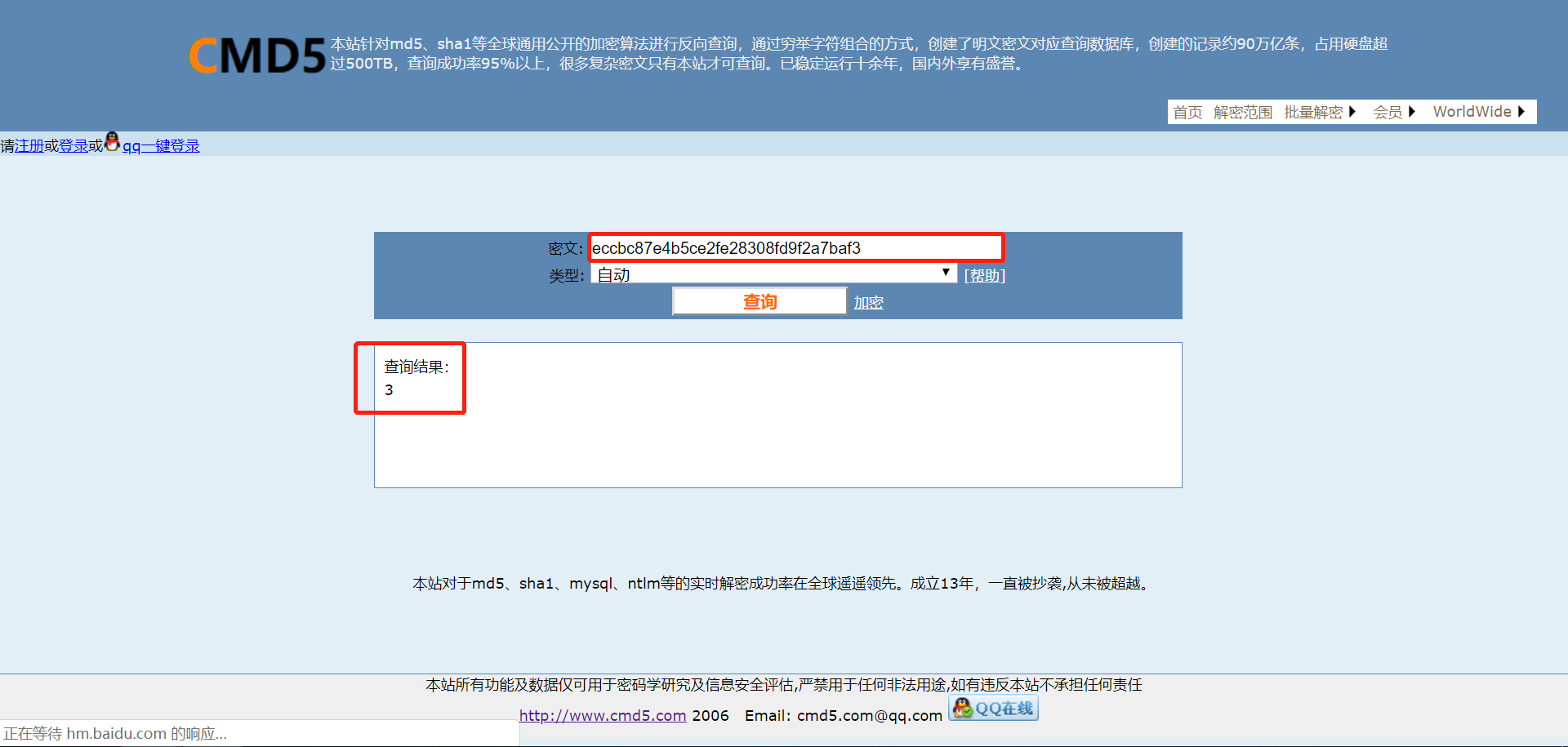

4.找到了dvwasession,将session进行MD5解码,查看信息

5.再次点击generate生成session,将session解码查看信息

5.高级别中也是和初级一样的问题,非常容易被伪造

Impossible

1.打开DVWA,进入DVWA Security模块将 Level修改为Low,点击Submit提交;

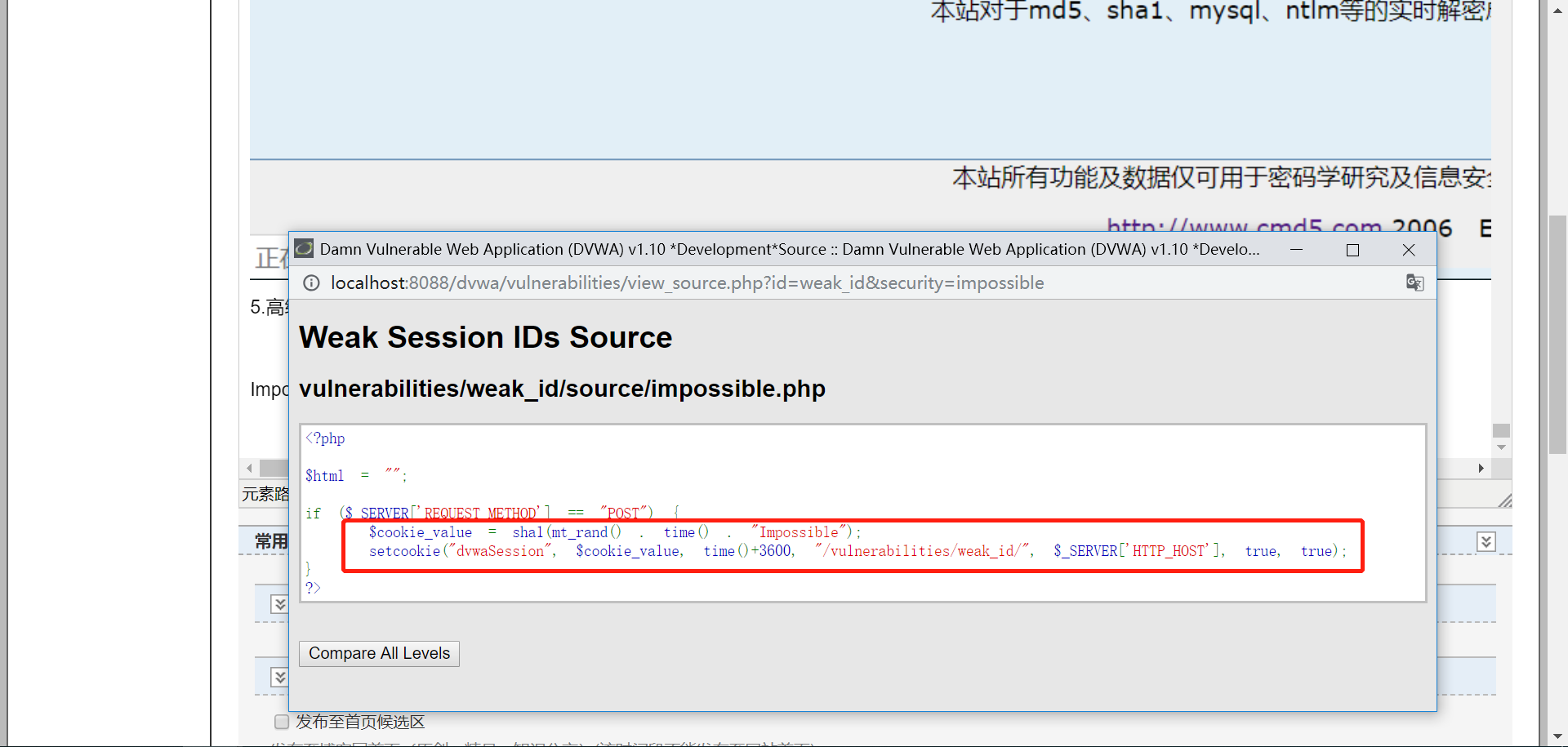

2.进入命令注入Weak Session ID模块,查看Impossible级别源代码

3.Impossible级别的cookie赋值方法是使用了随机数的sha1散列、时间和字符串“Impossible”的组合设置的,安全系数非常高