[SUCTF 2019]EasySQL

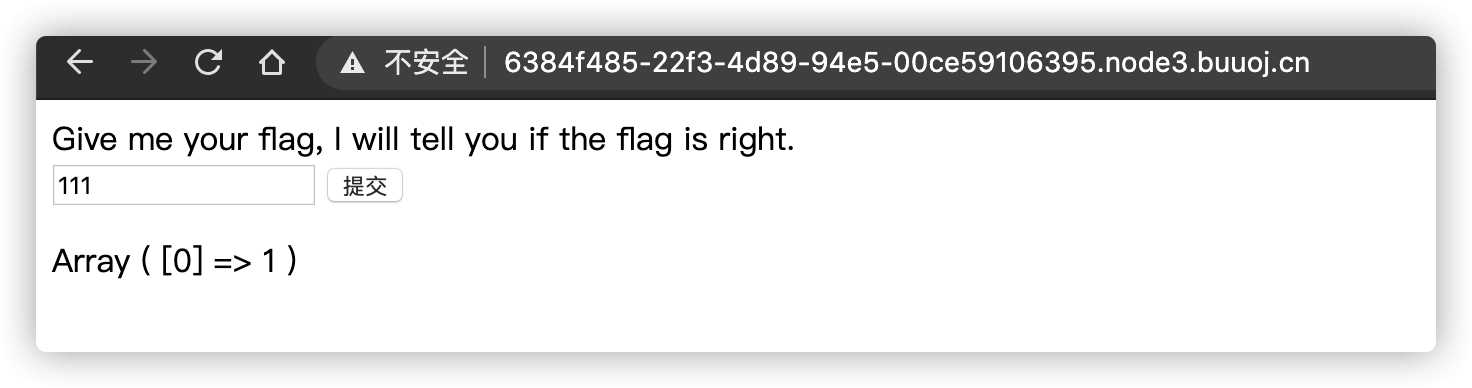

页面内容

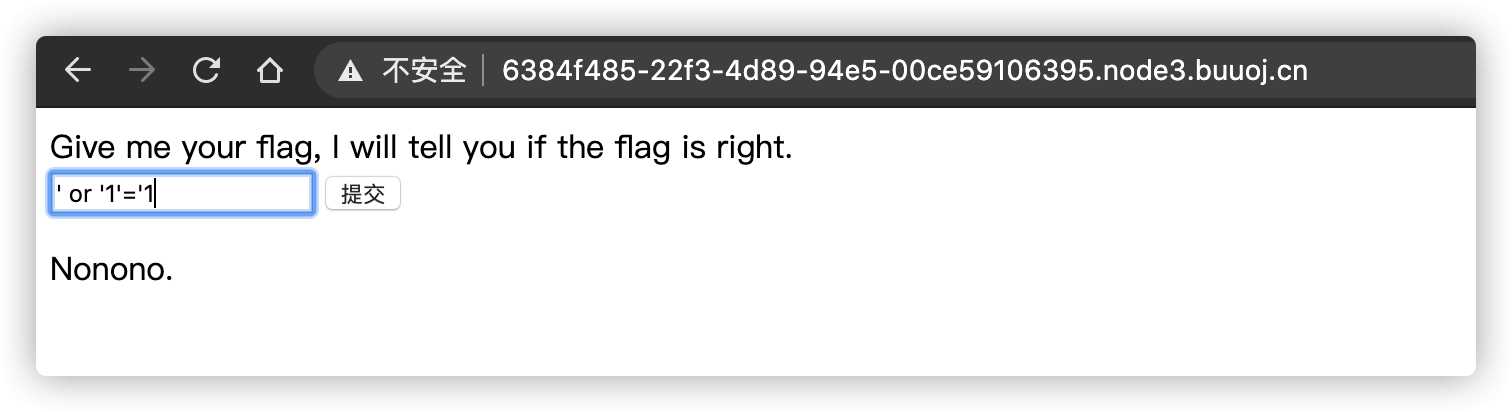

测试' or '1'='1 发现存在waf。

经waf测试,以下关键字被ban掉

3 handler 200 false false 507

4 like 200 false false 507

6 sleep 200 false false 507

8 delete 200 false false 507

10 or 200 false false 507

17 insert 200 false false 507

21 INFORMATION 200 false false 507

27 xor 200 false false 507

36 AND 200 false false 507

41 CREATE 200 false false 507

47 " 200 false false 507

58 union 200 false false 507

59 " 200 false false 507

60 & 200 false false 507

61 && 200 false false 507

63 oorr 200 false false 507

69 anandd 200 false false 507

72 IF 200 false false 507

78 sleep 200 false false 507

79 LIKE 200 false false 507

86 infromation_schema 200 false false 507

88 OR 200 false false 507

89 ORDER 200 false false 507

90 ORD 200 false false 507

96 UNION 200 false false 507

97 UPDATE 200 false false 507

103 WHERE 200 false false 507

105 AND 200 false false 507

106 prepare 200 false false 507

108 update 200 false false 507

109 delete 200 false false 507

110 drop 200 false false 507

117 CREATE 200 false false 507

121 DELETE 200 false false 507

122 DROP 200 false false 507

123 floor 200 false false 507

124 rand() 200 false false 507

125 information_schema.tables 200 false false 507

131 ORD 200 false false 507

133 extractvalue 200 false false 507

134 order 200 false false 507

137 ORDER 200 false false 507

138 OUTFILE 200 false false 507

144 updatexml 200 false false 507

152 format 200 false false 507

155 ord 200 false false 507

157 UPDATE 200 false false 507

162 WHERE 200 false false 507

171 for 200 false false 507