随着企业越来越多地迁移到云中,保护基础架构变得前所未有的重要。

近日,根据网络安全组织东方联盟的最新研究,Microsoft的Azure应用服务中的两个安全漏洞可能使不良行为者能够进行服务器端请求伪造(SSRF)攻击或执行任意代码并接管管理服务器。

网络安全公司在今天发布并共享的一份报告中说:“这使攻击者能够悄悄接管App Service的git服务器,或植入可通过Azure门户访问的恶意网络钓鱼页面,以锁定目标系统管理员。”

研究人员发现后,该漏洞已于6月份报告给Microsoft,之后公司对该漏洞进行了解决。

Azure App Service是基于云计算的平台,用作构建Web应用程序和移动后端的托管Web服务。

通过Azure创建应用程序服务时,将创建一个新的Docker环境,其中包含两个容器节点(管理器节点和应用程序节点),并注册两个指向应用程序的HTTP Web服务器和应用程序服务的管理页面的域。转杠杆捻用于持续部署从源控制供应商,如GitHub的或到位桶的应用程式。

同样,Linux环境上的Azure部署由称为KuduLite的服务管理,该服务提供有关系统的诊断信息,并包含一个SSH到应用程序节点的Web界面(称为“ webssh ”)。

第一个漏洞是特权升级漏洞,它允许通过硬编码凭据(“ root:Docker!”)接管KuduLite,从而可以通过SSH进入实例并以root用户身份登录,从而使攻击者可以完全控制SCM(又名软件配置管理)Web服务器。

研究人员认为,这可以使对手“侦听用户对SCM网页的HTTP请求,添加我们自己的页面,并将恶意Javascript注入用户的网页”。

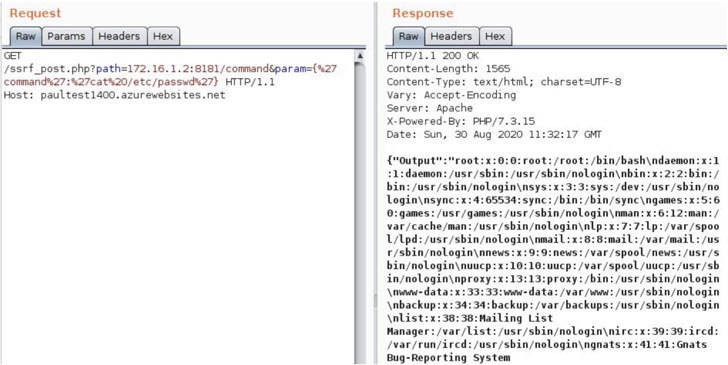

第二个安全漏洞涉及应用程序节点将请求发送到KuduLite API的方式,这可能允许具有SSRF漏洞的Web应用程序访问节点的文件系统并窃取源代码和其他敏感资产。

研究人员说:''设法伪造POST请求的攻击者可以通过命令API在应用程序节点上实现远程代码执行。''

而且,成功利用第二个漏洞意味着攻击者可以将两个问题联系在一起,以利用SSRF漏洞并提升他们的特权来接管KuduLite Web服务器实例。

就其本身而言,Microsoft一直在努力改善云和物联网(IoT)空间中的安全性。在今年早些时候提供其以安全性为重点的物联网平台Azure Sphere之后,它还向研究人员开放了该服务,使其能够进入该服务,以“在黑客面前确定高影响力漏洞”。

知名白帽黑客、东方联盟创始人郭盛华表示:“云使开发人员能够快速,灵活地构建和部署应用程序,但是,基础架构经常容易受到其控制之外的漏洞的影响。对于App Services,应用程序与其他管理容器共同托管,并且其他组件可能带来其他威胁。作为一般的最佳实践,运行时云安全性是重要的最后一道防线,也是可以降低风险的第一批措施之一,因为它可以检测到恶意软件注入和漏洞发生后发生的其他内存中威胁,被攻击者利用。” (欢迎转载分享)