0、前言

整体架构目录:ASP.NET Core分布式项目实战-目录

k8s架构目录:Kubernetes(k8s)集群部署(k8s企业级Docker容器集群管理)系列目录

一、服务器设置

1、把每一个服务器的selinux 设置为 disabled

设置方式:

vi /etc/selinux/config

将 SELINUX=disabled,然后保存,然后 执行命令: setenforce 0,使之生效。

2、同步每一台服务器的时间(此步骤很重要,会影响后面的软件环境运行)

3、每一台服务器 关闭防火墙 firewall

二、安装docker

1、CentOS7 安装docker请参考之前文章:Docker系列之CentOS7安装Docker(一)

三、自签TLS证书

操作服务器:master1-151 服务器

1、安装证书生成工具cfssl:

执行命令:

wget https://pkg.cfssl.org/R1.2/cfssl_linux-amd64

wget https://pkg.cfssl.org/R1.2/cfssljson_linux-amd64

wget https://pkg.cfssl.org/R1.2/cfssl-certinfo_linux-amd64

注:如果上述命令无法再Centos7中执行,请用浏览器打开下载后上传到服务器上,然后在执行下面的命令

给cfssl加入可执行权限:

chmod +x cfssl_linux-amd64 cfssljson_linux-amd64 cfssl-certinfo_linux-amd64

然后把文件移动到此位置:

mv cfssl_linux-amd64 /usr/local/bin/cfssl

mv cfssljson_linux-amd64 /usr/local/bin/cfssljson

mv cfssl-certinfo_linux-amd64 /usr/local/bin/cfssl-certinfo

2、生成证书

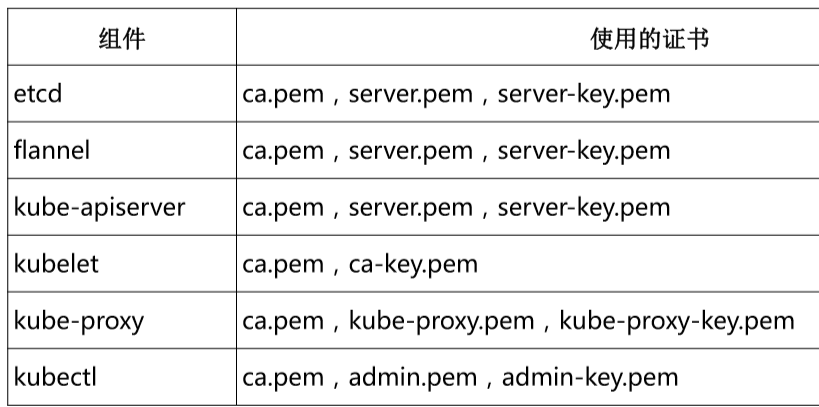

k8s组件中证书使用情况

在服务器中创建一个文件夹,楼主我是在 mkdir /home/ssl 创建ssl文件,然后执行 证书 生成命令文件(此文件需要入QQ群找群主获取,QQ群号在下面)

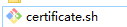

注:在执行 文件中的 server-csr.json 时 需要把里面的IP地址修改完自己服务器的地址,如下图所示:

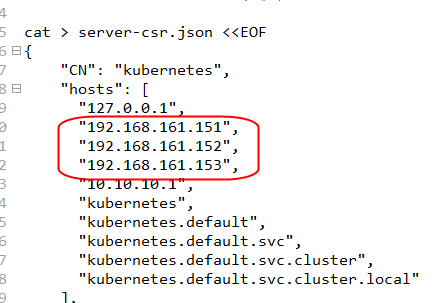

命令全部执行完后会生成如下的证书文件,后缀为 pem的证书文件。(此处仅看后缀为pem的文件,其他文件后面会将到)

到此步,证书生成OK了。

四、部署Etcd集群

操作服务器:master1-151 服务器

1、在此处我把 master1、node1、node2这个三个服务器做成etcd 集群部署。

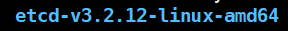

2、首先先获取etcd 二进制 安装包:可以在 此链接处 下载 https://github.com/coreos/etcd/releases/tag/v3.2.12

3、把文件上传到 master 服务器上,群主创建了一个文件夹专门存放文件 如: mkdir /home/file

然后解压 包

tar xzvf 报名

解压后会得到 文件夹

4、在各个服务器上我统一创建了目录,用来存在 证书、可执行命令文件、配置文件,如下:

命令:mkdir /opt/kubernetes/{bin,cfg,ssl}

ssl:用来存放证书

bin:放执行文件

cfg:配置文件

5、把第三步解压出来的文件夹中的 etcd、etcdctl 复制到 /opt/kubernetes/bin 中。

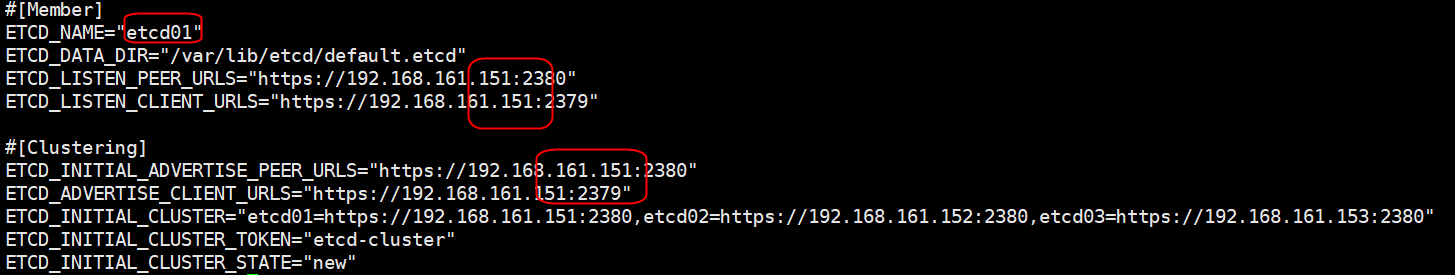

6、在 cfg 文件夹中创建etcd的配置文件

命令: vi /ops/kubernetes/cfg/etcd ,然后把下面的内容复制进去,此处画红色圈的要特别注意,因为现在是在master1上面操作,因此 etcd_name 需要些 etcd01 与下面的cluster中的配对,IP地址要写master1的地址。如果是node节点则name需要修改对应的。

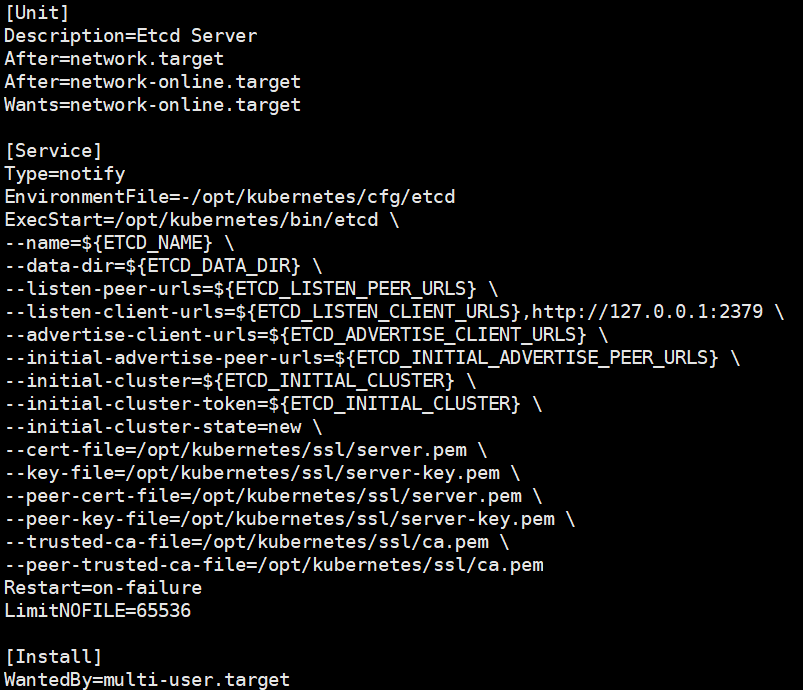

7、创建一个文件用来启动 etcd

vi /usr/lib/systemd/system/etcd.service

然后添加以下内容

8、把之前生成的证书复制到 /ops/kubernetes/ssl 中

cp server*pem ca*pem /opt/kubernetes/ssl

9、启动 etcd

systemctl start etcd

systemctl enable etcd

查看etcd 的状态:ps -ef |grep etcd

查看日志的命令:journalctl -u etcd

查看这个linux 信息(tail:命令-只查看文件末端内容) :tail /var/log/messages -f

10、然后node节点中也按上面配置。

全部配置完成后,我在master 服务器中把/ops/kubernetes/bin 添加到环境变量中的,因为后期需要经常使用此bin文件中的执行文件。

步骤一:在master上编辑 文件

vi /etc/profile

然后在文件中添加变量,然后保存

PATH=$PATH:/opt/kubernetes/bin

步骤二:source /etc/profile ,这样即可。

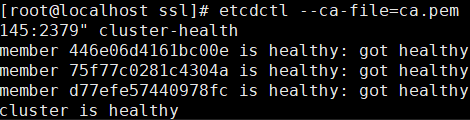

11、切换到 cd /home/ssl 文件中,执行以下命令,来检查etcd是否部署成功

命令:

/opt/kubernetes/bin/etcdctl --ca-file=ca.pem --cert-file=server.pem --key-file=server-key.pem --endpoints="https://192.168.161.151:2379,https://192.168.161.152:2379,https://192.168.161.153:2379" cluster-health

发现都启动成功。如果出现错误,请自行查看etcd 日志。如果在启动 etcd 时 发现 命令一直卡在那边,不用担心,etcd 已经启动,直接 按 ctrl+c 即可。查看etcd 的状态:ps -ef |grep etcd

12、此处已经把tls证书和etcd部署成功,下篇就将部署flanneld 网络

为什么需要部署flanneld呢?需要进行服务器互相通信,防止IP重复,导致冲突等。请听下回分解。

asp.net Core 交流群:787464275 欢迎加群交流

如果您认为这篇文章还不错或者有所收获,您可以点击右下角的【推荐】按钮精神支持,因为这种支持是我继续写作,分享的最大动力!

微信公众号:欢迎关注 QQ技术交流群: 欢迎加群