近一段有同事抱怨公司的邮件系统垃圾邮件非常多,早上上班打开邮箱垃圾邮件竟然有几十封。然后赶紧打开Exchange工具“邮件跟踪”,发现有每隔1到2分钟,邮件系统便会收到来自不同IP的垃圾邮件,由于源IP范围很广,所以手工向"IP阻止列表“中添加IP不太现实,在网上搜了很多解决方案,最后发现实时黑名单服务这个好东东。

一.公司的Exchange Server 2007的"IP阻止列表提供程序"中添加以下RBL:

图1 IP阻止提供程序列表

1.中国反垃圾邮件联盟 提供的中国垃圾邮件保守黑名单: cblless.anti-spam.org.cn, 免费

图2.中国垃圾邮件保守黑名单配置

2.国外组织abuseat.org 提供的cbl.abuseat.org 免费(在其官方网站没有看到相关的使用限制)

图3.abuseat黑名单服务的配置

3.国外组织pamhaus.org提供的zen.spamhaus.org 这个RBL服务是综合pamhaus其他黑名单服务的结果 有条件的免费

图4.spamhaus的zen(中文:禅)黑名单服务配置

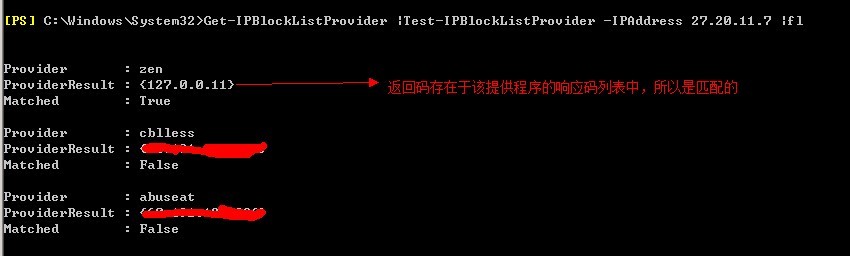

二.添加完成以后,我们就可以利用Exchange命令:Get-IPBlockListProvider和Test-IPBlockListProvider这两个命令来测试我们的RBL

1.首先我们使用IP"127.0.0.1"来测试,测试结果如下图:

图5.测试结果

可以看到IP"127.0.0.1"不在这三个黑名单中

2.找一个真实的垃圾邮件源IP,我在这里使用一个经常向我们公司发送垃圾邮件的IP:27.20.11.7,进行测试,测试结果如下图

图6.测试结果

3.我们同样可以使用Windows域名查询工具:nslookup,测试IP:"27.20.11.7"是否在黑名单"zen.spamhaus.org“中,注意测试ip要进行反转

打开命令行输入:nslookup 7.11.20.27.zen.spamhaus.org,如下图: