nc localhost 13 连接localhost地址的13端口

socket编程···························

大端小端

nc 192.168.116.41 13

Unix网络编程richard stevenson socket编程

APUE高级UNIX环境编程

socket(AF_IN, )

| Ethe | ip | icmp |

ICMP:1.TYPE 2.CODE 3.CHECKNUM

Icmp smurf攻击:冒充一个ip地址向广播地址(A类,B类网络)发icmp数据包,这个ip地址会会收到大量icmp回复包

ICMP重定向攻击:嗅探器查看包头和数据+ICMP包头

NMAP 扫描的艺术(phrack)

1.发送SYN+端口号

2.开着的端口:回复SYN+ACK

关着的端口:回复了RST

收不到:被过滤了

nmap ip地址

扫描一个ip地址

- -sS 半开扫描

nmap -sS ip地址 SYN scan 不会真正进行连接,所以不会被日志记录,缺点:需要权限 (sudo) 默认-sS

nmap -sT ip地址 会进行真正的三次握手,一般迫不得已才用 不需要权限 默认-sT

措施:添加防火墙,对所有SYN包DROP

- nmap -sA ip地址 ACK扫描 判断端口是否被过滤,不能判断端口是否开着(回复RST)不能判断端口是否开着

- nmap -sN(-sF、sX) ip地址 NULL扫描 1.端口开着或被过滤 什么都不回复,2.端口关着,发RST包

- 两个合起来用确定端口是否开着

-sP ping scan

-sV 版本扫描

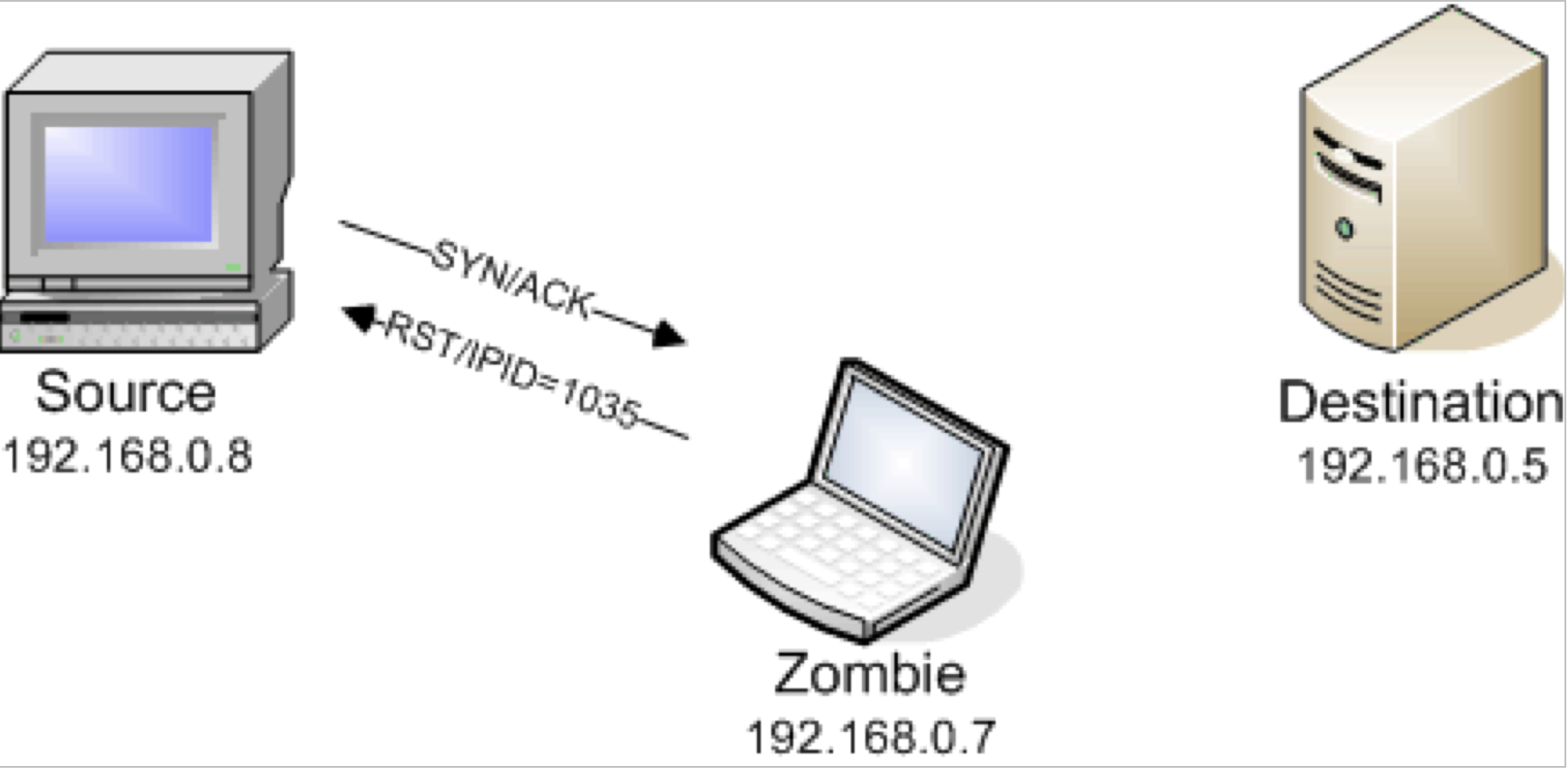

- IDLE(闲置的) scan 原理是什么? 考点! 请描述IDLE scan的优点和工作原理?

- 优点:可以不透露攻击者的ip地址,通过肉机查看被攻击者的端口是否打开

- 工作原理:攻击者先向肉机发送一个SYN+ACK,肉机会发送一个RST+IPID=1043

- 攻击者通过肉机的IP地址向被攻击者发送SYN+PORT,被攻击者若打开,向肉机发送SYN+ACK,肉机向被攻击者发送RST+IPID=1044,若被攻击者关闭,发送RST给肉机,肉机弃之。

- 攻击者向肉机发送SYN+ACK,若肉机返回RST+IPID=1045,则被攻击者的端口是打开,若肉机返回RST+IPID=1044,被攻击者的端口是关着的。

- 空闲扫描

SYN-flooding

sudo netwox 76 -i 192.168.116.141 -p 80

tcp_syncookies 防范SYN-flooding攻击 攻击者发送SYN包后服务器不会直接分配内存,而是发送SYN+ACK,并产生一个syncookies,等攻击者再发送一个ACK包时,服务器才认为这是一个有效连接,分配内存,通过cookies恢复内容。