实验内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

信息搜索

windows下的信息搜索

- 为了尽量不再网上暴露我的windows系统的信息,本次实验我使用的是虚拟机win7。

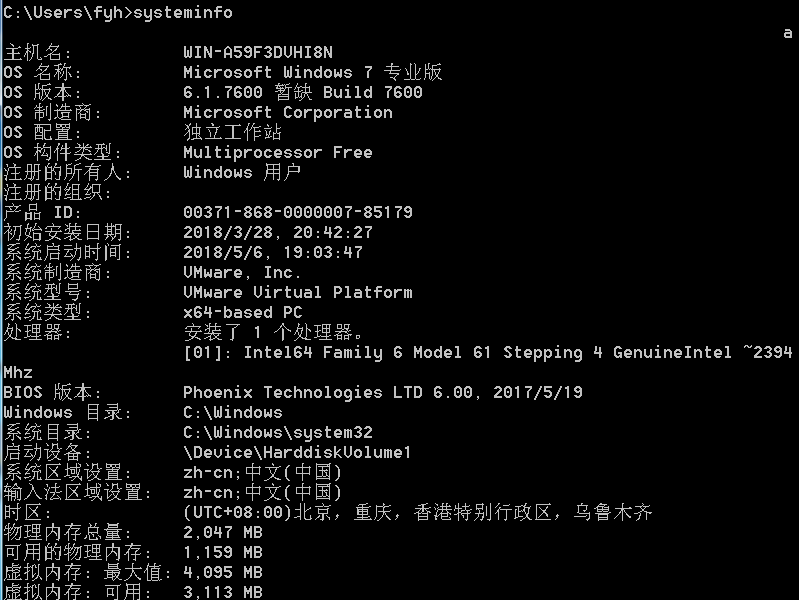

获得内存信息——systeminfo

- 在cmd中输入

systeminfo,可以看到系统的很多信息

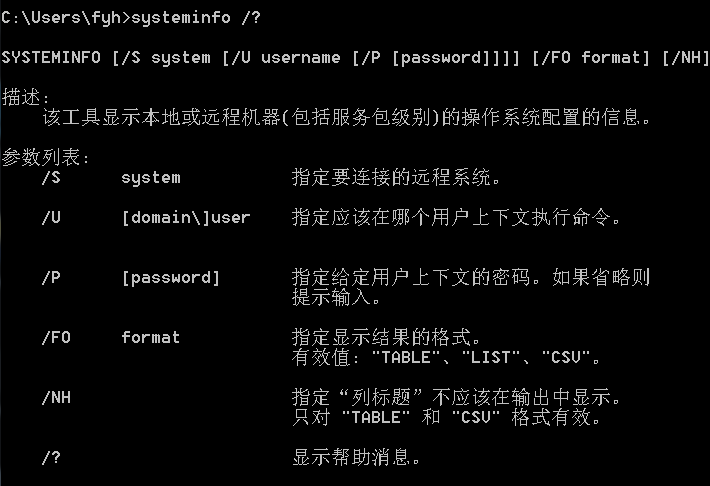

systeminfo /?命令,显示本地或远程机器(包括服务包级别)的操作系统配置的信息。

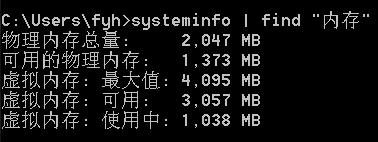

- 通过find来查找systeminfo的输出信息。

systeminfo | find "内存"

WMIC——一个方便收集信息Windows工具。

-

WMIC:扩展WMI(Windows Management Instrumentation,Windows管理工具) ,提供了从命令行接口和批命令脚本执行系统管理的支持。

-

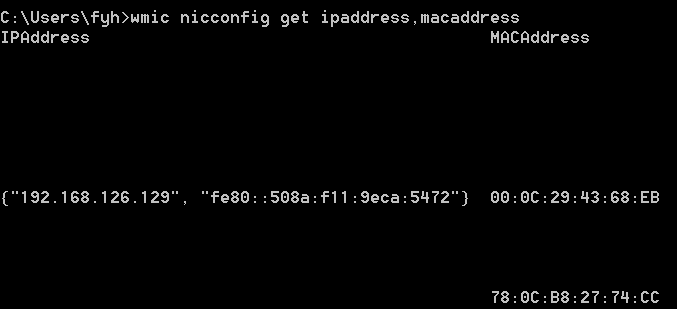

查看IP、Mac地址:

wmic nicconfig get ipaddress,macaddress

- 查看当前进程由什么命令执行起来的:

wmic process get caption,executablepath,commandline

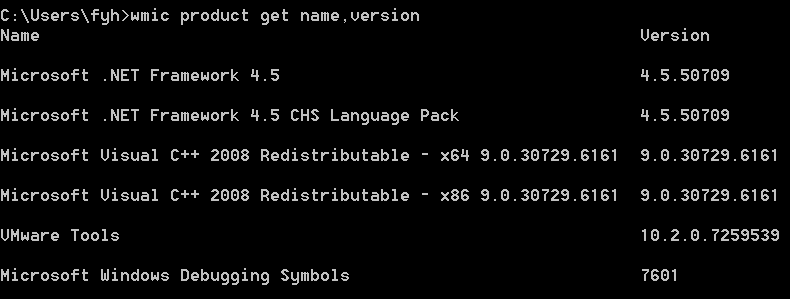

- 查看当前操作系统安装的软件:

wmic product get name,version

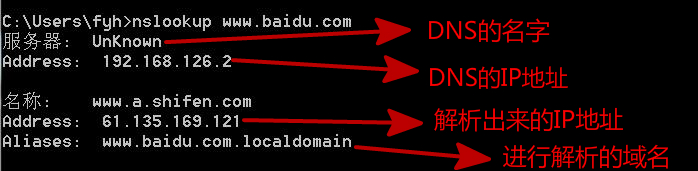

nslookup—— 域名查询

-

nslookup是一个用于查询 Internet域名信息或诊断DNS 服务器问题的工具。但不一定是准确的。

-

输入

nslookup www.baidu.com对百度的域名进行查询

如果我利用之前实验学过的知识攻击了某个人的主机,岂不是很容易的收集到很多别人的信息。。。

虚拟机中的信息搜索

通过DNS和IP挖掘目标网站的信息

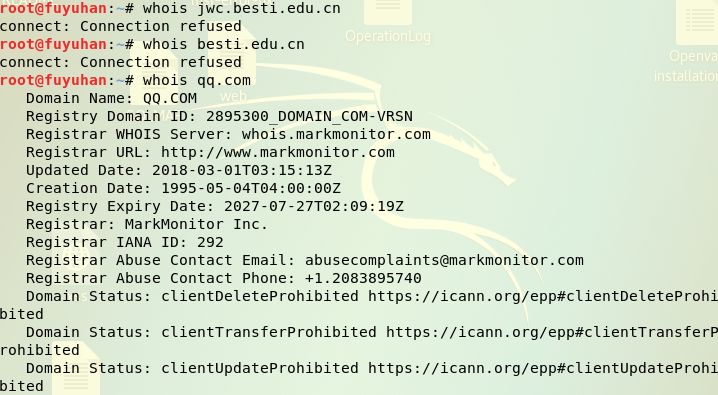

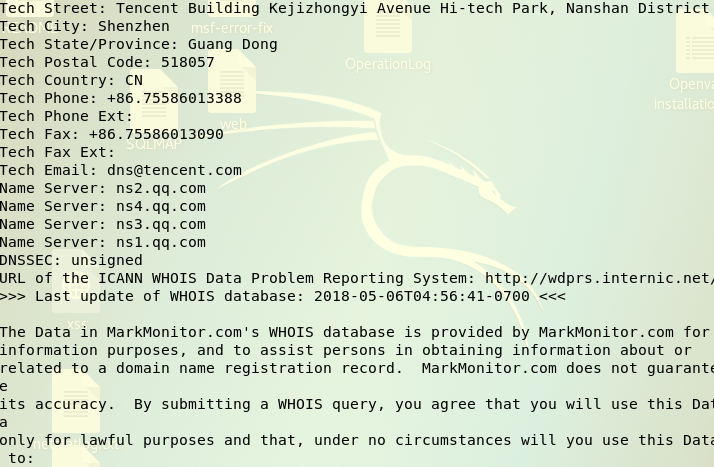

whois

-

通过对域名的检索, 可以反馈回域名的注册信息,包括持有人,管理资料以及技术联络资料, 也包括该域名的域名服务器。

-

输入

whois + 域名 -

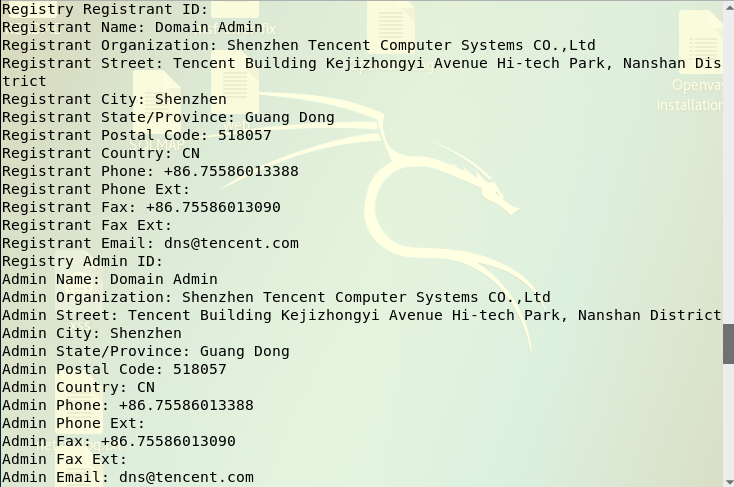

对腾讯的网址进行了检索,从下列的图中真的知道该公司注册的信息。

- 仔细看上面第一张图我其实先尝试了一下学校的教务处的网址和学校的网址,结果被拒绝了,也就是说关于学校网址的信息这个方式是查不到的,自豪感也不知道从哪里冒出来了哈哈哈哈。

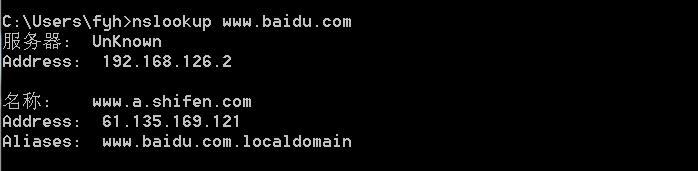

nslookup和dig

-

在windows下尝试了

nslookup,现在在kali中也试试,得到下面的信息,与在windows下得到的结论相同。 -

kali下:

- windows下:

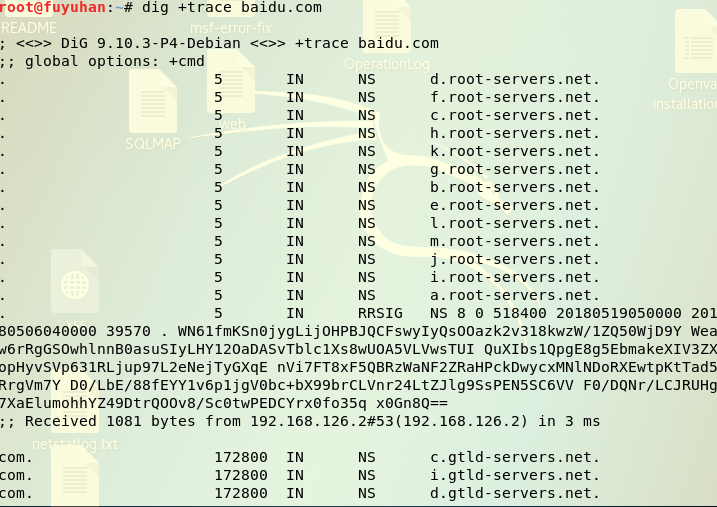

- 使用

dig命令进行查看

与上面nslookup命令的搜索结果相比,明显dig命令结果的信息更加详细

- dig非常著名的一个查询选项就是+trace,当使用这个查询选项后,dig会从根域查询一直跟踪直到查询到最终结果,并将整个过程信息输出出来。

- 使用+short的话,仅会输出最精简的CNAME信息和A记录,其他都不会输出。

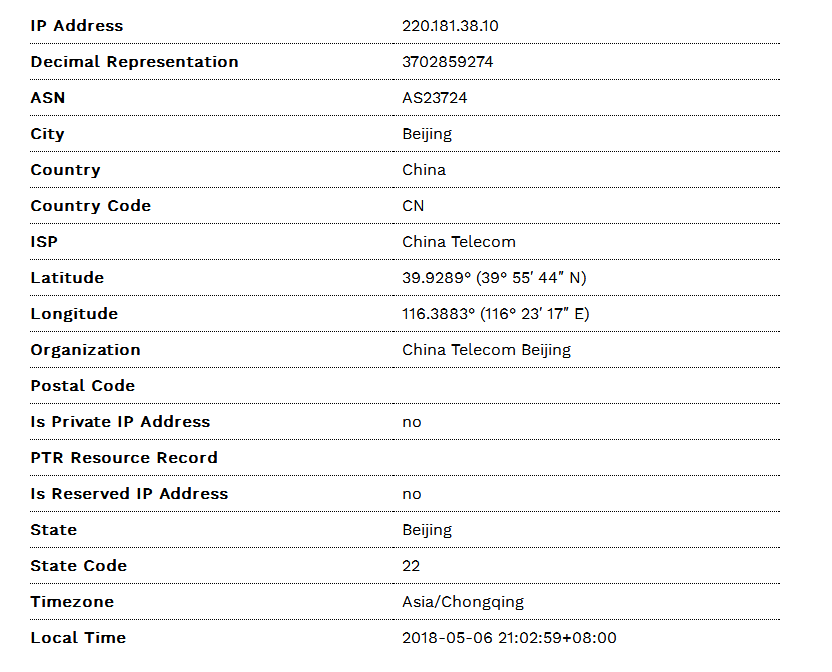

- 运用

dig命令后我们能够得到关于该网站的很多IP地址,我们可以对这些地址进行查询。 - 比如我在

http://ip-adress.com/这个网址上能够查询220.181.38.10的信息

- 在

www.maxmind.com这个网站中查询该IP地址的地址。

基本的扫描技术

搜索引擎查询技术

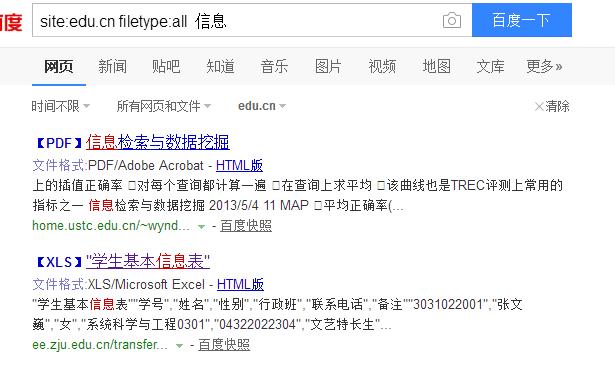

利用搜索命令格式filetype:xxx site:xxx.xxx进行查询

site:搜索范围限定在特定站点中

如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

Filetype:搜索范围限定在指定文档格式中

查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

- eg.我查到了一个专业学生的信息

端口扫描

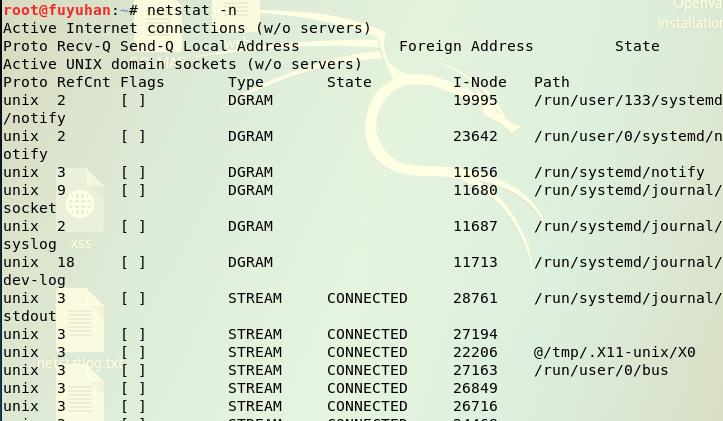

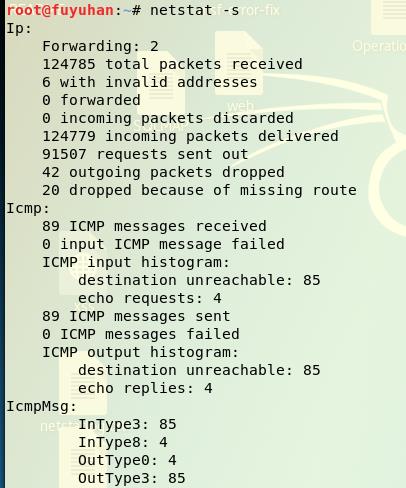

natstat

- 输入“netstat -n”命令, 查看端口的网络连接情况。

- 输入“netstat -s”命令, 查看正在使用的所有协议使用情况。

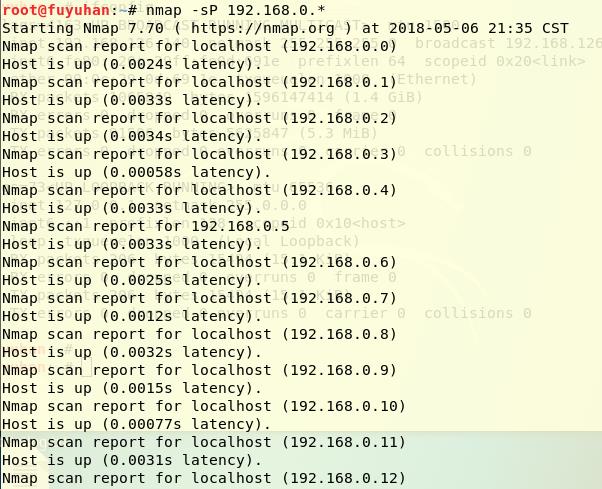

namp

- 在网络寻找所有在线主机

nmap -sP 192.168.0.*

- Ping 指定范围内的 IP 地址

nmap -sP 192.168.1.100-254

- 列出开放了指定端口的主机列表

nmap -sT -p 80 -oG – 192.168.1.* | grep open

查看主机的漏洞

漏洞扫描

- 输入

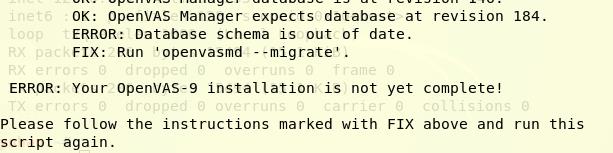

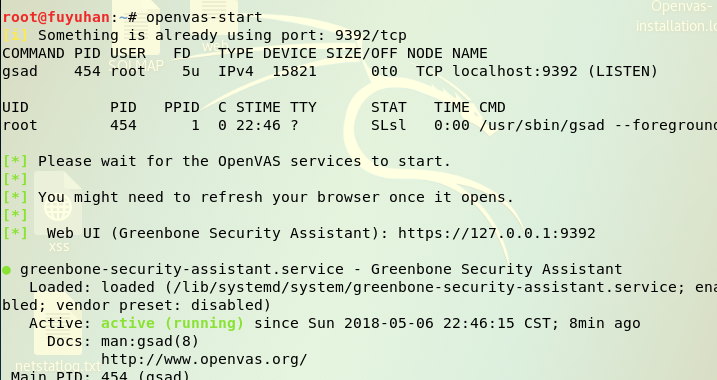

openvas-check-setup命令查错->提示输入的命令,查看是否配置成功,出现以下错误,当然是失败了

·dwd

- 于是使用

apt-get update和apt-get install openvas进行安装

-

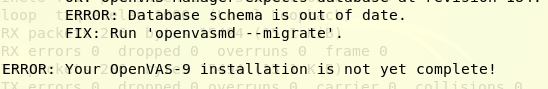

再次进行检查还是有错,并提示我们要执行

openvasmd --rebuild -

那就输入命令

openvasmd --migrate

然后输入

openvas-manage-certs -a

openvas-manage-certs -a -f

openvasmd

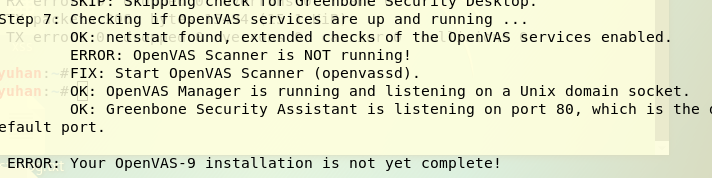

openvas-check-setup

显示第七步还是有错,

在网上找了很多方法都不行,最后自暴自弃输入openvas-start命令。成功打开了https://127.0.0.1:9392/

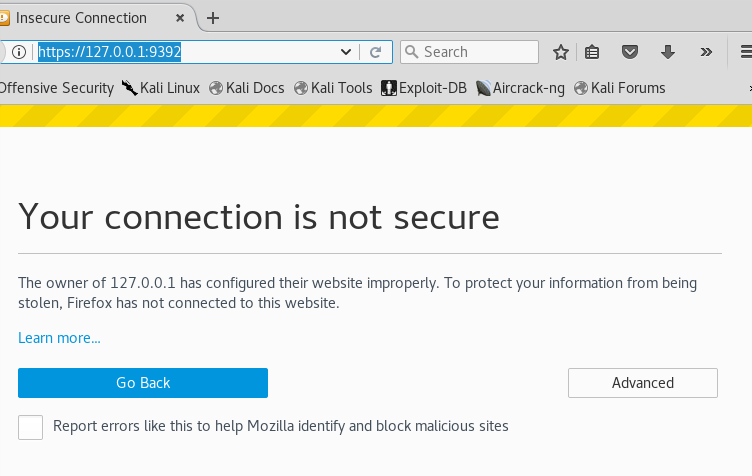

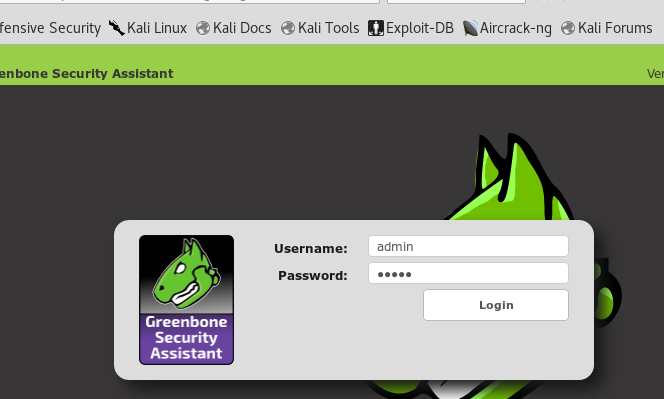

图中提示说改连接不安全,则点击右下角的Advanced,将该网页添加信任,则可以打开该网页

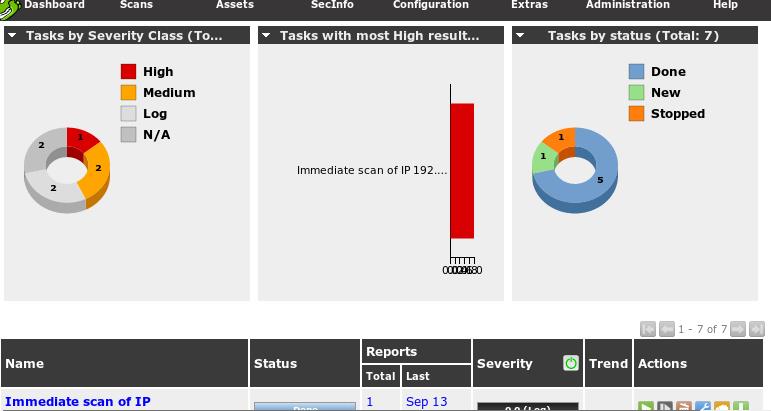

点击左上角的scans->task进行扫描

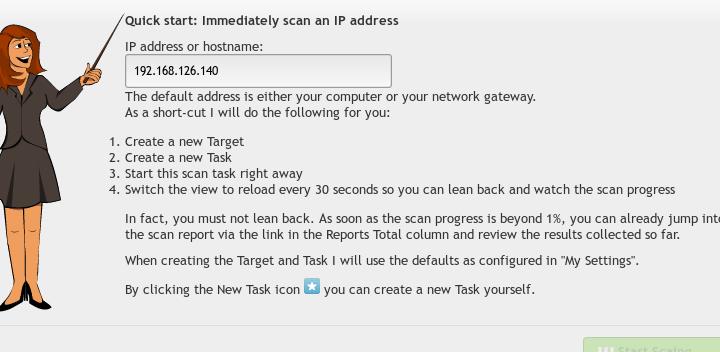

进入后点击Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。

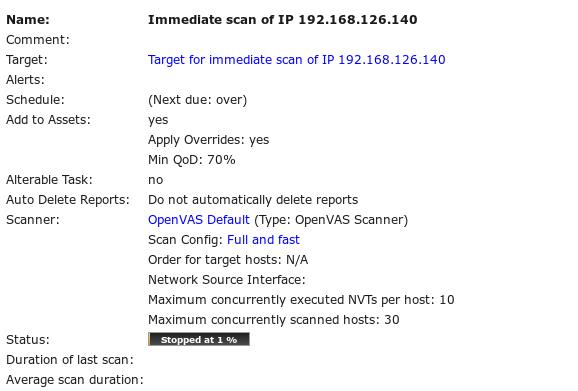

打开该扫描结果的详细信息

点击 full and fast

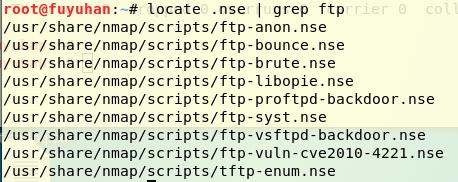

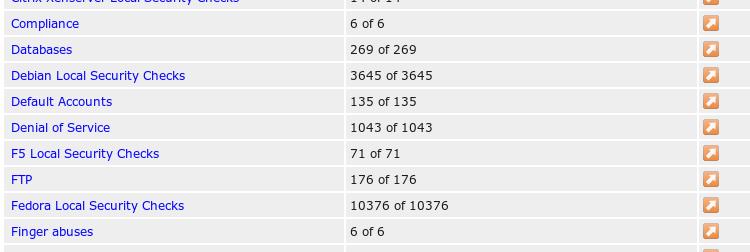

以FTP为例子查看漏洞

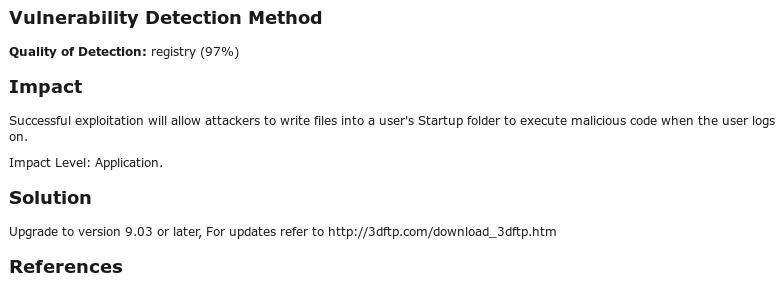

选择任意一个危险漏洞查看信息

可看到该漏洞的检测方法还有解决漏洞的方案。

实验后问题回答

(1)哪些组织负责DNS,IP的管理。

-

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

-

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局

(3)评价下扫描结果的准确性。

- 漏洞扫描器不一定会扫描准确,包括使用nslookup和dig两个命令明显看出nslookup的不准确

实验总结与体会

这次主要是信息收集和漏洞扫描的实验,信息收集的方式方法很多,得到的数据也有很多,漏洞扫描上在安装openvasmd中花了大量的精力,再一次感概我们的主机并不安全呀。