使用ASDM配置HTTPS证书加密anyconnect连接

一.在没有使用证书的情况下每次连接VPN都会出现如下提示

ASA Version: 8.4.(1)

ASDM Version: 6.4.(7)

命令

在 ASA 上,可以在命令行中使用若干 show 命令以验证证书的状态。

- show crypto ca certificates命令用于查看关于您的证书、CA证书和所有注册机关(RA)证书的信息。

- 命令 show crypto ca trustpoints 用于验证信任点配置。

- 命令 show crypto key mypubkey rsa 用于显示 ASA 的 RSA 公钥。

- 命令 show crypto ca crls 用于显示所有缓存的 CRL。

二.操作方法:

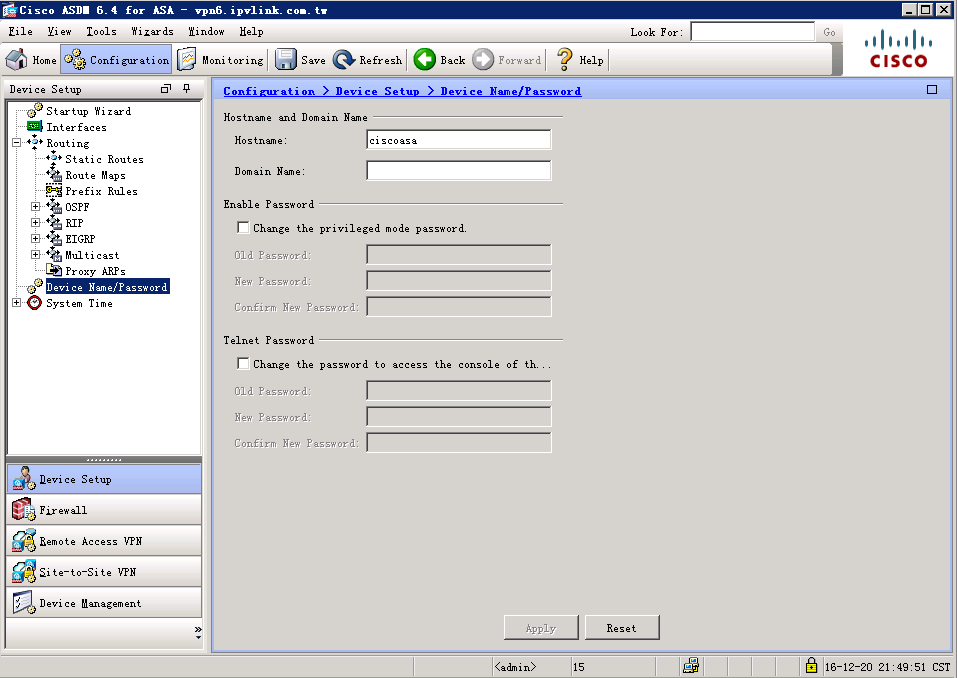

1.打开 ASDM 应用程序,然后单击 Configuration 按钮。

-

从左侧菜单中单击 Properties 按钮。

-

从导航窗格中单击 Device Setup> Device Name。

-

输入 ASA 的主机名和域名。单击 Apply。

-

出现提示时,单击 Save > Yes。

2.用正确的日期、时间和时区配置 ASA。这对设备的证书生成过程很重要。如有可能,使用 NTP 服务器。

-

从导航窗格中单击 Device Setup > Sysem Time > Clock。

-

在 Clock 窗口中,使用各个字段和下拉箭头设置正确的日期、时间和时区。

3.Cisco ASA 必须有自己的密钥对(私钥和公钥)。公钥将发送到 CA。

-

如下图,依次点开创建Key Pair,选择Size 2048。

-

选中 Name 区域的空白字段旁的单选按钮,然后键入密钥的名称。

-

单击下拉框旁的 Size:箭头以选择密钥的大小或接受默认值。

-

选中 Usage 下的 General Purpose 单选按钮。

-

单击 Generate Now 按钮以重新生成密钥并返回 Key Pair 窗口,从中可以查看密钥对的信息。

-

4.配置 Microsoft CA 以将其视为可信。从导航窗格中单击 Trustpoint > Configuration。

-

从 Configuration 窗口中单击 Add 按钮。

5.应用证书配置

(待修正,如遇到类似需要导入证书的问题,请与我共共同讨论,E-mail:fklin@ipvlink.com.tw)