平时在工作中真正用到metesploit机会不多,偶尔也会用来做漏洞验证,但是每次使用的时候都需要花点时间回忆一下具体是怎么用的,因此索性记下来方便自己,以使用Nessus扫描YS的某个硬件设备发现的UPNP漏洞为例:

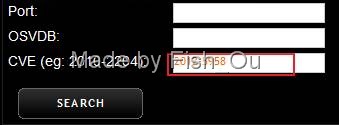

1、 查看漏洞的CVE号,比如Nessus会显示漏洞对应的CVE号,如图:

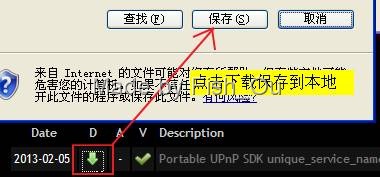

2、 根据CVE号到exploit_db站点(http://www.exploit-db.com/search/)查找对应的exp,并点击下载保存到本地:

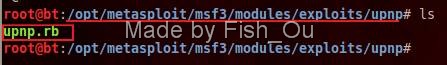

3、 启动在虚拟机中backtrack5,将exp文件(ruby文件格式)存放在/opt/metasploit/msf3/modules/exploits/根目录下(可新建子目录,比如upnp):

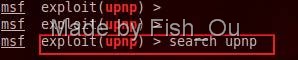

4、 启动msfconsole,并搜索exp的文件名,可以得到exp路径,如图:

5、 使用exp对漏洞进行利用:

5.1、使用exp:use exploit/upnp/upnp

5.2、设置参数:show options,set parameter xxxx

5.3、显示该exp支持的payload:show payloads

5.4、设置payload和相关参数:set payload xxxxx

5.5、exploit