这节正式开始破解编写的第一个Android工程,打开Android Killer,把第一节自己编写的Android apk拖入Android Killer。

PS: 如果Android Killer不能编译成APK,或者反编译失败,应该是apktool等工具版本低了,参见AndroidKiller高版本反编译失败解决。

把APK拖到Android Killer界面,把apk文件拖到Android Killer界面,工具自动开始反编译,反编译完成后点击左侧入口处即可打开MainActivity。(如果卡在正在反编译APK源码请稍等..,关闭Android Killer重新打开即可)

先思考下,破解这个程序的关键点是什么: 当我们填写错误的激活码时会提示 “非法的激活码,注册失败”,填写正确激活码提示“激活码合法,已注册”。

我们分别找到这二句代码处,把执行注册失败地方的代码修改为去执行注册成功的代码不就破解了吗?OK,思路有了就开始吧。

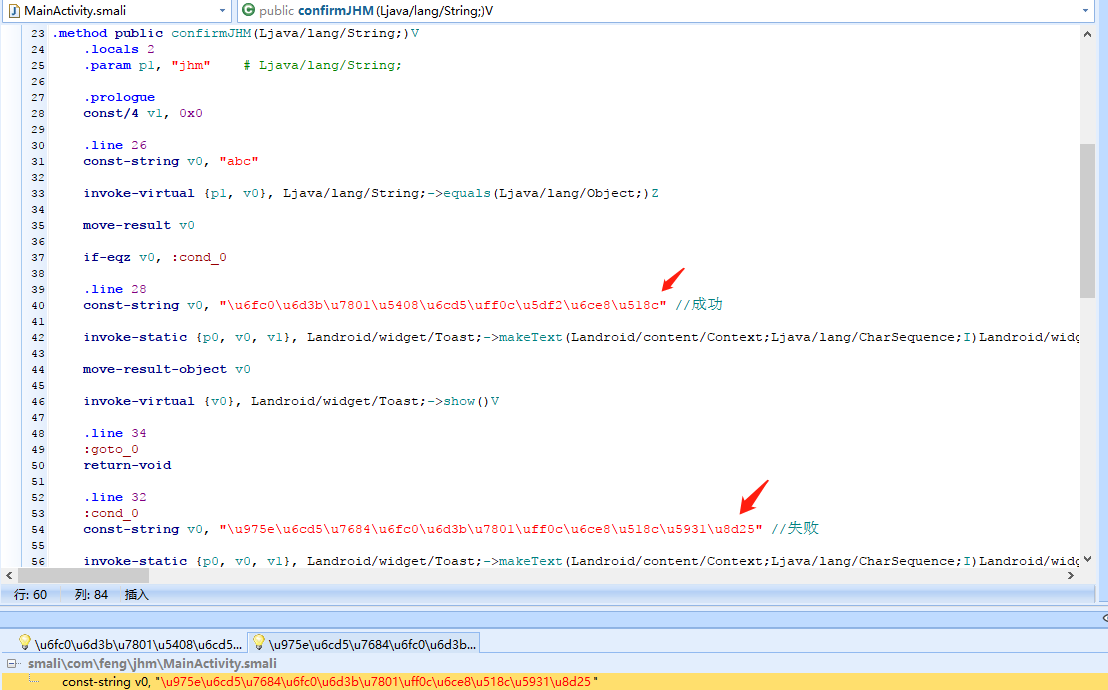

点击Android Killer的工程搜索标签页,输入 非法的激活码,注册失败,点击Aa图标 -> 文本转Unicode,点击搜索,来到对应的smali代码处。搜索注册成功的方法同上,如图:

看到提示成功和失败二个地方都在confirmJHM方法里,都是把字符串传给v0寄存器,然后使用invoke-static调用makeText方法显示。

成功的逻辑在上面,如果没有跳转的话是不会执行失败的逻辑的,肯定是跳转绕过了成功部分。

往上找,发现37行 if-eqz v0, :cond_0 即:如果v0等于0,就跳转到cond_0执行,就提示失败;即如果v0不等于0就提示成功。

继续往上分析代码可知,31行const-string v0,"abc"存储正确的激活码abc,33行把我们填写的激活码p1跟abc做比较,如果不想等就返回0,35行把函数返回值给v0寄存器。

现在我们知道了,只要我们不让程序跳转到cond_0执行就可以提示成功了,怎么办呢?修改办法有很多,只要实现我们想要的效果就可以了。这儿我们直接注销低37行的smali代码即可。

ctrl+s保存修改,点击左上角的Android标签页->编译。编译完成后生成新的apk。重新测试下,输入错误激活码也能显示注册成功