20145236《网络对抗》Exp 6 信息搜集与漏洞扫描

一、基础问题回答

- 哪些组织负责DNS,IP的管理?

- 互联网名称与数字地址分配机构,简称ICANN机构,决定了域名和IP地址的分配,ICANN是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

- ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。

- 在ICANN下有三个支持机构,其中地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- 什么是3R信息?

- 注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

- 3R注册信息:分散在官方注册局或注册商各自维护数据库中

二、实践过程记录

(一)信息搜集

whois

- 用

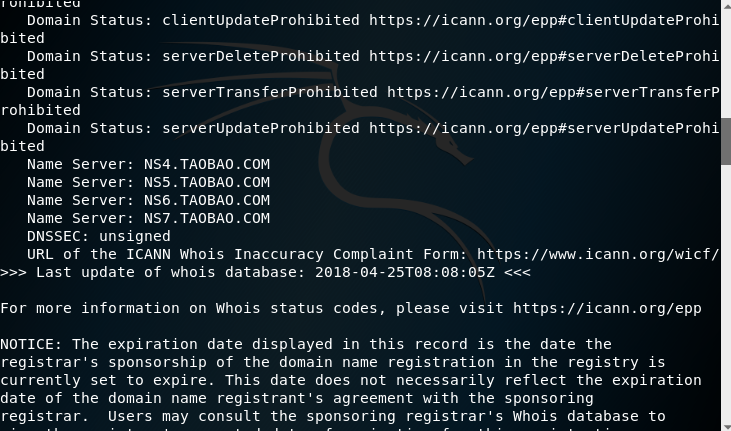

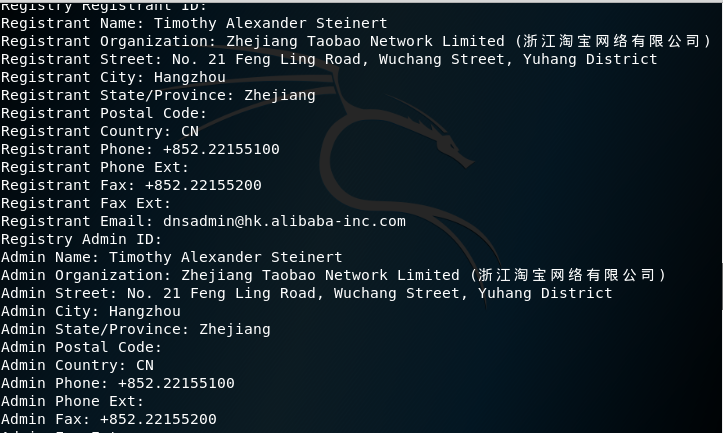

whois查询 DNS注册人及联系方式,直接在kali终端输入:whois taobao.com,以下是查询结果,我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

从上图中可以得到3R注册信息,包括注册人的名字、组织、城市等信息。

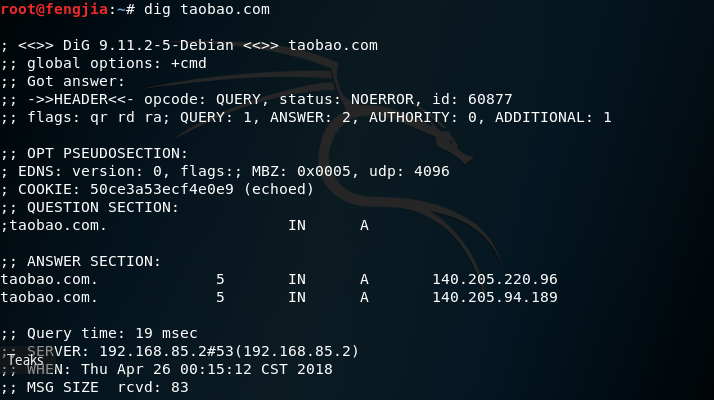

nslookup,dig查询

- 还是以淘宝为例进行dig查询:

- 接下来使用

nslookup命令进行查询,nslookup与dig不同的是,nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而dig可以从官方DNS服务器上查询精确的结果: - 还可以通过IP反域名查询:

- 可以使用shodan搜索引擎进行查询,得到一些注册信息:

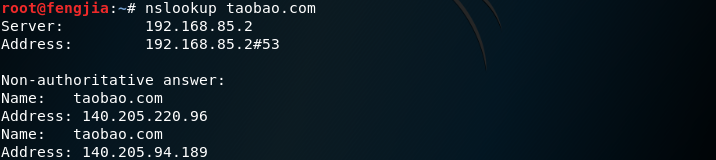

tracert路由探测

- 下面是linux下的查询结果。我们可以通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线

- 本以为是不是淘宝做了防止路由跟踪的保护,上网一查才发现如果在linux上使用traceroute的话,默认使用了udp协议,除了第一跳,剩下的都是

***,八成是因为虚拟机nat 路由器,默认丢弃port>32767的包。 - Windows下

- 中间部分的请求超时应该是由于有些网络设备不允许ping和tracert

搜索引擎查询技术

site:搜索范围限定在特定站点中- 如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

Filetype:搜索范围限定在指定文档格式中- 查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

intitle:搜索范围限定在网页标题- 网页标题通常是对网页内容提纲挈领式的归纳。把查询内容范围限定在网页标题中,有时能获得良好的效果。

双引号“”和书名号《》精确匹配:- 查询词加上双引号“”则表示查询词不能被拆分,在搜索结果中必需完整出现,可以对查询词精确匹配。如果不加双引号“”经过百度分析后可能会拆分。

- 查询词加上书名号《》有两层特殊功能,一是书名号会出现在搜索结果中;二是被书名号扩起来的内容,不会被拆分。 书名号在某些情况下特别有效果,比如查询词为手机,如果不加书名号在很多情况下出来的是通讯工具手机,而加上书名号后,《手机》结果就都是关于电影方面的了。

- eg:

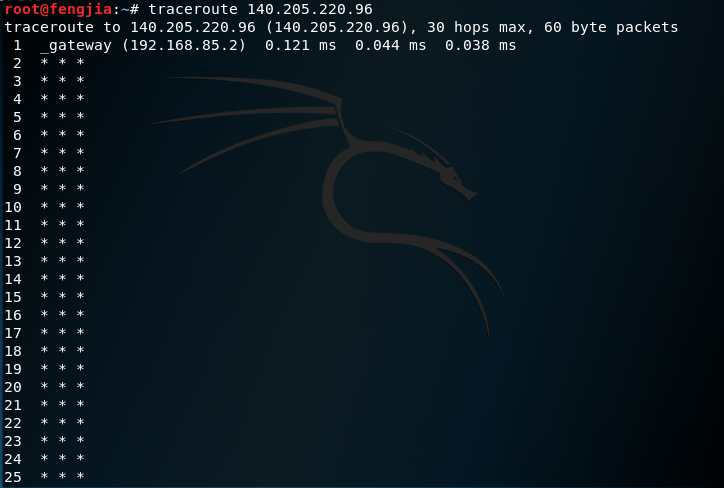

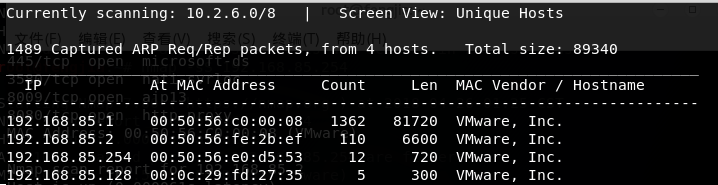

netdiscover发现

- 在linux下可以通过执行netdiscover命令直接对私有网段192.168..进行主机探测

NMAP扫描

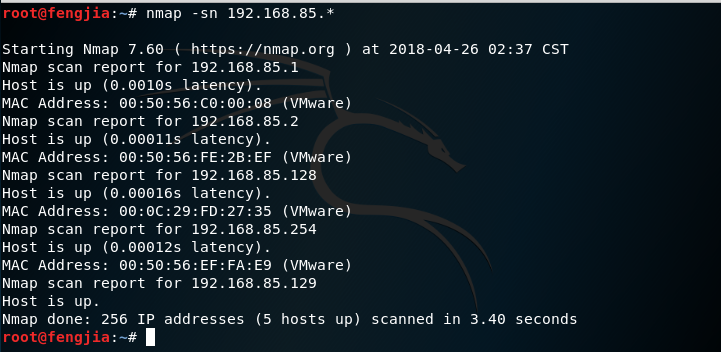

- 主机发现:

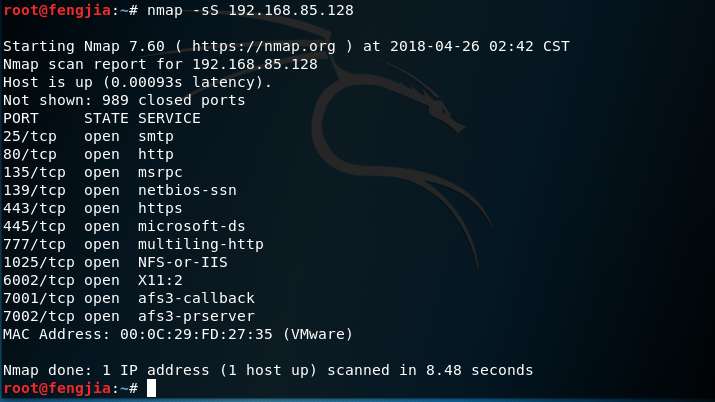

nmap -sn 192.168.85.* - 使用TCP/SYN方式对目标主机

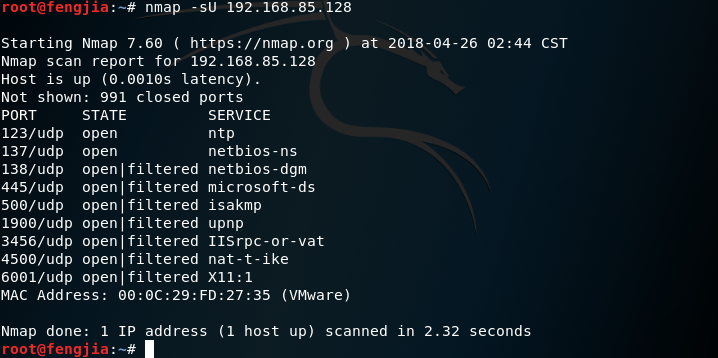

192.168.85.254进行扫描: - 扫描UDP端口,可以看到采用UDP协议的端口信息

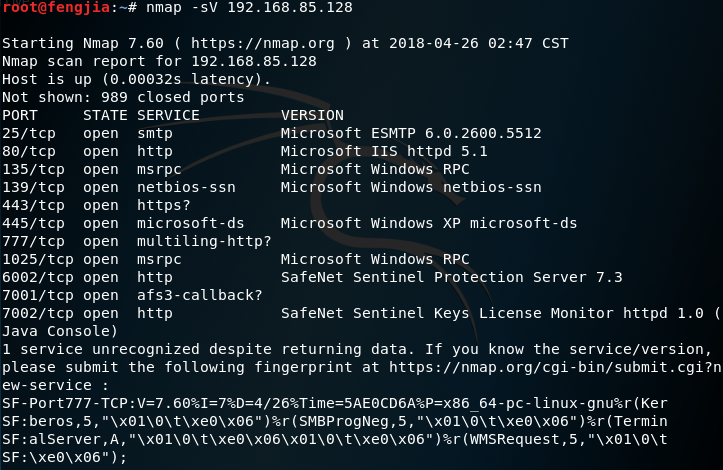

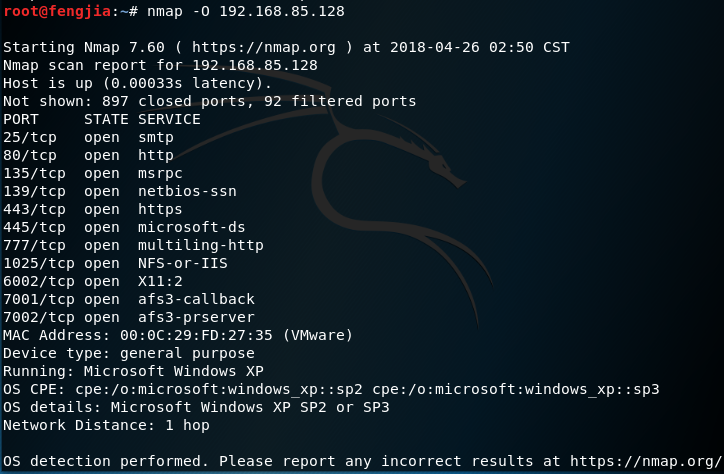

- 版本检测,可以看到服务的版本信息,基本可以判断靶机是微软XP系列

- 系统检测(本次实验目标主机系统是windowsXP)可以看到该ip地址的主机MAC地址,使用的是WINXP的SP2或SP3系统

http80服务查点

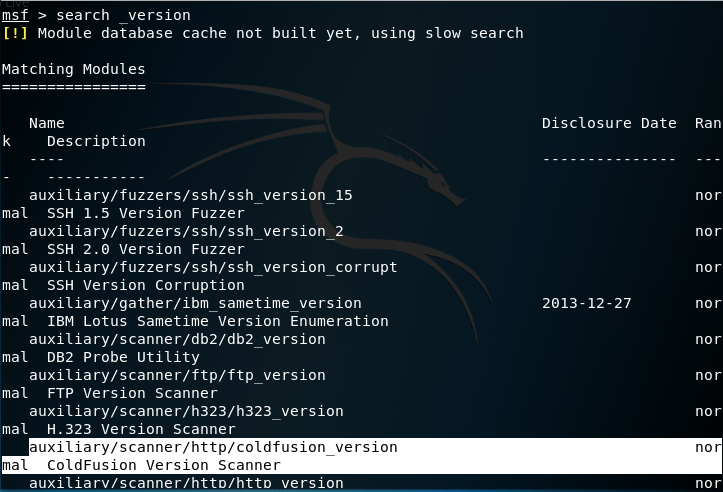

- 开启msf:

msfconsole - 可以通过输入指令查看msf中可提供的查点辅助模块,看到有如下模块可以应用

search _version

- msf使用套路基本都知道了,下一步就是,选择使用模块:

use auxiliary/scanner/http/http_version

- 查看配置参数,并进行相应的配置,参照提示配置即可,此处略

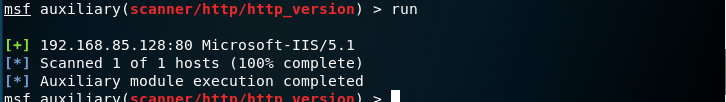

- http80服务查点结果如下,发现了局域网下1台http80服务:

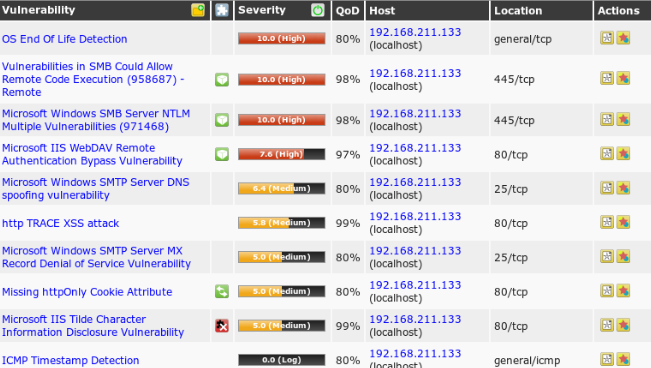

(二)漏洞扫描

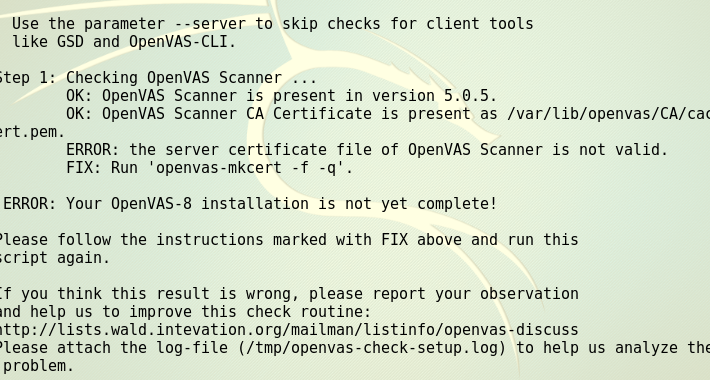

- 检查安装状态,开启VAS(开了老师的kali又另外开了一台WinXP,结果卡死了,电脑都快崩掉了,后面就用别人电脑做了)

- 终端下输入指令:

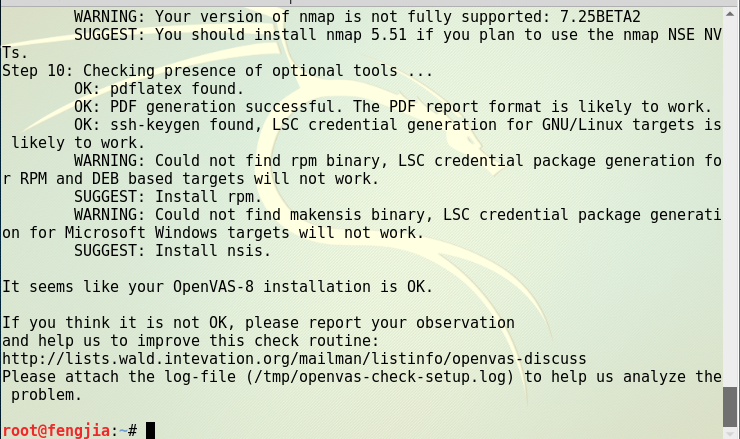

openvas-check-setup,检查安装状态。如果提示有错误,按照FIX提示的命令进行修复 - 修复之后显示安装成功

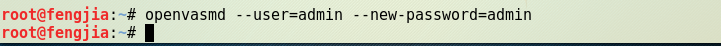

- 添加admin账号

- 使用命令

openvasmd --user=admin --new-password=admin

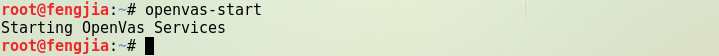

- 输入命令:

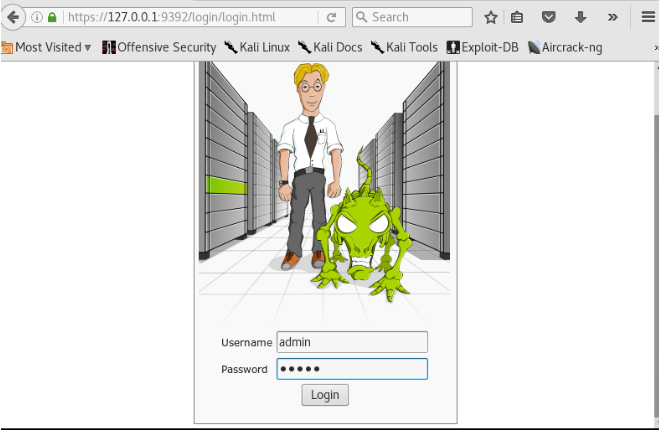

openvas-start来开启openvas - 打开网址:https://127.0.0.1:9392,输入账号admin和密码

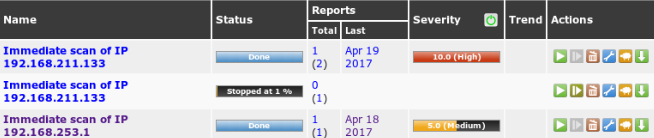

- 新建一个目标对winxp sp3靶机进行漏洞扫描

- 一大堆系统漏洞

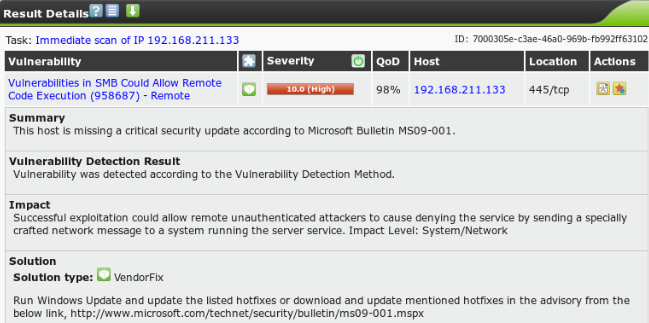

- 点进去第一个漏洞查看分析

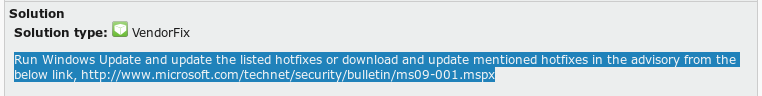

- 结果说该主机中漏掉了一个关键的安全更新,解决方法是Windows Update更新上市的修补程序或下载并更新补丁,并给出了相应的微软网址:

三、实验总结与体会

这次的实验主要是通过信息搜集、漏洞扫描得到信息,这些信息中通过开放的端口和扫描出来的漏洞可以用于攻击被扫描的靶机。由于不是什么精细的扫描,我们很难通过这些真正分析出什么不得了的东西,但是通过路由跟踪等操作进一步的让我体会到了在大数据的时代下,我们在使用网络时留下了千丝万缕的痕迹。有一句话说互联网时代人们实际上没有隐私,只是知道一个ip地址我们就可以挖出这个ip地址主机的型号、系统漏洞、注册人的名称等等信息,这些东西越挖越深,真是细思极恐。