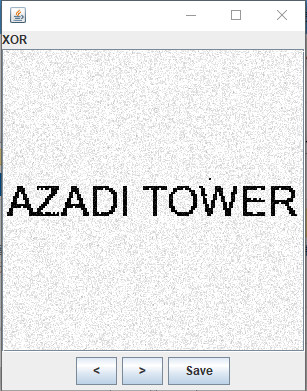

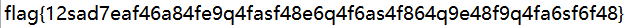

1.Training-Stegano-1

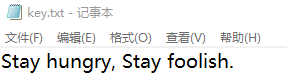

WinHex打开,得到flag

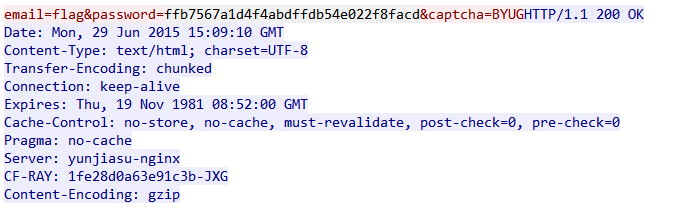

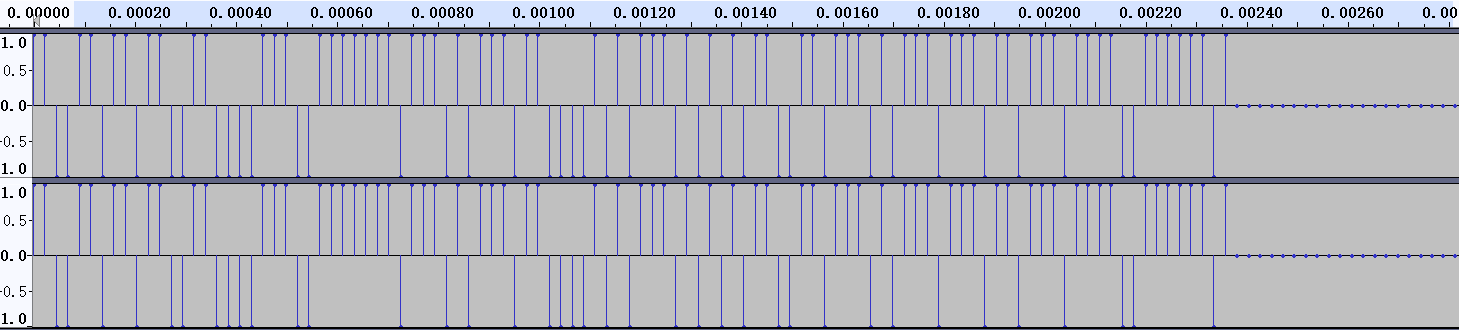

2.wireshark-1

用Wireshark打开之后,先查找其中的HTTP

在一处HTTP中找到了网站的信息

在keyword一行追踪TCP流,发现flag

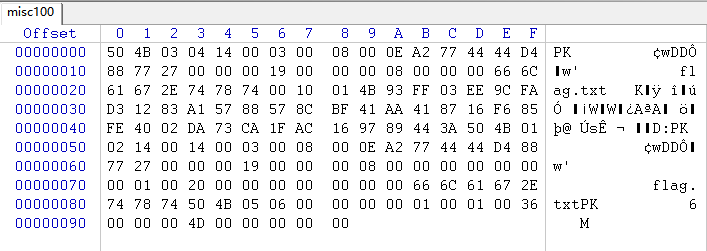

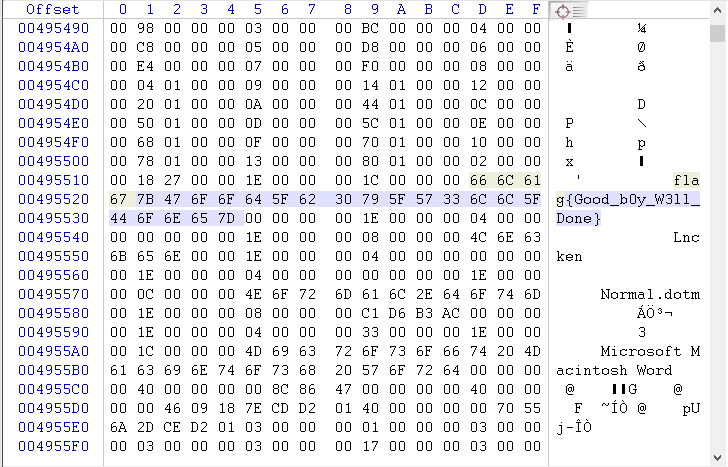

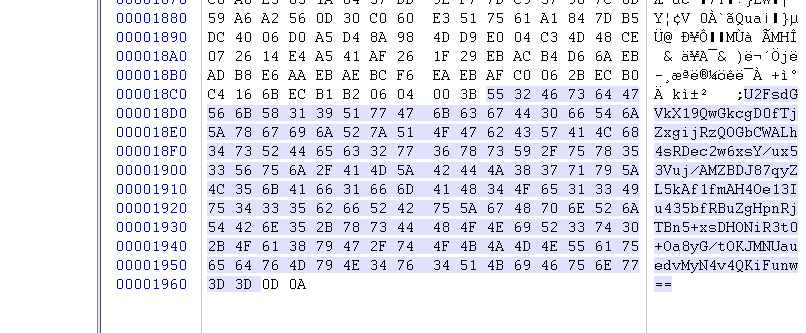

3.János-the-Ripper

用WinHex打开,发现前缀是zip文件前缀

把文件后缀名改成.zip文件,打开之后发现是加密文件

爆破得到密码:fish

输入密码,解压,得到flag

![]()

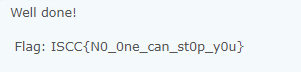

4.Test-flag-please-ignore

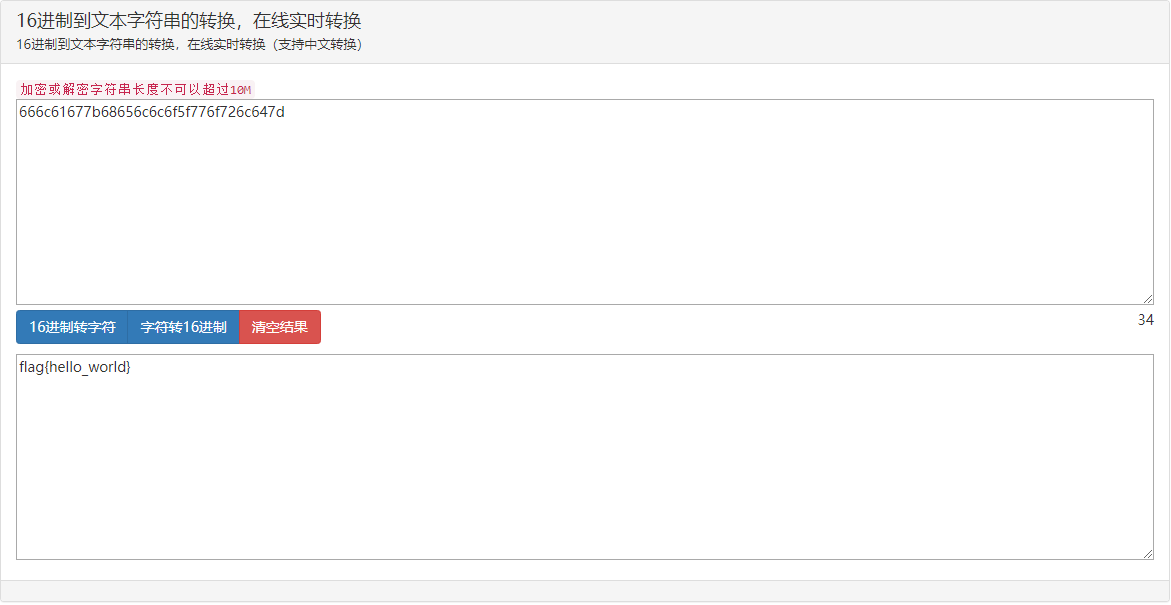

记事本打开,发现一串16进制字符

16进制转文本字符串,得到flag

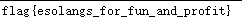

5.Banmabanma

一看就是条形码,打开网站,扫描,得到flag,网站地址https://online-barcode-reader.inliteresearch.com/

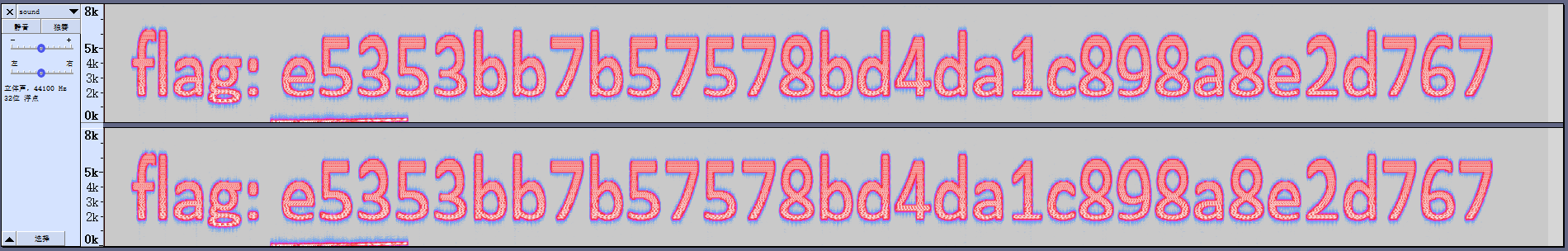

6.Hear-with-your-Eyes

下载好文件之后解压,发现里面有个没有后缀的文件,放到winhex里观察,文件头是1f8b0800,百度搜了搜发现是个zip文件的文件头,于是把后缀改为zip

解压,有一个wav后缀的音频文件,用audacity打开这个音频文件,然后调至频谱图,出现flag

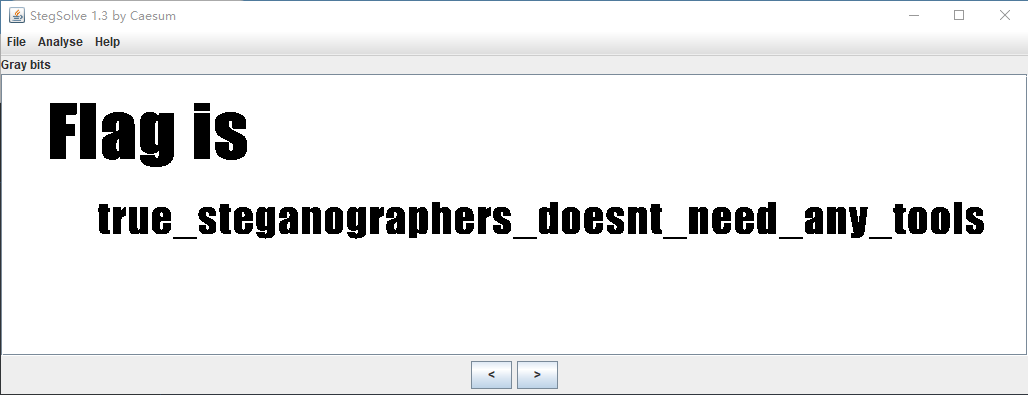

7.pure_color

用Stegsolve打开,发现flag

8.What-is-this

用WinHex打开,发现是两个文件,改成压缩包.zip的格式,解压,发现两张图片,

用Stegsolve打开,图片合并得到flag

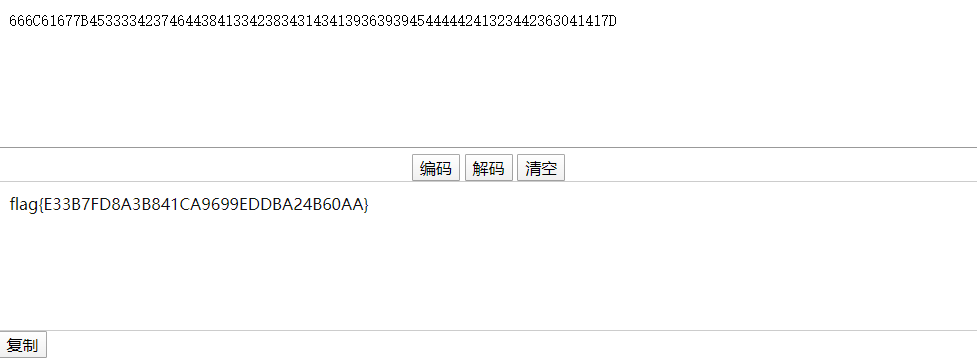

9.base64÷4

题目告诉是base16解码得到flag

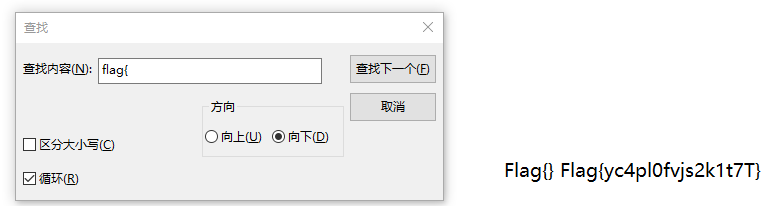

10.embarrass

Wireshark找了半天没找到,百度一下才发现是用HxD打开

用WinHex打开,Ctrl+F,直接获得flag

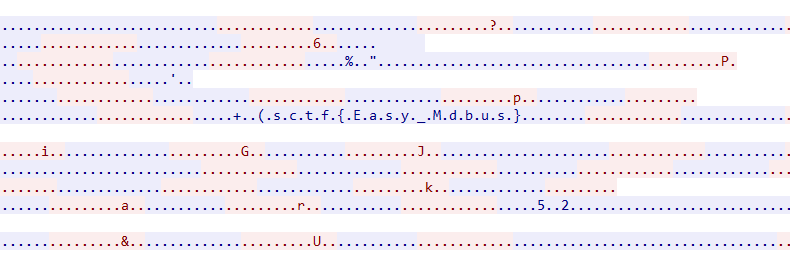

11.神奇的Modbus

Wireshark打开,追踪tcp流,得到flag(虽然在wireshark中显示的是Easy_Mdbus,但得写成Easy_Modbus才能提交成功)

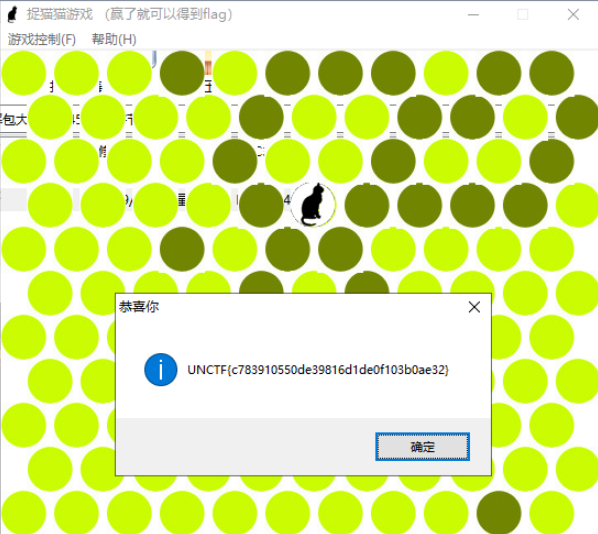

12.快乐游戏题

还真是一个游戏,赢了就得到flag了

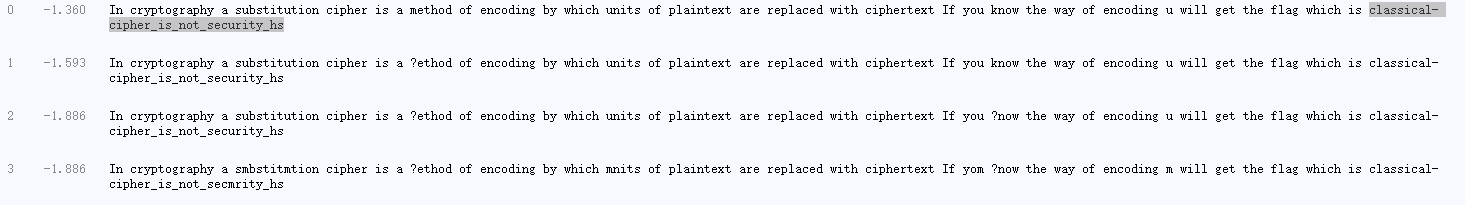

13.4-2

quipqiup词频分析,得到flag

14.肥宅快乐题

这个题目下载到手是一个.swf后缀的文件,用到一个特殊的工具,叫做potplayer把这个.swf文件使用这个工具打开

在放到57帧的时候,出现了下面的对话有一段base64:

提取出来:U1lDe0YzaVpoYWlfa3U0aWxlX1QxMTF9

base64解码得flag:SYC{F3iZhai_ku4ile_T111}

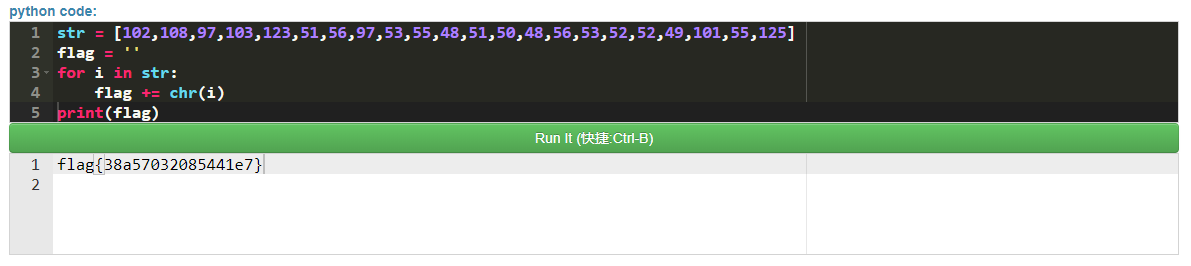

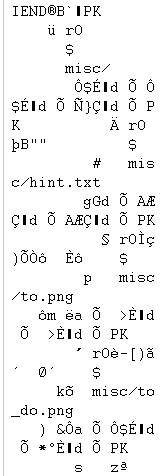

15.easycap

打开文件,追踪tcp流,得到flag

![]()

16.签到题

给了一串字符串:Z2dRQGdRMWZxaDBvaHRqcHRfc3d7Z2ZoZ3MjfQ==

base64解密:ggQ@gQ1fqh0ohtjpt_sw{gfhgs#}

栅栏密码7字一栏:ggqht{ggQht_gsQ10jsf#@fopwh}

凯撒密码位移14:ssctf{ssCtf_seC10ver#@rabit}

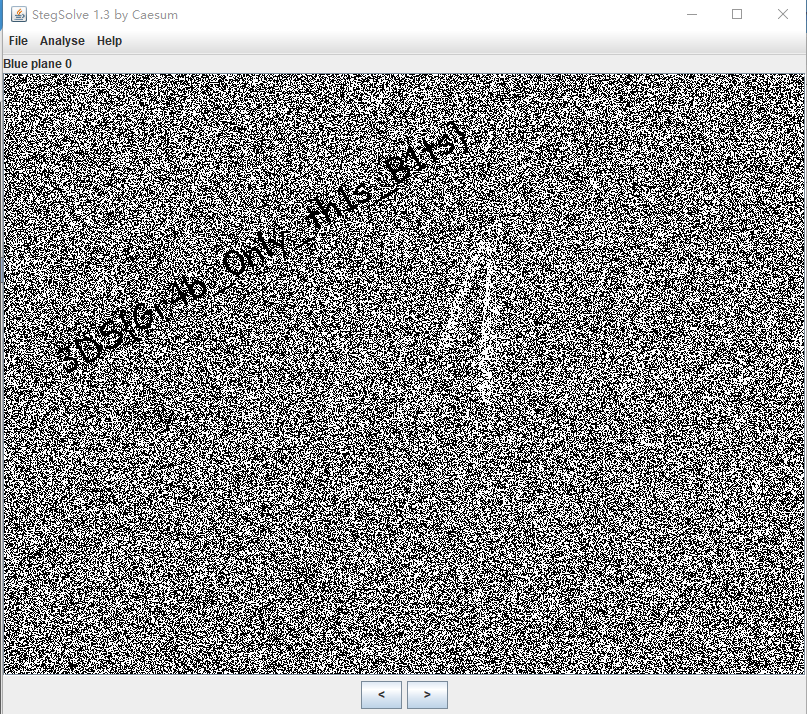

17.Excaliflag

用Stegsolve打开,得到flag:3DS{Gr4b_Only_th1s_B1ts}(看flag是真费眼睛)

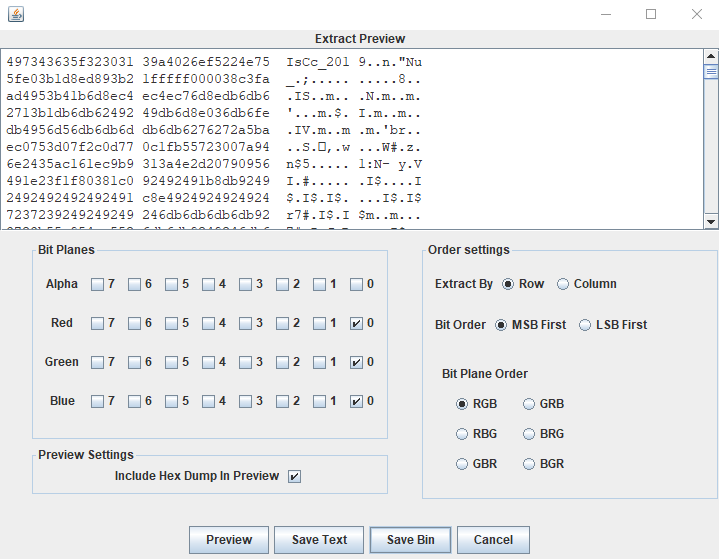

18.Get-the-key.txt

用WinHex打开,发现是个压缩包,文件后缀改成.zip

打开key.txt,得到flag:SECCON{@]NL7n+-s75FrET]vU=7Z}

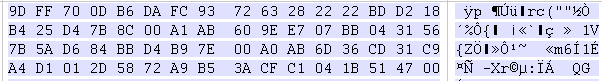

19.misc1

给出一串16进制字符串,

ASCII码只有0-127,而发现这一串16进制字符串化成十进制后都大于128

所以转化成十进制之后再减去128,再转成ASCII码,代码如下:

char = "d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd"

for i in range(0,len(char),2):

print(chr(int(char[i:i+2],16)-128),end="")

运行得到flag:

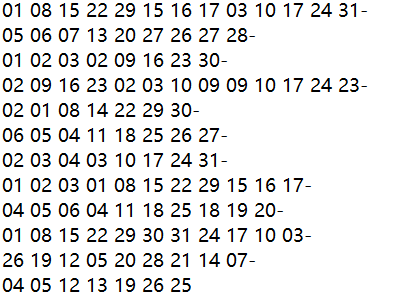

20.2017_Dating_in_Singapore

题目描述给出了一串字符串,复制到txt文本上,“-”肯定是分隔,每段字符通过观察又都是2的倍数,

所以↓这样两两分隔开来

然后题目附件给出了一个日历,通过观察txt文本上的数字,发现都不超过31,而且是12行对应12个月份,

于是猜测在日历上找到对应日期:

得到flag:HITB{CTFFUN}

21.can_has_stdio?

记事本打开,发现是Brainfuck编码,去https://www.splitbrain.org/services/ook解码,得到flag

22.Erik-Baleog-and-Olaf

用WinHex打开,发现是png头,后缀改为.png

用Stegsolve打开发现有一个很小的二维码,直接扫,扫不出来,不断切换找到一张最清的二维码:

用截图工具截个图:

再把这张图放进 stegsolve中 ,找到一张更清的图片,保存下来

扫描得到flag:flag{#justdiffit}

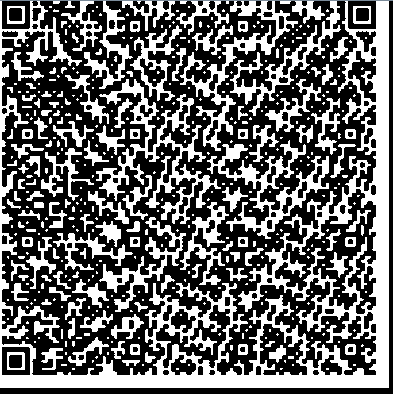

23.适合作为桌面

用Stegsolve打开,发现一张二维码

扫码之后得到一串字符串

WinHex新建文件

观察可知通过保存为pyc文件,反编译,得到python代码,运行,得到flag

24.心仪的公司

用Wireshark打开,http筛选,追踪tcp流,得到flag

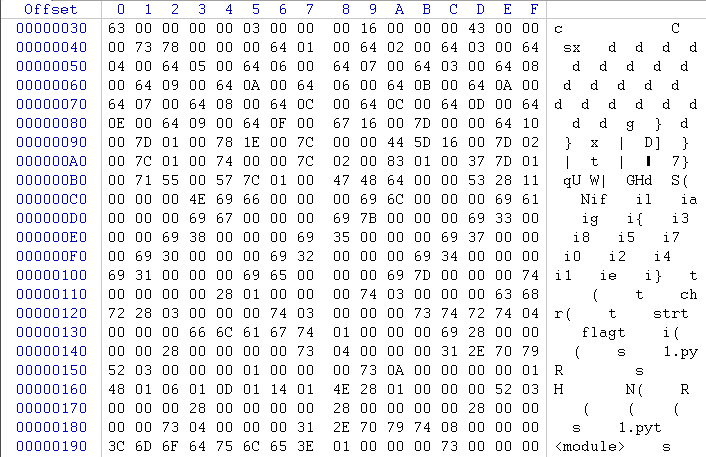

25.stage1

和“适合作为桌面”一个解法,前面有说,python代码如下:

str = [65,108, 112,104,97,76,97,98] flag = '' for i in str: flag += chr(i) print flag

运行,得到flag:AlphaLab

26.很普通的数独

下载发现是一堆数独图片,把有数字的记为1,没有数字的记为0,结果保存在txt文本中(这个是真的折磨人,直接上网上找大佬弄完的看了)

111111101010101000101000001111110000101111111 100000101100111101010011101100011001001000001 101110101110011111010011111101000101001011101 101110101101100010001010000011110001101011101 101110100011100100001111101111111011101011101 100000101100100000011000100001110100001000001 111111101010101010101010101010101011101111111 000000000011001101001000110100110011100000000 110011100100100001111111100100101000000101111 101001001011111111101110101011110101101001100 100000111100100100000110001101001101010001010 001100010011010001010011000100000010110010000 010110101010001111110100011101001110101101111 100011000100011100111011101101100101101110001 001100110100000000010010000111100101101011010 101000001011010111110011011111101001110100011 110111110111011001101100010100001110000100000 110101000010101000011101101101110101101001100 010011111110001011111010001000011011101101100 011001011001010101100011110101001100001010010 010111111111101011111111101101101111111111100 011110001100000100001000101000100100100011110 111110101110011100111010110100110100101010010 110010001011101011101000111100000011100010000 101011111011100111101111111100001010111110010 110100011000111000100111101101111101000100010 111101111110001001000011010110001111110111110 011001010101000110010100010001000101101010001 011101110101101101100100001101101000111101001 110110001001101100010101101111110100101100110 000011100111000000000100001010101111100010010 111010010011110011101110010100001011111010010 101001100010111111110100000100001010101010100 000010011001001101110101001111100101111101101 000010111101110001101011000001000101110100110 011110011010100010100000011011000001110010000 100110100100001101111111101100101110111110011 000000001111110101101000101011100100100011010 111111100011111011011010101101110011101011110 100000101110101101101000111110010001100010001 101110101011100001111111101101001000111111011 101110100110111101101000001001101100011101101 101110100000011101100001101010110010010010001 100000101011001011111011001011000011010110000 111111101010101001111011110101101110000101101

通过python代码将01进制转换为图片,得到一张二维码

from PIL import Image x = 45 y = 45 im = Image.new('RGB', (x, y)) white = (255, 255, 255) black = (0, 0, 0) with open('file.txt') as f: for i in range(x): ff = f.readline() for j in range(y): if ff[j] == '1': im.putpixel((i, j), black) else: im.putpixel((i, j), white) im.save("1.jpg")

扫描得到一串字符串:Vm0xd1NtUXlWa1pPVldoVFlUSlNjRlJVVGtOamJGWnlWMjFHVlUxV1ZqTldNakZIWVcxS1IxTnNhRmhoTVZweVdWUkdXbVZHWkhOWGJGcHBWa1paZWxaclpEUmhNVXBYVW14V2FHVnFRVGs9

base64多次解码得到flag:flag{y0ud1any1s1}

27.很普通的Disco

是wav音频文件,用audacity打开,在开头部分发现一段诡异的音乐,放大

上面是1,下面是0,得到:110011011011001100001110011111110111010111011000010101110101010110011011101011101110110111011110011111101,

总共105个01字符,每15个一组,共7组,先转化为十进制,再把十进制转换为ASCII码,python代码如下

a='110011011011001100001110011111110111010111011000010101110101010110011011101011101110110111011110011111101'

flag=''

for i in range(15):

b=a[i*7:i*7+7]

c=int(b,2)

flag+=chr(c)

print(flag)

运行,得到flag:flag{W0W*funny}

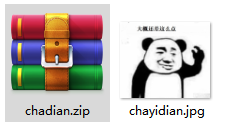

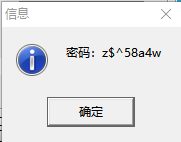

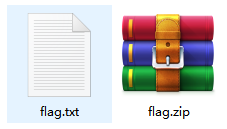

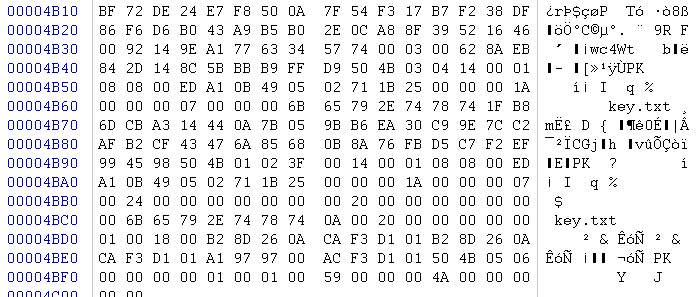

28.miscmisc

用Winhex打开,发现是个压缩包,文件后缀改成.zip,解压,

得到一个压缩包和一个图片,图片看了一眼,没什么用,

压缩包是加密的,于是用Ziperello暴力破解密码:

解压得到:

flag.txt是假的...

解压flag.zip得到一个加密压缩包,一个doc文档和一张图片

先看图片,告诉密码在world.doc里面

用Stegsolve打开图片,在LSB BGR条件下发现pass,所以这是LSB信息隐写

得到pass:z^ea,然后打开world.doc,发现只有下面这样一段文字

Ctrl+A全选,右键——字体——隐藏文字

发现了隐藏字符

pass内容+world里每行字符串的最后一个字符,就是密码 :z^ea4zaa3azf8

解压得到flag

29.隐藏的信息

给出了一堆八进制数,转成十进制再转成字符,得到一串base64编码

char = "126062126163142103102153142062065154111121157113111105132163131127143066111105154124121060116067124152102146115107065154130062116150142154071172144104102167130063153167144130060113" for i in range(0,len(char),3): print(chr(int(char[i:i+3],8)),end="")

base64解码,得到flag

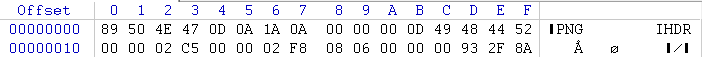

30.2-1

用Winhex打开,发现文件头出错,改为89 50,然后宽度改为02 C5,图片就可以打开了

31.Aesop_secret

打开是一张GIF图片,发现每一帧位置都不一样,用PS把每一帧都显示出来,

然后用WinHex打开这张GIF发现一串字符串,

试了一下不是Base64,根据题目名字猜测是AES加密,解密两次得到flag

32.a_good_idea

打开是一张图片,用WinHex打开发现PK,猜测是压缩包,

后缀改为.zip,解压得到一个提示和两张图片,

用Stegsolve将两张图片结合在一起,得到一张图片,

保存之后再用Stegsolve打开,发现一张二维码,

扫描得到flag:NCTF{m1sc_1s_very_funny!!!}

33.reverseMe

打开图片是一张翻转倒立的图片,

直接翻转,得到flag

34.Reverse-it

打开文件,用WinHex打开,发现是JPG文件倒序,修改后缀为JPG文件

复制16进制文件,倒序输出得到正确的16进制文件,新建WinHex文件,粘贴16进制文件得到一张倒转的图片,

翻转再调整位置,得到flag

35.something_in_image_

下载附件之后,改为txt文件,搜索得到flag

36.打野

使用zsteg查看路径,得到flag

37.倒立屋

lsb隐写,用Stegsolve打开,发现ISCC2019,

根据题目名字,猜测倒着输入就是flag:flag{9102_cCsI}

38.再见李华

用WinHex打开,在最下面发现.txt文件和压缩包文件头,

后缀改为.zip,发现一个加密的.txt文件,

根据题目描述,不少于1000字→8的二进制,所以密码不少于9位数;记得署名→密码后几位是LiHua,

AZRP爆破,得到密码:15CCLiHua,打开之后得到flag