问题回答

- 杀软是如何检测出恶意代码的?

- 使用特征码检测。特征码就是一类恶意程序中很大概率会有的代码部分,通过检测程序中是否有这部分即可判定是否是恶意程序。

- 通过行为检测,测试其是否有可疑行为。

- 通过恶意程序一般有的特征去判断。

- 免杀是做什么?

- 免杀即使用不同方法使得恶意程序不被杀软和防火墙发觉。

- 免杀的基本方法有哪些?

- 利用加壳、多次编码等方式改变掩盖特征码。

- 改变自身可疑行为。如进行反弹式连接。

- 集成在盗版软件中,诱使使用者使用时关闭杀软防火墙。

实践过程

- 首先使用上次实验的backdoor程序为基准,测试免杀效果。

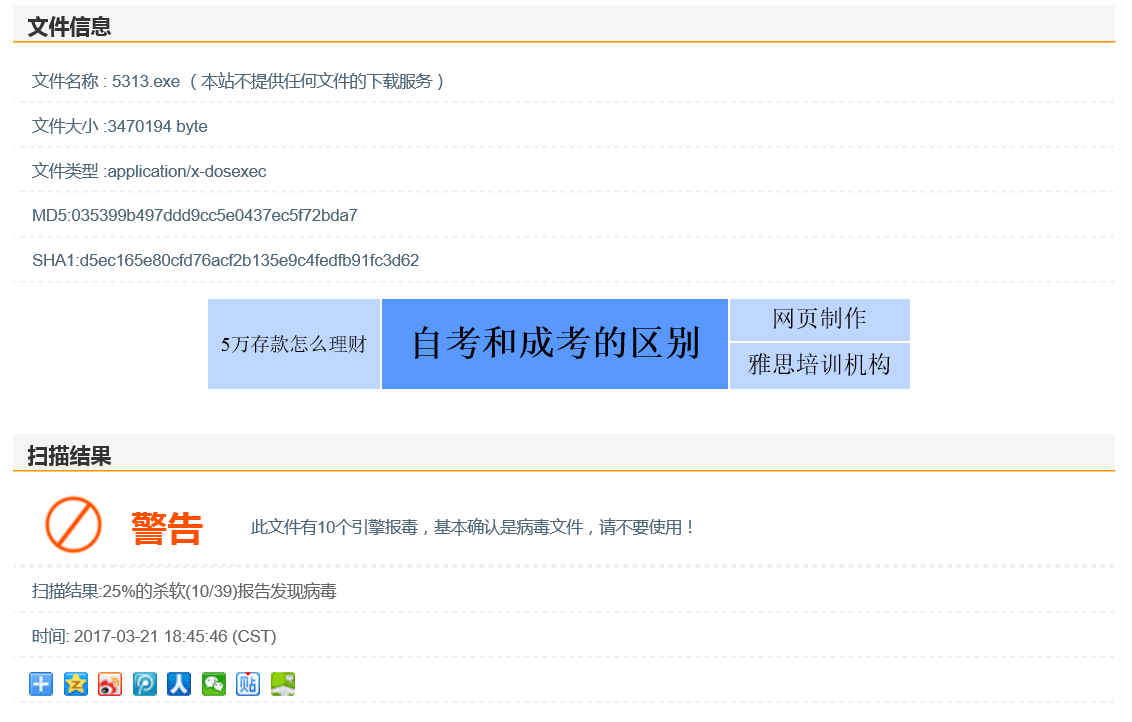

可知39款杀软中有20款检出。

- 使用编码器编码1次及8次。

只减少了一款。没有实际用处。

- 使用Veil-Evasion生成

减少到了10款检出。 - 使用C语言自己编写程序,成功获得后门权限

检查报告

只有3款检出

-

利用UPX压缩壳

检出率不降反升,大概是因为对UPX软件采取了特殊“待遇”。对其本身进行了特征码检测。 -

利用加密壳Hyperion

?

11款报毒。。。。。大概这个软件更有名???

免杀结果

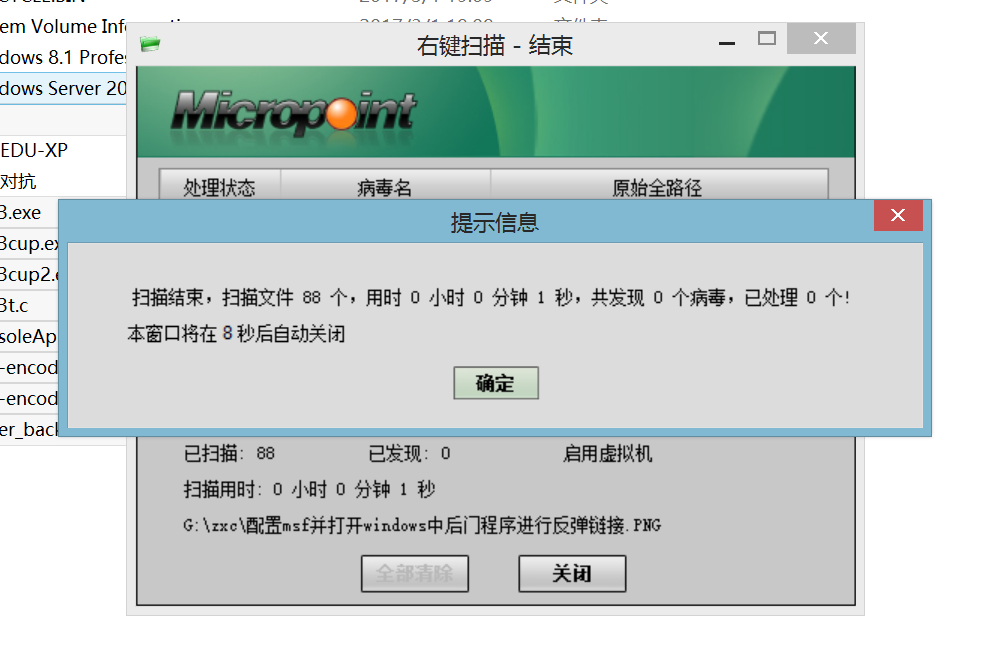

微点杀毒未检出(真的菜)

360杀毒检出4个恶意代码,分别是原始后门代码、8次编码代码、利用UPX压缩壳生成代码以及C语言生成代码。还有3个恶意代码未检出。在其检测报告中注意到,360把软件流行程度也作为考虑是否是恶意代码的条件之一。一部分过去课堂做的C语言程序也被检出是病毒。这个实在无法避免。另外,360会将不能确认的文件;联网上传检测,更为安全。