下载链接:https://pan.baidu.com/s/1OUHyvnIfXYF0PdiT-VRyHw 密码:7gjj

注意!本解决方案在本地的Windows server服务器上把恶意域名指向127.0.0.1仅为应急措施。封域名只是为了尽快的切断恶意的通讯行为,想要根本上解决问题还是要定位到问题终端杀毒、打补丁做好防护的。

本次提供的恶意域名清单更新时间为2019年6月3日。

其中前50条为基本确认的恶意域名,第21~50条为本次新增。后200条为近期检测到进行过可疑通信的DGA随机域名,经LSTM算法检测。

BlackListsForDNS+30-20190603.txt文件内包含的为本次新增的30条恶意域名信息。

在使用非Administrator账户登录时可能会闪退无法执行。

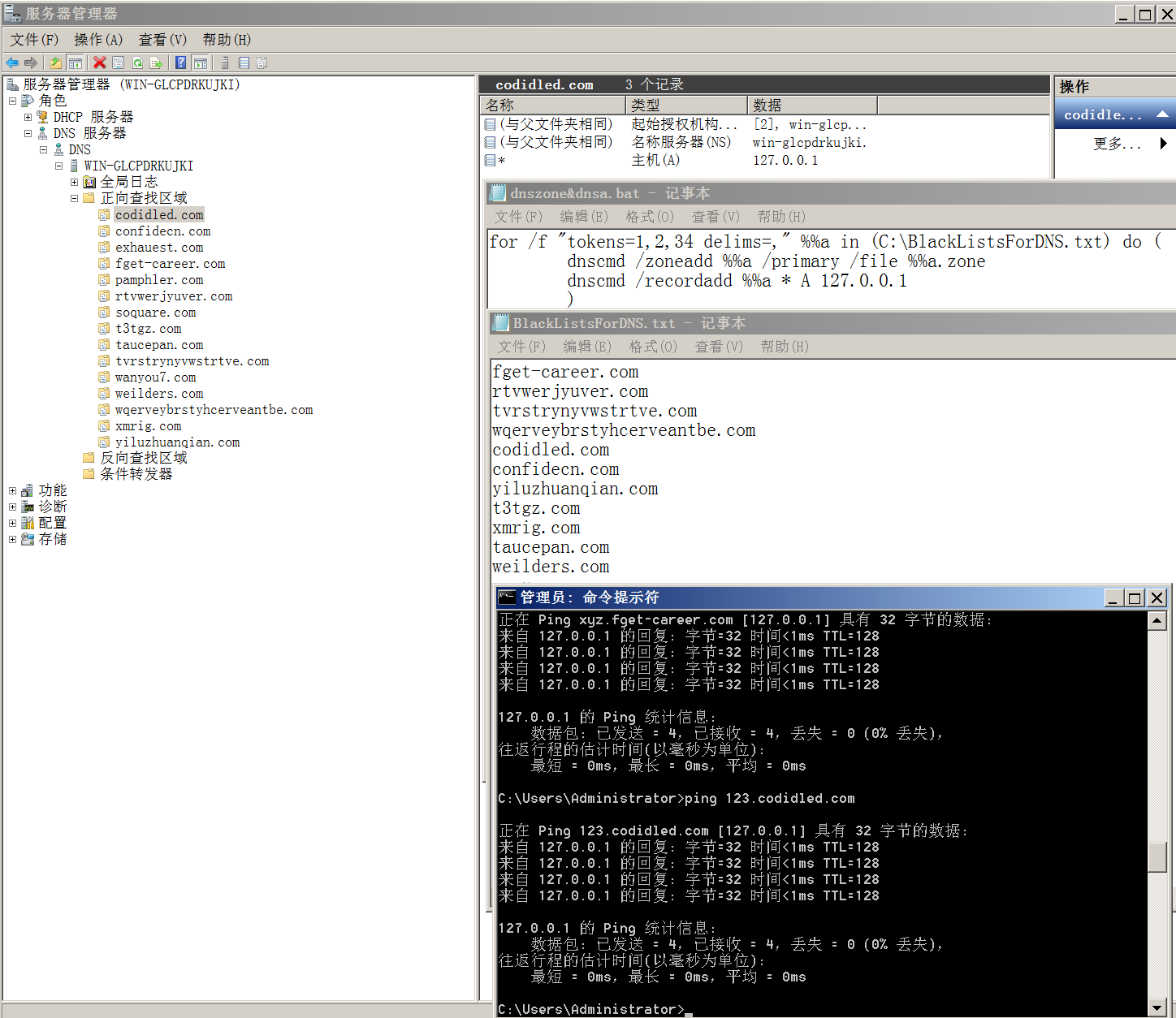

AddDnsZone&DnsA.bat 此批处理文件用于根据BlackListsForDNS.txt清单批量添加DNS解析记录并指向127.0.0.1

for /f "tokens=1,2,3,4 delims=," %%a in (C:BlackListsForDNS.txt) do (

Dnscmd /ZoneAdd %%a /primary /file %%a.zone

Dnscmd /RecordAdd %%a * A 127.0.0.1

Dnscmd /RecordAdd %%a . A 127.0.0.1

)

cmd /k echo.

DelDnsZone&DnsA.bat 此批处理文件用于根据BlackListsForDNS.txt清单批量删除DNS解析记录

for /f "tokens=1,2,3,4 delims=," %%a in (C:BlackListsForDNS.txt) do (

Dnscmd /ZoneDelete %%a /F

)

cmd /k echo.

更新记录:

2019年3月25日AddDnsZone&DnsA.bat批处理循环语句内增加了一条添加A记录语句,用于使得“恶意域名.com可以和*.恶意域名.com一样得到正确的本地解析拦截”

2019年4月9日增加cmd /k echo.语句到两个批处理的末尾,在批处理执行完毕之后保留窗口不关闭。以便查看命令执行的情况从而进行调试。可根据需求自行删除。

2019年6月3日更新了BlackListForDNS列表,新增加了30个域名。发现了一个BUG尚未解决,在使用非Administrator账户登录时可能会闪退无法执行。

mailto:job@aroc.fun